CCNA 认证学前准备(一)

一、CCNA 认证学前准备

思科认证助理网络工程师CCNA学前准备

(1)网络行业生态链了解

了解网络行业的生态圈分布。

包括甲方、集成商/代理商、厂商以及所涉及的岗位。

录音链接:http://pan.baidu.com/s/1c0CgjxY 密码:9w9t

(2)主流网络设备厂商了解

浏览以下网络设备公司主页,了解目前主流的网络产品线以及解决方案。

思科:http://www.cisco.com/web/CN/index.html

H3C:http://www.h3c.com.cn/

华为:http://www.huawei.com/cn/

锐捷:http://www.ruijie.com.cn/

瞻博:http://www.juniper.net/cn/zh/

(3)Windows下常用网络命令了解

ping 、arp、nslookup、telnet在Dos窗口下的使用。

本部分通过百度百科自学。

ping :http://baike.baidu.com/subview/709/5407702.htm

ping :http://jingyan.baidu.com/article/7f41ececc3aa76593d095cb6.html

arp :http://baike.baidu.com/view/149421.htm

win7 : arp -d , arp -s 命令报错, 请求的操作需要提升。 解决方法:需要以管理员的身份运行cmd。

nslookup :http://baike.baidu.com/view/441751.htm

telnet :http://baike.baidu.com/view/44255.htm

(4)网线制作常识

网线制作视频链接:http://pan.baidu.com/s/1ntqjdnN 密码:2v0t

(5)CCNA学习指南中文版预习(重要指数: *****)

建议购买纸质版CCNA学习指南中文版,进行预习。

在初次上课前,尽量能将书本概览1遍。

电子版下载链接:http://pan.baidu.com/s/1c0eqeU8 密码: h06s

(6)思科设备配置入门之GNS3安装篇

思科设备与PC类似,不同之处在于没有KVM(键盘显示器鼠标)外设,

并需要使用专用的操作系统。

GNS3即图形化网络设备模拟器,可以模拟设备运行的硬件平台,导入操作系统后即可使用。

IOS为互联网操作系统,思科开发的运行在网络设备上的操作系统,它和硬件型号要求一一对应。

CCNA阶段使用C3640的IOS即可,C3640路由交换皆可模拟。

GNS3最新版下载地址:http://www.gns3.net/

具体使用方法查看链接:http://pan.baidu.com/s/1qW6XSLm 密码: hn9a

在cisco的网络互联世界里最初级的一个阶段就是CCNA。有很多人以为它很简单没有什么学的就不学了。难道ccna真的不是很重要、很初级吗?我认为,完全错误。

我们知道网络技术实际上不难,难的就是如何把若干的技术分解成一些小的知识点去理解和应用。如果你是一步步的随着学习去应用的话,你会发现在实际工作中存在许多问题,但是解决的办法却很简单,在提出了解决办法的同时又引出了若干的问题,同时新问题的解决的方法又是很简单......就这样一个个的问题被解决,一个个的问题又被发现......网络技术就是这样,说它难是因为有无数的相关联的问题和技术在等着你解决和学习。

举个VLAN例子说:从广播域冲突域的问题以及实际工作中物理设备的浪费引出了问题。解决很简单,在一个物理设备上逻辑的划分vlan就可以了。很简单的解决了,但是又引来了不同设备之间上面相同vlan里的数据共享广播域的问题......解决方法又是很简单,在两个设备属于相同vlan的端口上面连一根数据线就ok了。但引出的问题是当vlan过多时每个vlan之间都去连线造成端口大量浪费的问题......解决方法又很简单,做一个trunk就可以。但是新的问题是无法区分不同的vlan里的数据流,解决很简单,在数据走入trunk的时候加入封装就ok了。好象很完美但是还有问题,当网络增大在每个设备上都做相同的若干vlan对管理员来说又是一大困难,解决很简单,做一个vtp域进行统一管理就可以了。等等等等......一个个问题发生,一个个问题被解决。

难吗?不难。只要知道问题是怎样产生以及问题应如何解决。然后把整个思路整理一下,一点也不难。因此学习的关键是方法的问题。

学习方法:

http://bbs.spoto.net/

http://www.ccietea.com/

http://www.ccietea.com/

目标: CCNP, 掌握网络技术。 坚持, No paper , 而是技术。

1、书籍一本足矣, 《CCNA学习指南》

2、结合视频学习,看视频前,先预习CCNA学习指南

3、记住并理解知识点,写博客记录。

4、记住身边的人,主动去认识,说不定就是您的贵人。

5、每天固定一个时间,并持之以恒的学习。

CCNA主要关注于路由和交换非常核心的内容,但是在学习的时候,不要停留太久,感觉差不多就可以往下面其他方向进行学习,再来回顾以前不懂得地方。不用担心学的好不好, 理论知识掌握的有多少,最关键的还是能够会 配设备。 工作中遇到特殊问题, 咱可以联系设备厂家的工程师来解决。

网络技术分类:

1、路由和交换

2、运营商

3、网络安全

4、协作(语音、视频监控、视频会议),自建的视频、语音系统

5、无线 覆盖范围 50 - 100m, WiFi , 而不是3G, 4G网络

6、数据中心, 存储网络

7、虚拟化(KVM, VMware), 云计算

二、CCNA考场细节全接触

题库: tk68.1,自己感觉越新越好。覆盖率有95%,你记得多的话,很爽,直接选答案,我考试的时候就是,没有看清楚他问的什么就next了。实验我碰到了2个,ospf,和nat,都是随机的,有可能只有1个,看你人品了。考试的时候可以用?和tab来协助你的命令。

CCNA考场细节全接触

一:问卷调查

也许考试系统的不一样,开始的问卷调查会有所不同, 不过请大家放心,其中的问题都选B,英文的问题你无需多看,只管选B。然后点及next,一直到END,B选项一般都是表示自己的水平是一般,所以相对而言,系统抽的题目难度系数会比较小;但是请大家注意,其中的问卷调查中,有一问题问及你是否年满18岁,必须选A,意思自己已经18岁了。

最后一个问题问及你是否同意cisco协议,选项为 A:yes,i agree ;B:no,i don't,呵呵 不要我说,你们肯定知道一定要选择A,假如你选择B那你也这次考试就挂了。曾经有人选择了B,结果直接就没出题,说很遗憾。考试中心的人打电话到cisco总部,人家的解释是;你连cisco的协议都不同意,你还考什么,不用考了。最后没办法,只好再另交费用 再考一次。

同意完cisco的协议后,右下方有一个 end 选项,点击,ok,现在开始从服务器抽调题目(一般答卷考试中心已经在当天从奥大利亚那里下载完毕,只是暂存在考试中心的服务器上)。大概数秒钟后,试题抽调完毕,点及start。考试正式开始。(问卷调查一般为15分钟)

二:试题部分

提醒大家注意,在同一考点同一天考试的人,当天所做的试题一般变化不会太大。所以,你可以提前去,问一下当天考过的人是否有新题目。

考试中,不允许后退,请大家认真做完每一道题目。点及右下角next,进入下一到试题。

试题总共为60道,120分钟的考试时间(这个不一定,在11月7日的考试中我的考试时间为90分钟)。不过90分钟已经足够用了,第一次考的话,也许由于紧张,做题的速度会有所缓慢,不过最慢80分钟也是可以做完的。所以,在考试时间上,请大家放心。

其中可能会有一道或者两道填空题。都是和子网掩码划分有关。所以大家要学会使用266-2的n次方的简便算法。

考试中会碰到两到实验题,一个是要求增加netwrok命令。使其网络配通,先在各个路由上show run,查看network命令是否完整。做完后要记着copy,然后使用ping检验。

第二道题目是关于ip地址的配置,使用的命令为ip ad dres,no shut,很简单。在第一次的考试中,在做到第一道实验题目的时候,我机器曾经死机。呵呵,(吓了一跳),给监考招手示意,不过请大家放心,呵呵,重新启动,继续做题,资料仍然保存。所以大家不用害怕,有惊无险,幸好我又一次ping一下路由,发现由于死机,刚才我关于这道实验的配置竟然没有保存,啊捂了,幸好我ping了下,继续重复刚才的命令。

大概由于死机,此题没有保存吧。不过还是庆幸的是,以前的题目依然保存。ok,go on!

在做完第60道题目后,右下角 有一个 end exam。点击,激动人心的时刻到了,恭喜你,呵呵,pass了上面会告诉你的成绩以及通过分数为849分。招手示意监考过来,处理事后。

无须紧张,放送点,试着用音乐来感受自己!

三:尾巴工作

也许因为考试系统的不同,在第三次考试完之后,系统竟然又出来了一个问卷调查。哈哈,这个大家就不用怕了考试已经考完了,cisco拿你没办法。所以你随便选吧,我全部选择A。这些都不影响成绩,成绩已经过来了。

最后考试中心把成绩打打印出来,加盖钢印。一般成绩单上会显示你的cisco id 号,成绩,以及考试中各个知识点的正确率。

考试完这后还需要使用id号到cisco的网站上进行注册。麻烦,建议,直接将id号交给你的培训中心,我就是呀只须留下你的联系方式,考试中心的人会帮你扫尾会帮你注册的。大概4个礼拜后,证书会邮寄到。考试中心会给你联系,通知你去领取证书。

全双工和半双工?

我们知道半双工使用一对导线,而全双工使用两对导线;也许我们会认为既然是一对导线,那当然可以用一根来收,一根来发?

这种想法是 不对的。为什么用一对线来发信号呢?

电路原理告诉我们,电流必须形成回路,所以电路必须成对。

半双工:用一对导线,因为同一时刻只能发或者收。

全双工:用两对导线,一对收, 一对发。可同时收发。

单工: 寻呼机, 只能发,或者只能收。

半双工:对讲机, 一对导线; 双方都可收发,但不能同时收或发。

全双工:手机, 两对导线; 双方可同时发或者收,全双工模式下不会发生冲突。

主机网卡和交换机端口都必须支持全双工模式, 并设置为这种模式。

网络是什么?

就像两个人对话一样,必须理解对方的语言,规则(协议)。通过某种介质(信号,电磁)相连接,。

1、信号如何传递? 如何解析?

2、如何解决介质争用? MAC 介质访问控制,线路仲裁

3、如何寻址,找到某个主机? MAC IP 唯一的识别码

4、如何解决冲突? CSMA/CD, 令牌环等

以太网:

以太网是一种局域网组网技术,基本取代了其他局域网(令牌环,FDDI, ARCNET)标准。

以太网的标准拓扑结构为“总线型”(逻辑上,总线型拓扑结构和CSMA/CD的总线争用技术),目前,为了减少冲突,使用switch来进行组网。

当设备除了HUB之外,接入交换机端口,那么整个网络可能工作在全双工模式下,交换机端口和所连接的设备必须使用相同的双工设置,多数设备支持自动协商。

三、网络基础概念

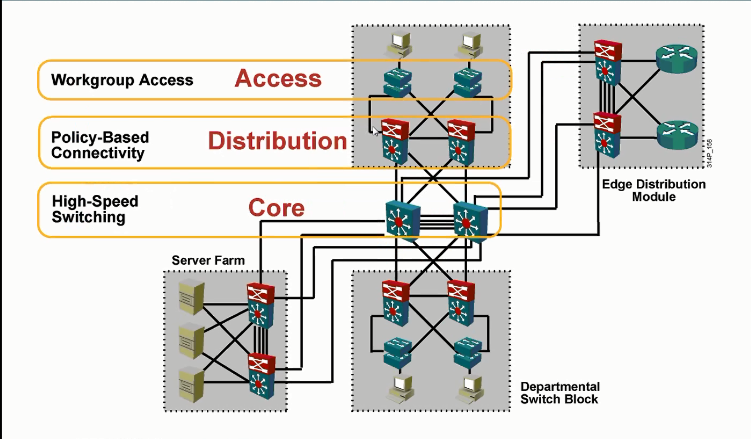

一、什么是园区网?

由一组交换机连接一组给力的交换机, 再连接另一组更给力的交换机。园区网的目的就是能够使所有的PC上网。

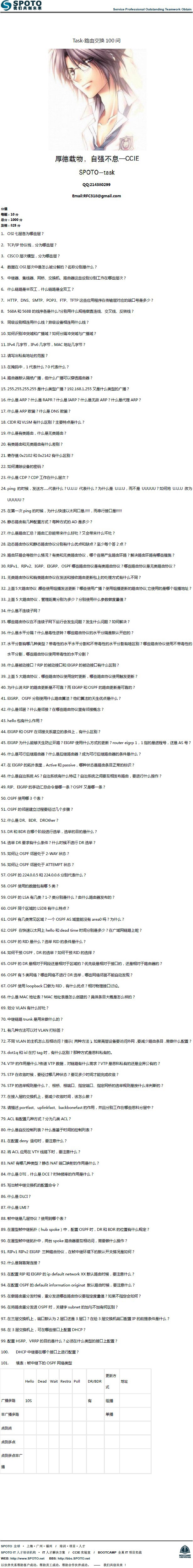

思科定义了【局域网三层组网】模型,主要用于 LAN 组网,也可称为园区网:

接入层,Layer 2 Switching,最终用户被许可接入网络的点。

汇聚层,Layer 3 Switching,接入层设备的汇聚点。

核心层,Layer 2/Layer 3 Switching,高速交换背板,不进行任何过滤,因为会影响转发速度。

PC数量较多, 一般使用端口密集型的设备, 那么毋庸置疑: switch (8, 12, 24, 48, 96)

思科组网模型:

接入层,汇聚层,核心层 是局域网(LAN)组网模型, 上一层才是出口设备(路由器、防火墙),然后再上一层就是网络运营商(ISP),提供网络接入。

ISP是如何组网的呢? 全球范围内,每个国家看做一个园区网,通过海底光缆进行连接。 每个国家内, 又分为 省, 市,区 等等。区级的园区网连接到市级的园区网, 同样, 市级的园区网又连接到省级的园区网。

每个区都有ISP,区级内的园区网都端接到各自的ISP。然后,区级的ISP又都端接到市级的ISP, 不断扩大。

二、无线网络

无线标准: IEEE 802.11 a/b/g/n 2.4G 、 5G 频段。

* IEEE 802.11,1997年,原始标准(2Mbit/s,工作在2.4GHz)。

* IEEE802.11a,1999年,物理层补充(54Mbit/s,工作在5GHz)。

* IEEE 802.11b,1999年,物理层补充(11Mbit/s, 工作在2.4GHz)。

* IEEE802.11g,2003年,物理层补充(54Mbit/s,工作在2.4GHz)。

* IEEE 802.11n,2009年9月通过正式标准,WLAN的传输速率由802.11a及802.11g提供的54Mbps、108Mbps,提高达350Mbps甚至高达475Mbps。

* IEEE 802.11ac,802.11n之后的版本。工作在5G频段,理论上可以提供高达每秒1Gbit的数据传输能力。

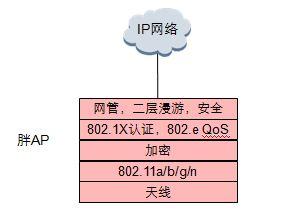

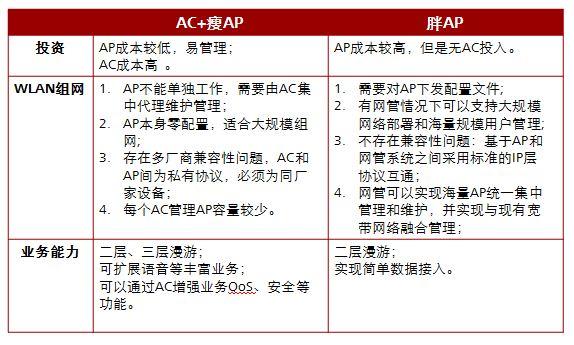

关于WLAN中的胖AP和瘦AP的区别

AP(Access Point): 接入点,相当于交换机接了一根天线,可以发送某些频段的信号。

无线局域网络的架构主要分为:

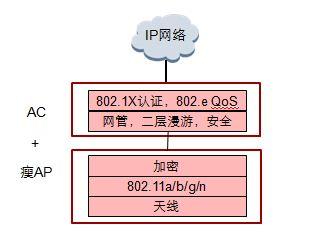

基于控制器的AP架构(瘦AP,Fit AP)

传统的独立AP架构(胖AP,Fat AP)

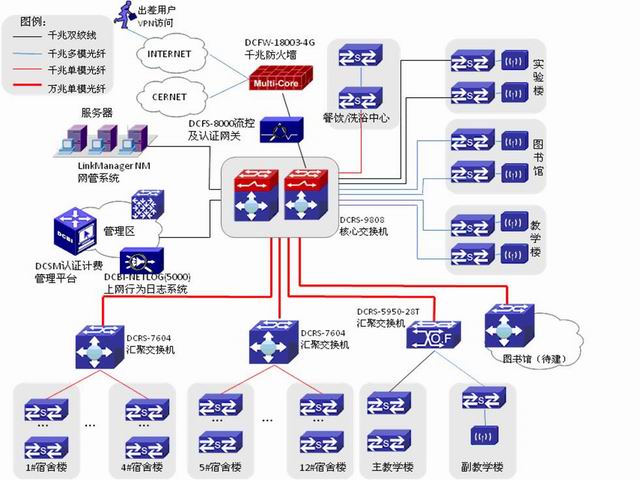

胖AP介绍:

胖AP就是自带复杂的配置功能(自治性,可以不依靠其他设备独立工作),除无线接入功能外,一般具备WAN、LAN两个接口,多支持DHCP服务器、DNS和MAC地址克隆,以及×××接入、防火墙等安全功能。

所谓的胖AP,典型的例子为无线路由器。无线路由器与纯AP不同,除无线接入功能外,一般具备WAN、LAN两个接口,多支持DHCP服务器、DNS和MAC地址克隆,以及×××接入、防火墙等安全功能。

瘦AP介绍:

瘦AP是“代表自身不能单独配置或者使用的无线AP产品,这种产品仅仅是一个WLAN系统的一部分,负责管理安装和操作”。需要配合交换机和控制器进行组网,瘦AP的所有配置都是从服务器上下载。

对于可运营的WLAN,从组网的角度,为了实现WLAN网络的快速部署、网络设备的集中管理、精细化的用户管理,相比胖AP(自治性AP)方式,企业用户以及运营商更倾向于采用集中控制性WLAN组网(瘦AP+AC),从而实现WLAN系统、设备的可运维、可管理。

AC和瘦AP之间运行的协议一般为CAPWAP协议。

C / S 架构:

AC(Access Controller):服务器, AP部署完成之后,需要在AC上进行注册,然后AC就可以进行管理。

AP:(Access Point): 客户端

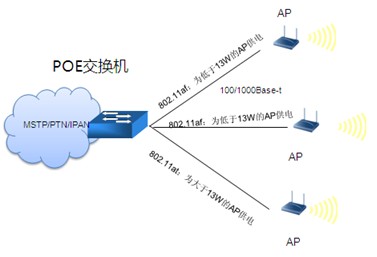

一般来说, AP 放置的位置都没有办法进行供电, 那么该怎么办呢? 使用POE(Power Over Ethernet)交换机。

胖AP与瘦AP对比表:

胖AP能独立管理而瘦AP只能集中管理,在应用环境方面,由于瘦AP通过控制器实现了智能化地高效控制,减少了人工管理维护的难度,可以在所有情景下代替胖AP;除非只需要1~2个AP。

一、胖AP组网方案(成本是优势,可单独配置,但部署和排错非常困难)

1、漫游问题

用户从一个胖AP的覆盖区域走到另一个胖AP的覆盖区域,会重新连接信号强的一个胖AP,重新进行认证,重新获取IP地址,存在断网现象;

2、无法保证WLAN的安全性

为了减小用户在漫游时网络中断的时间,可以使用开放式认证的方式,即用户无需认证后上网,其他“外部”用户只要搜到该信号就能够联入WLAN,这样的WLAN是否缺乏安全性;

3、干扰问题

802.11b/g只有3个不重叠的信道,多个胖AP高密度的部署在会议室之中,必然存在干扰;

4、发射功率无法自动调整

用户处在多个胖AP覆盖下,无线网卡会不稳定,在多个无线信号间游离,加重漫游导致的问题;

5、无法自动负载均衡

当很多用户连接在同一个胖AP上时,胖AP无法自动的进行负载均衡,胖AP会因为负荷较大出现网络故障;

6、单点故障

为了减少多个胖AP间的干扰,可以手工设置减少胖AP的发射功率,即减小了胖AP的覆盖范围,当一个胖AP出现故障时,其他胖AP不会自动增大功率以覆盖盲点;

7、不能统一管理

每次会议都需要进行布线,对胖AP进行设置,不能统一管理。

二、瘦AP组网方案的优势(统一管理,企业环境部署无线)

1、漫游问题

用户从一个AP的覆盖区域走到另一个AP的覆盖区域,无需重新进行认证,无需重新获取IP地址,消除断网现象;

2、保证了WLAN的安全性

解决漫游问题后,可以使用高强度的加密算法加强WLAN的安全性,“外部”用户即使搜到该信号也不能联入WLAN;

3、消除干扰,自动调节发射功率

瘦AP工作在不同的信道,不存在干扰问题,AC自动调节其发射功率,减小多个AP的信号重叠区域,即使两个AP工作在相同信道,受干扰的范围大大减小,增强WLAN的稳定性;

5、自动负载均衡

当很多用户连接在同一个AP上时,AC根据负载均衡算法,自动将工作分担到AP上,提高了WLAN的可用性;

6、消除单点故障

AC自动调节发射功率,减小多个AP的信号重叠范围,当一个AP出现故障时,其他AP自动增大发射功率,覆盖信号盲点;

7、统一管理

一次布线无需在做调整,通过AC对AP进行统一管理。

无线网络无法完全替代有线网络的原因,无线的缺陷 ?

稳定性

AP支持的客户端数量是有上限的(胖AP顶级: 10多个点; 瘦AP: 理论20多个点)

带宽(最致命的缺陷)

所以,在部署无线的时候, 是没有办法做到端到端都采用无线(一台PC发送数据到另一台PC完全使用无线), 只能是接入层使用无线。汇聚层和核心层全部使用有线(稳定性和惊人的带宽)。

三、防火墙(ASA)

防火墙和杀毒软件有什么区别?

杀毒软件是为了杀掉已经中的毒(亡羊补牢),防火墙是为了防止别人***你的计算机(防患于未然).这样说明白吗?

简单点说吧。

防火墙就相当于房子的门和墙,如何让房子(电脑)里面更安全,具体开放哪些墙和门(端口)可以让别人来访问或者恶意***决定于防火墙。

端口问题就是相当于通道的门,房子里什么门让亲戚走,让家人走,让客人走。就像里面的端口就是让什么程序走什么端口,都是固定的,能够提高运行的效率。而且你能单独控制,比如你想屏蔽掉QQ,不影响其他上网功能,你可以关掉4000到4009的端口。

防火墙就能轻松关闭端口,监听端口有没有人来探听(比如PING你的电脑用户名和密码)。

如果别人已经闯进来房子里面来了,也就是已经过了防火墙这一关,在房子(电脑)里面犯了罪留下了***病毒。就要靠杀毒软件来把它们清除掉。

硬件防火墙

效率

安全

硬件与软件防火墙:

.软件防火墙:

Cisco新版本的IOS软件提供了IOS防火墙特性集,它具有应用层智能状态监测防火墙引擎.

Cisco IOS防火墙特性集提供了一个综合的、内部的安全解决方案,被广泛使用在基于IOS软件的设备上。

.硬件防火墙:

硬件防火墙的优点:

硬件防火墙功能强大,且明确是为了抵御威胁而设计的;

硬件防火墙比软件防火墙的漏洞少。

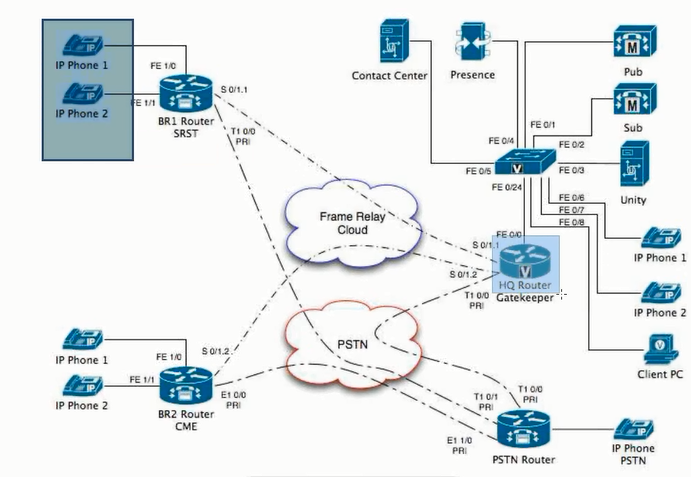

四、语音(VoIP: Voice over IP)

Call Center 呼叫中心

IP 电话

常见的VoIP实例: QQ语音、YY、MSN

PSTN ( Public Switched Telephone Network )定义:公共交换电话网络,即我们日常生活中常用的电话网。

四、思科路由器配置入门

新入手的路由器,一般有下面几个配置步骤:

1、设备登录(console 或者 telnet)

2、配置

3、查看配置

4、测试

5、调试

实际工作中,一般别人不会在意你的网络理论知识好不好, 而只是在乎是否配置好,设备能够正常工作。

实验一:

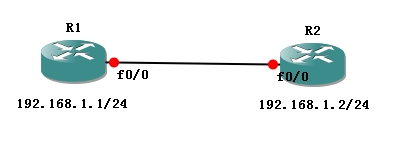

实验拓扑如下图:

目标:实现 R1 与 R2 能够互通。

## R1 上操作 R1# R1#config t # 进入全局配置模式 Enter configuration commands, one per line. End with CNTL/Z. R1(config)#interface fastEthernet 0/0 # 进入接口配置模式, 简写 int f0/0 R1(config-if)#ip address 192.168.1.1 255.255.255.0 # 配置接口IP, 需要更改IP也用ip address 命令 R1(config-if)#no shutdown # 启用端口,默认为 down R1(config-if)# *Mar 1 00:03:05.747: %LINK-3-UPDOWN: Interface FastEthernet0/0, changed state to up *Mar 1 00:03:06.747: %LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/0, changed state to up R1(config-if)#end R1# ## R2 同 R1 配置方式一致, IP 为 192.168.1.2## 测试 R1 与 R2 能否 ping 通 R1#ping 192.168.1.2Type escape sequence to abort. Sending 5, 100-byte ICMP Echos to 192.168.1.2, timeout is 2 seconds: .!!!! Success rate is 80 percent (4/5), round-trip min/avg/max = 20/34/68 msR2#ping 192.168.1.1Type escape sequence to abort. Sending 5, 100-byte ICMP Echos to 192.168.1.1, timeout is 2 seconds: !!!!! Success rate is 100 percent (5/5), round-trip min/avg/max = 20/34/80 ms## 装X 的命令 R1#show run # 查看运行配置 R1#show tech-support # 查看硬软件详细参数,产生大量输出## 链路测试 1、 R1 上 R1>enable R1#config t Enter configuration commands, one per line. End with CNTL/Z.R1(config)#service tcp-small-servers R1(config)#end2、R2 上 R2#telnet 192.168.1.1 chargen#根本就停不下来, 如何终止呢? Ctrl + Shift + 6(同时按), 松开, 然后按 x 键。 # 此时,能够停止,但是只要一按 【回车】,就又开始了, 要彻底终止怎么办? 1、Ctrl + Shift + 6(同时按), 松开, 然后按 x 键 2、disconnect # 关闭连接

Cisco 路由器默认情况下其接口为 down 关闭状态,我们需要启用它。可以在特权模式通过命令: show ip int brief 查看接口简要信息。

实验二: telnet

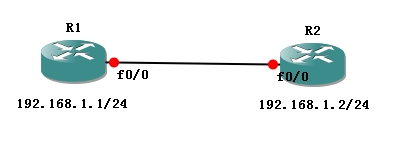

实验拓扑如下:

目标:实现 R1 和 R2 之间能够相互远程管理。

配置telnet 的步骤如下:

1、配置IP,设备间能够相互ping通

2、配置 telnet 密码

3、配置 enable 密码

## 第一步:按照【实验一】配置IP, R1, R2能够相互 ping 通。## 第二步:我们直接连接试试 ? 这是不行的。。。 R1#telnet 192.168.1.2 Trying 192.168.1.2 ... OpenPassword required, but none set[Connection to 192.168.1.2 closed by foreign host]## 我们在 R2 上配置 telnet 密码 R2#config t Enter configuration commands, one per line. End with CNTL/Z. R2(config)#line vty 0 ?<1-871> Last Line number<cr>R2(config)#line vty 0 4 # 仅允许0-4,共5条线路同时远程管理 R2(config-line)#password 123 R2(config-line)#login # 启用密码验证 R2(config-line)#end R2#再试试? R1#telnet 192.168.1.2 Trying 192.168.1.2 ... OpenUser Access VerificationPassword: # 行了, 提示输入密码 R2>enable # 但是, 为什么进入不了特权模式 % No password set R2>## 第三步:R2 配置 enable 密码 R2#config t Enter configuration commands, one per line. End with CNTL/Z. R2(config)#enable se R2(config)#enable password 123 # 切换到特权模式,需要输入密码 R2(config)#end R2### OK

总结:

为了安全考虑,cisco 路由器是不允许任意远程登录的用户进入特权模式,否则相当危险。所以必须配置 enable 密码。enable password ***, 不过更推荐: enable secret ***

需要注意的地方:

1、如何知道是管理本地还是远程的设备呢?

R2>whoLine User Host(s) Idle Location0 con 0 idle 00:09:16 *130 vty 0 idle 00:00:00 192.168.1.1Interface User Mode Idle Peer Address

who 命令, 带 * 号的即是我们所在的线路。

2、如果R1 远程连接到 R2上, 但是 R2的端口意外关闭, 或者线路异常断开,此时 R1 控制台就会卡死,任何输入无效,此时不要认为是设备坏了,或者 设备 bug。

1、Ctrl + Shift + 6(同时按), 松开, 然后按 x 键 2、disconnect # 关闭连接

回到最初的 console 。

3、我们在路由器上的配置是即时生效的, 但是设备重启后,会丢失,我们在配置完成后, 一定要记得保存配置。

R1#copy running-config startup-config Destination filename [startup-config]? Building configuration... [OK]

实验三:cisco 路由器模拟 PC 机

## 步骤: 1、关闭路由 2、配置IP 3、默认网关## 查看路由表信息 R1#show ip route Codes: C - connected, S - static, R - RIP, M - mobile, B - BGPD - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2E1 - OSPF external type 1, E2 - OSPF external type 2i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2ia - IS-IS inter area, * - candidate default, U - per-user static routeo - ODR, P - periodic downloaded static routeGateway of last resort is not set## 第一步:关闭路由功能 R1#config t Enter configuration commands, one per line. End with CNTL/Z. R1(config)#no ip routing R1(config)#end R1### 第二步:配置IPR1#config t Enter configuration commands, one per line. End with CNTL/Z. R1(config)#int f0/0 R1(config-if)#ip address 192.168.1.3 255.255.255.0 R1(config-if)#no shutdown R1(config-if)#end## 第三步:配置默认网关 R1#config t Enter configuration commands, one per line. End with CNTL/Z. R1(config)#ip default-g R1(config)#ip default-gateway 192.168.1.1 R1(config)#end R1# *Mar 1 00:23:40.291: %SYS-5-CONFIG_I: Configured from console by console R1#show ip route Default gateway is 192.168.1.1Host Gateway Last Use Total Uses Interface ICMP redirect cache is empty## ok, 没有显示 Codes 这一大堆信息,说明配置成功。

开启调试功能:

我们知道网络是双向的:【如何来, 怎么去】,我们可以打开路由器的调试功能,以检查数据包是过不去,还是回不来。

## 特权模式 R1#debug ip icmp # 开启 ICMP packet debugging is on R1#no debug ip icmp # 关闭 ICMP packet debugging is off R1# R1#debug ip icmp ICMP packet debugging is on R1#un all # 关闭,更加推荐这种方式 All possible debugging has been turned off R1#

实验四:静态路由

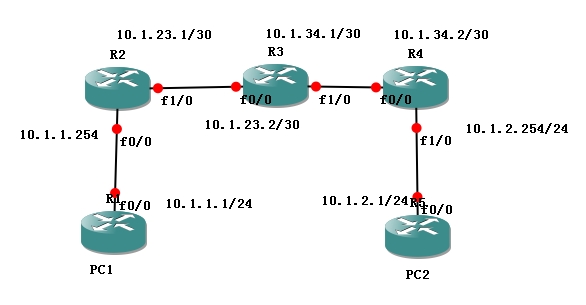

网络拓扑如下图:

目标:

## 配置PC1 R1#config t Enter configuration commands, one per line. End with CNTL/Z. R1(config)#hostname PC1 PC1(config)#no ip routing PC1(config)#int f0/0 PC1(config-if)#ip addr 10.1.1.1 255.255.255.0 PC1(config-if)#no shut PC1(config-if)# *Mar 1 00:02:38.799: %LINK-3-UPDOWN: Interface FastEthernet0/0, changed state to up *Mar 1 00:02:39.799: %LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/0, changed state to up PC1(config-if)#exit PC1(config)#ip default-gateway 10.1.1.254 PC1(config)#end PC1#show ip route Default gateway is 10.1.1.254Host Gateway Last Use Total Uses Interface ICMP redirect cache is empty PC1# PC1#show ip int brief Interface IP-Address OK? Method Status Protocol FastEthernet0/0 10.1.1.1 YES manual up up## 配置PC2 R5#config t Enter configuration commands, one per line. End with CNTL/Z. R5(config)#hostname PC2 PC2(config)#no ip routing PC2(config)#int f0/0 PC2(config-if)#ip addr 10.1.2.1 255.255.255.0 PC2(config-if)#no shut PC2(config-if)# *Mar 1 00:06:20.819: %LINK-3-UPDOWN: Interface FastEthernet0/0, changed state to up *Mar 1 00:06:21.819: %LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/0, changed state to up PC2(config-if)#exit PC2(config)#ip default-gateway 10.1.2.254 PC2(config)#end PC2#show ip r *Mar 1 00:06:48.495: %SYS-5-CONFIG_I: Configured from console by console PC2#show ip route Default gateway is 10.1.2.254Host Gateway Last Use Total Uses Interface ICMP redirect cache is empty PC2# PC2#show ip int brief Interface IP-Address OK? Method Status Protocol FastEthernet0/0 10.0.2.1 YES manual up up## 配置R2 R2#config t Enter configuration commands, one per line. End with CNTL/Z. R2(config)#int f0/0 R2(config-if)#ip addr 10.1.1.254 255.255.255.0 R2(config-if)#no shut R2(config-if)#end *Mar 1 00:07:39.143: %LINK-3-UPDOWN: Interface FastEthernet0/0, changed state to up *Mar 1 00:07:40.143: %LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/0, changed state to up R2(config-if)#int f1/0 R2(config-if)#ip addr 10.1.23.1 255.255.255.252 R2(config-if)#no shut R2(config-if)#ed *Mar 1 00:08:05.471: %LINK-3-UPDOWN: Interface FastEthernet1/0, changed state to up *Mar 1 00:08:06.471: %LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet1/0, changed state to up R2(config-if)#end R2# R2#show ip int brief Interface IP-Address OK? Method Status Protocol FastEthernet0/0 10.1.1.254 YES manual up up FastEthernet1/0 10.1.23.1 YES manual up up Serial2/0 unassigned YES unset administratively down down Serial2/1 unassigned YES unset administratively down down Serial2/2 unassigned YES unset administratively down down Serial2/3 unassigned YES unset administratively down down ## 配置R3 R3#config t Enter configuration commands, one per line. End with CNTL/Z. R3(config)#int f0/0 R3(config-if)#ip addr 10.1.23.2 255.255.255.252 R3(config-if)#no shut *Mar 1 00:10:49.863: %LINK-3-UPDOWN: Interface FastEthernet0/0, changed state to up *Mar 1 00:10:50.863: %LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/0, changed state to up R3(config-if)#int f1/0 R3(config-if)#ip addr 10.1.34.1 255.255.255.252 R3(config-if)#no shut R3(config-if)# *Mar 1 00:11:16.403: %LINK-3-UPDOWN: Interface FastEthernet1/0, changed state to up *Mar 1 00:11:17.403: %LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet1/0, changed state to up R3(config-if)#end R3# R3#show ip int brief Interface IP-Address OK? Method Status Protocol FastEthernet0/0 10.1.23.2 YES manual up up FastEthernet1/0 10.1.34.1 YES manual up up Serial2/0 unassigned YES unset administratively down down Serial2/1 unassigned YES unset administratively down down Serial2/2 unassigned YES unset administratively down down Serial2/3 unassigned YES unset administratively down down ## 配置R4 R4#config t Enter configuration commands, one per line. End with CNTL/Z. R4(config)#int f0/0 R4(config-if)#ip addr 10.1.34.2 255.255.255.252 R4(config-if)#no shut R4(config-if)# *Mar 1 00:14:10.195: %LINK-3-UPDOWN: Interface FastEthernet0/0, changed state to up *Mar 1 00:14:11.195: %LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/0, changed state to up R4(config-if)#int f1/0 R4(config-if)#ip addr 10.1.2.254 255.255.255.0 R4(config-if)#no shut R4(config-if)#end R4# *Mar 1 00:14:30.579: %SYS-5-CONFIG_I: Configured from console by console R4# *Mar 1 00:14:30.831: %LINK-3-UPDOWN: Interface FastEthernet1/0, changed state to up *Mar 1 00:14:31.831: %LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet1/0, changed state to up R4# R4#show ip int brief Interface IP-Address OK? Method Status Protocol FastEthernet0/0 10.1.34.2 YES manual up up FastEthernet1/0 10.1.2.254 YES manual up up Serial2/0 unassigned YES unset administratively down down Serial2/1 unassigned YES unset administratively down down Serial2/2 unassigned YES unset administratively down down Serial2/3 unassigned YES unset administratively down down ## 连通性测试, PC1 -> R1 -> R2 -> R3 -> PC2 ## 每个节点依次ping, 通常连通性测试所发送的包会多一点 PC1#ping 10.1.1.254 repeat 1000R2#ping 10.1.23.2 repeat 1000R3#ping 10.1.34.2 repeat 1000 R4#ping 10.1.2.1 repeat 1000## 远程管理配置(telnet) # 在 R2, R3, R4 上分别配置 R2>enable R2#config t Enter configuration commands, one per line. End with CNTL/Z. R2(config)#enable se R2(config)#enable secret 123 R2(config)#line vty 0 4 R2(config-line)#password ?0 Specifies an UNENCRYPTED password will follow7 Specifies a HIDDEN password will followLINE The UNENCRYPTED (cleartext) line passwordR2(config-line)#password 123 R2(config-line)#login R2(config-line)#exit R2(config)#exit R2### 做完之后, 相互 telnet ,看能否远程管理。 # 对于多台配置的情况,可以写一个配置脚本,然后复制到各个终端执行即可,方便快捷。但是一般 # 情况下,不要做得太快,一个是: 细心; 另一个原因是:必须让客户觉得很值,多用一些show# 命令。 【配置脚本】 enable config t enable secret 123 line vty 0 4password 123loginexit exit !# 缩进能够清晰的看到命令之间的层级关系 # ! 叹号的作用类似注释,没有实际意义,把叹号复制到路由器上执行也没什么问题。 # 配置完成之后, 一定记得保存配置, 然后就可以回家了, 以后慢慢配置。书上说“disconnect” command can end a session from a local device. 又说“clear line #” command can clear the connection. 感觉是disconnect 是中断自己telnet到其他路由器的sessionclear line 是中断别人telnet到己方路由器的R2(config-if)#int f1/0 R2(config-if)#ip addr 10.1.23.1 255.255.255.252% IP addresses may not be configured on L2 links.

意思是交换机的地址不能设在端口的

可以设在Vlan上

Router#config t

Enter configuration commands, one per line. End with CNTL/Z.

Router(config)#int vlan 1

Router(config-if)#ip address 192.168.0.2 255.255.255.0

你用的是交换机模块?交换机端口无法配置IP。% IP addresses may not be configured on L2 links. 这句话已经说得很清楚了。我整理一下:1、使用NM-16ESW模块,这个是交换机模块,不允许给单个端口设置IP,顶多为每个VLAN设置IP地址。在模拟交换机时,3640只允许加载这个模块,除非你把3640当做路由器使用,同时f0/0不是交换机模块,才能够为其设置IP地址。2、你的no switchport后面还有其他不可省略的内容没输入,所以交换机不接受这个命令。no switchport access vlan这条命令就能正确接受3、在端口上开启IP协议,这个实际上跟我回复的第一条是一个问题,第二层设备无法设置第三层的东西

通常说的MAC地址与交换机端口绑定其实就是交换机端口安全功能。端口安全功能能让您配置一个端口只允许一台或者几台确定的设备访问那个交换机;能根据MAC地址确定允许访问的设备;允许访问的设备的MAC地址既可以手工配置,也可以从交换机“学到”;当一个未批准的MAC地址试图访问端口的时候,交换机会挂起或者禁用该端口等等。

一、首先必须明白两个概念:

可靠的MAC地址。配置时候有三种类型。

静态可靠的MAC地址:在交换机接口模式下手动配置,这个配置会被保存在交换机MAC地址表和运行配置文件中,交换机重新启动后不丢失(当然是在保存配置完成后),具体命令如下:

Switch(config-if)#switchport port-security mac-address Mac地址

动态可靠的MAC地址:这种类型是交换机默认的类型。在这种类型下,交换机会动态学习MAC地址,但是这个配置只会保存在MAC地址表中,不会保存在运行配置文件中,并且交换机重新启动后,这些MAC地址表中的MAC地址自动会被清除。

黏性可靠的MAC地址:这种类型下,可以手动配置MAC地址和端口的绑定,也可以让交换机自动学习来绑定,这个配置会被保存在MAC地址中和运行配置文件中,如果保存配置,交换机重起动后不用再自动重新学习MAC地址,虽然黏性的可靠的MAC地址可以手动配置,但是CISCO官方不推荐这样做。具体命令如下:

Switch(config-if)#switchport port-security mac-address sticky

其实在上面这条命令配置后并且该端口得到MAC地址后,会自动生成一条配置命令

Switch(config-if)#switchport port-security mac-address sticky Mac地址

这也是为何在这种类型下CISCO不推荐手动配置MAC地址的原因。

二、违反MAC安全采取的措施:

当超过设定MAC地址数量的最大值,或访问该端口的设备MAC地址不是这个MAC地址表中该端口的MAC地址,或同一个VLAN中一个MAC地址被配置在几个端口上时,就会引发违反MAC地址安全,这个时候采取的措施有三种:

1.保护模式(protect):丢弃数据包,不发警告。

2.限制模式(restrict):丢弃数据包,发警告,发出SNMP trap,同时被记录在syslog日志里。

3.关闭模式(shutdown):这是交换机默认模式,在这种情况下端口立即变为err-disable状态,并且关掉端口灯,发出SNMP trap,同时被记录在syslog日志里,除非管理员手工激活,否则该端口失效。

具体命令如下:

Switch(config-if)#switchport port-security violation {protect | restrict | shutdown }

下面这个表一就是具体的对比

Violation Mode Traffic is forwarded Sends SNMP trap Sends syslog message Displays error

message Shuts down port

protect No No No No No

restrict No Yes Yes No No

shutdown No Yes Yes No Yes

表一

配置端口安全时还要注意以下几个问题:

端口安全仅仅配置在静态Access端口;在trunk端口、SPAN端口、快速以太通道、吉比特以太通道端口组或者被动态划给一个VLAN的端口上不能配置端口安全功能;不能基于每VLAN设置端口安全;交换机不支持黏性可靠的MAC地址老化时间。protect和restrict模式不能同时设置在同一端口上。

下面把上面的知识点连接起来谈谈实现配置步骤的全部命令。

1.静态可靠的MAC地址的命令步骤:

Switch#config terminal

Switch(config)#interface interface-id 进入需要配置的端口

Switch(config-if)#switchport mode Access 设置为交换模式

Switch(config-if)#switchport port-security 打开端口安全模式

Switch(config-if)#switchport port-security violation {protect | restrict | shutdown }

上面这一条命令是可选的,也就是可以不用配置,默认的是shutdown模式,但是在实际配置中推荐用restrict。

Switch(config-if)#switchport port-security maximum value

上面这一条命令也是可选的,也就是可以不用配置,默认的maximum是一个MAC地址,2950和3550交换机的这个最大值是132。

其实上面这几条命令在静态、黏性下都是一样的,

Switch(config-if)#switchport port-security mac-address MAC地址

上面这一条命令就说明是配置为静态可靠的MAC地址

2.动态可靠的MAC地址配置,因为是交换机默认的设置。

3.黏性可靠的MAC地址配置的命令步骤:

Switch#config terminal

Switch(config)#interface interface-id

Switch(config-if)#switchport mode Access

Switch(config-if)#switchport port-security

Switch(config-if)#switchport port-security violation {protect | restrict | shutdown }

Switch(config-if)#switchport port-security maximum value 字串4

上面这几天命令解释和前面静态讲到原因一样,不再说明。

Switch(config-if)#switchport port-security mac-address sticky

上面这一条命令就说明是配置为黏性可靠的MAC地址。

最后,说说企业中如何快速MAC地址与交换机端口绑定。在实际的运用中常用黏性可靠的MAC地址绑定,现在我们在一台2950EMI上绑定。

方法1:在CLI方式下配置

2950 (config)#int rang fa0/1 - 48

2950 (config-if-range)#switchport mode Access

2950 (config-if-range)#switchport port-security

2950 (config-if-range)#switchport port-security mac-address violation restrict

2950 (config-if-range)#switchport port-security mac-address sticky

这样交换机的48个端口都绑定了,注意:在实际运用中要求把连在交换机上的PC机都打开,这样才能学到MAC地址,并且要在学到MAC地址后保存配置文件,这样下次就不用再学习MAC地址了,然后用show port-security address查看绑定的端口,确认配置正确。

方法2:在WEB界面下配置,也就是CMS(集群管理单元)

我们通过在IE浏览器中输入交换机IP地址,就可以进入,然后在port—port security下可以选定交换机端口,在Status和Sticky MAC Address中选Enable或Disabled,Violation Action可以选Shutdown、Restrict、Protect中的一种,Maximum Address Count(1-132)可以填写这个范围的数值。

当然还有要求绑定IP地址和MAC地址的,这个就需要三层或以上的交换了,因为我们知道普通的交换机都是工作在第二层,也就是使数据链路层,是不可能绑定IP的。假如企业是星型的网络,中心交换机是带三层或以上功能的。我们就可以在上绑定,

Switch(config)#arp Ip地址 Mac地址 arpa

如何给交换机配置管理IP呢? 二层交换机本身是没有路由功能的,在二层物理端口上是没有办法配置IP地址的。那该如何是好。

三层交换机SVI技术

交换机虚拟接口(Switch Virtual Interface, SVI)表示一个由交换端口构成的VLAN(其实就是VLAN接口),以便实现路由和桥接功能,一个交换机虚拟接口对应一个VLAN。

当需要路由虚拟局域网之间的流量或桥接VLAN之间不可路由的协议,以及提供IP主机到交换机的连接的时候,就需要为相应的虚拟局域网配置相应的交换机虚拟接口,其实SVI就是指通常所说的VLAN接口,只不过它是虚拟的,用于连接整个VLAN,所以通常称为逻辑三层接口。

SVI接口是当使用 interface vlan 全局配置命令后键入具体的VLAN ID时创建的, 可以用 no interface vlan vlan_id 全局配置命令来删除对应的SVI接口,只是不能删除VLAN 1 的SVI接口(VLAN 1),因为VLAN 1接口是默认已创建的,所有端口默认都属于VLAN 1。

SVI是在创建VLAN的时候生成的,如果需要路由VLAN间通信,则需要为每个VLAN配置SVI接口IP地址。 关键在于理解管理IP配置在什么地方, SVI技术。 SVI是和VLAN绑定在一起的,任何一个VLAN都可以配置SVI的管理IP。

问题1:三层交换机的路由共有几种实现方式?

1) 虚拟交换接口(svi)

2) 路由接口(routed port)

3) 三层聚合链路(L3 Aggregate Link) 接口

问题2:描述单臂路由的实现原理?

单臂路由是在二层交换机上进行vlan 划分的,然后通过一条中继链路连接路由器的一个接口(通常路由需要使用至少两个接口来实现路由功能,而现在只需要一个接口,就像一条胳膊在发挥作用,所以 称之为单臂路由),在路由器上通过配置子接口和802.1Q 协议封装最终实现在vlan 信息和子网一一对应,即实现vlan 间的路由功能 。

问题3:SVI的含义是什么?如何实现VLAN间路由?

交换机虚拟接口(Switch Virtual Interface,SVI)代表一个由交换端口构成的VLAN(其实就是通常所说的VLAN接口),以便于实现系统中路由和桥接的功能。一个交换机虚拟接口对应一个VLAN,当需要路由虚拟局域网之间的流量或桥接VLAN之间不可路由的协议,以及提供IP主机到交换机的连接的时候,就需要为相应的虚拟局域网配置相应的交换机虚拟接口,其实SVI就是指通常所说的VLAN接口,只不过它是虚拟的,用于连接整个VLAN,所以通常也把这种接口称为逻辑三层接口,也是三层接口。

三层可以划分vlan给vlan设置一个地址当网关 ,实现vlan间的路由

也可以在二层创建vlan,三层通过虚拟子接口 创建单臂路由,实现vlan间的路由

问题4:路由接口和SVI接口实现路由什么不同

svi接口说白了就是vlan接口,在上面配上ip,然后把二层端口加入进来,以前的设备不能直接在端口 上配ip,就用svi接口方式来配ip,实现三层连接。

而路由接口,是直接在端口上设置ip来实现路由

问题5:有了多层交换机,我们还需要路由器么?

是的。 多层交换机仅仅实现了路由器一部分功能。比如NAT功能只有路由器或防火墙才有。

转载于:https://blog.51cto.com/skypegnu1/1675866

CCNA 认证学前准备(一)相关推荐

- 思科ccna认证工程师必看路由协议IGRP和EIGRP详解

思科ccna认证工程师必看路由协议IGRP和EIGRP详解单单从他们的名字当中,我们就能猜到他们之间有很多的关联. IGRP: 一种内部网关路由协议,它由Cisco公司八十年代中期设计.使用组合用户配 ...

- 思科新版ccna认证网工一定要知道的PIM技术概述

思科新版ccna认证网工一定要知道的PIM技术概述PIM(Protocol Independent Multicast)称为协议无关组播.这里的协议无关指的是与单播路由协议无关,即PIM不需要维护专门 ...

- 思科CCNA认证课程内容

CCNA CCNA认证介绍-- 思科认证网络支持工程师 思科认证网络支持工程师认证证书说明了你拥有足够的网络知识去提供服务给中小型企业.作为CCNA认证的专业工程师将能够安装,调试和设计企业局域网(L ...

- IE-LAB网络实验室:CCNA认证在哪考?

CCNA(Cisco Certified Network Associate)思科认证网络工程师,厂商认证,国际通用,在网络行业内的认可度和含金量都是同类型证书居首位,获得CCNA认证标志着具备安装. ...

- CCNA认证如何获得?今天给你讲全了

思科认证网络助理 (CCNA) 是思科提供的认证课程.思科是内部设计和制造的 IT 网络设备领先供应商.作为该领域最大的 OEM,思科在所有IT供应商中拥有最高的市场占有率,思科产品几乎在商业和工业中 ...

- CCNA认证与其他网络工程师证书的区别

CCNA CCNA属于厂商认证,国际通用,是全英文的考试,需要易证宝学员具备高中英语基础: CCNA认证证书有效期是3年,3年后要参加重认证考试或者报考更高等级的考试即可继续有效: CCNA属于Cis ...

- CCNA认证简介之资料篇

CCNA资料简介 按照资料的种类划分可以分为书籍资料.模拟器.视频多媒体资料. 按照出版公司划分可以分为Cisco Press, Sybex, 人民邮电出版社,机械工业出版社,电子工业出版社. 按照语 ...

- 思科ccna认证路由器路由表详解-ielab

思科ccna认证路由器路由表详解-ielab互联网络将世界上各种类型的计算机以及其他终端设备连接在了一起,使得这些设备能够协同工作,使得能够进行相互通信.在IP网络中,数据遵循IP协议所定义的格式,设 ...

- 思科ccna认证VRRP负载均衡技术详解

在VRRP标准协议模式中,只有Master路由器可以转发报文,Backup路由器处于监听状态,无法转发报文.虽然创建多个备份组可以实现多个路由器之间的负载分担,但是局域网内的主机需要设置不同的网关,增 ...

最新文章

- java 如何解密_java加密与解密

- UDP千兆以太网FPGA_verilog实现(四、代码前期准备-UDP和IP协议构建)

- 手机上用的是的WAP协议 电脑上的是HTTP协议 这两个有什么不同

- 《TCP/IP Sockets 编程》笔记5

- Java基础知识盘点(二)- 集合篇

- 用c语言写代码_教你如何用android mvp分层架构优雅写代码

- 未来通信设备的体系构架

- go mysql slave_MySQL基于GTIDs的MySQL Replication-Go语言中文社区

- 第三篇: UpdatePanel 控件示例

- Unity3d之Http通讯GET方法和POST方法

- windows运行xcopy计划任务 结果是0x4解决方案

- 19 统计量及其抽样分布——样本均值的分布与中心极限定理

- java delphi aes加密算法_谁有C#与delphi通用的AES加密算法

- unity手游之聊天SDK集成与使用一

- python nose

- 全网唯一OpenCyphal/UAVCAN教程(10)canfd协议详解

- 计算机组成原理常见题(四)

- 地图可视化工具有哪些,基于地图的数据可视化软件

- 电力电子技术笔记(6)——电力电子器件的驱动

- 电路中的输入与输出电阻计算