WiFi曝出安全漏洞几近“裸奔”:运营商能借机收割一波红利吗?

作为大众生活中不可或缺的基础架构,也是智能生活普及的推动性力量,运营商的重要性毋庸置疑。但无奈的是,一直以来运营商都似乎是站在了大众的“对立面”。看似光鲜亮丽,但在壮观的大楼下面却是饱受诟病的收费标准和服务质量。

而随着时间的推移,政策趋严、利润下滑、变身为“流量管道”而位置尴尬的运营商,似乎已经没有办法扭转自己的颓势——就连推出的所谓不限流量套餐,都是那么的软弱无力——其实依然有着各种限制。但千万别小觑运营商对热点事件的敏感,当下运营商就有一个天上掉馅饼的机会或许能够借机收割一波红利。

WiFi爆出安全漏洞,让人人自危

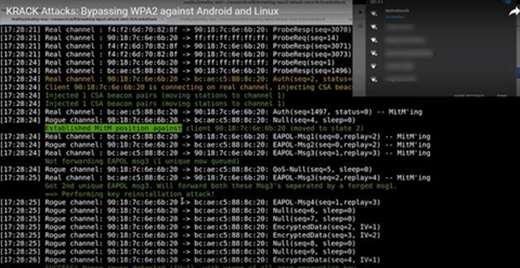

近日,一项波及几乎所有人的安全事件在网上刷屏,成功占据头条。据外媒报道,用于保护WiFi安全的WPA/WPA2加密协议漏洞曝光,该漏洞名称为“密钥重装攻击”。它几乎影响全部计算机、手机和路由器等WiFi设备,使黑客可监听到通过接入WiFi网络设备进行的数据通信,窃取用户隐私。

据了解,该漏洞由比利时鲁汶大学的马西·范霍夫发现。他表示,在某些案例中,黑客甚至可以利用KRACK漏洞向网站中植入勒索软件。这就意味着用户在通过WiFi上网时,存在极大的安全风险。

相信所有人听到这个消息后都会持谨慎态度,毕竟当下泄露用户隐私的事件实在太多,已经让大众成为惊弓之鸟。如果这个漏洞被证实非常严重,几乎就意味着WiFi全部“报废”!

收割红利?运营商能否把握住机会

在WiFi爆出这样的安全问题后,固然会对宽带造成一定的影响,但对于移动网络来说却是一个难得的机会。运营商能够借机大肆炒作、营销,比如将此漏洞的危害性“夸大”100倍,再将移动网络的安全性拔高至最顶级。

可以想象的是,如果运营商运作好得话,届时员工的微信朋友圈遍地都是“警惕!警惕!WiFi出卖了你”、“论为何移动网络是你的money保护神”等惊悚性的文章,甚至在营业厅也会看到各种大幅海报在讲解移动网络的优越。这样一来,运营商的各种流量套餐或许就会成为大众眼中的“香饽饽”。要知道,目前不限流量套餐每月价格仅为99、199元左右,与安全相比似乎不值一提。

不过就目前看起来,运营商想要利用WiFi这个大漏洞似乎也不容易。一是这个漏洞的利用代码并未公布,且漏洞属于范围性影响,需在合法WiFi附近不超过100米的范围内才能实现攻击。只要不使用架设在咖啡厅、商场、机场等人流密集型地区的公告WiFi,一般不会被攻击。

二是该漏洞不能用于破解WPA/WPA2无线网络的密码,只会影响在使用WPA/WPA2认证的无线网络之下的移动智能终端等。因此用户无需修改密码,只要及时更新无线路由器、手机、智能硬件等使用WPA/WPA2无线认证客户端的软件版本,就可以避免遭遇攻击。

修炼好“内功” 运营商卷土重来的唯一机会

其实即使这个漏洞是真的,运营商也只是能收割一笔红利而已。在漏洞被修复以后,运营商还得回归到原来的无奈状态。虽然运营商近年来已经做出诸多改变,如提速降费、取消长途漫游费等,但看起来还没有满足大众的需求。比如携号转网、屏蔽垃圾号码和信息、杜绝霸王条款等,尚没有真正落实到位。

归根到底,运营商需要的不是一波红利,而是长久且具有可持续的发展。因此,运营商还是得修炼好“内功”,真正从消费者的角度去制定合乎后者利益的套餐,并奉献优质的服务和畅爽的网络相关体验。否则,再多的红利终究只是过眼云烟。只是,运营商有那么大的魄力去这样做吗?(科技新发现 康斯坦丁/文)

WiFi曝出安全漏洞几近“裸奔”:运营商能借机收割一波红利吗?相关推荐

- 二十余款Linksys路由器曝出安全漏洞,或可被远程控制

本文讲的是 二十余款Linksys路由器曝出安全漏洞,或可被远程控制, 近日,有研究人员透露,Linksys路由器中存在未修补的安全漏洞,这些漏洞将使数以千计的设备受到攻击. 周三,IOActive高 ...

- SSL 3.0曝出Poodle漏洞的解决方案-----开发者篇(转自:http://blog.csdn.net/lyq8479/article/details/40709175)...

SSL 3.0曝出高危漏洞 2014年10月15日,Google研究人员公布SSL 3.0协议存在一个非常严重的漏洞,该漏洞可被黑客用于截取浏览器与服务器之间进行传输的加密数据,如网银账号.邮箱账号. ...

- [054] SSL 3.0曝出Poodle漏洞的解决方案-----网民篇

SSL 3.0曝出高危险漏洞 2014年10月15日,Google研究人员公布SSL 3.0协议存在一个非常严重的漏洞,更让人不安的是几乎所有的浏览器都支持SSL 3.0协议.SSL 3.0的漏洞可被 ...

- Java 轻量级框架Spring曝出0day漏洞

首语 3月29日,Spring框架曝出RCE 0day漏洞.已经证实由于 SerializationUtils#deserialize 基于 Java 的序列化机制,可导致远程代码执行 (RCE),使 ...

- iOS状态栏操作之获取WiFi信号强度,WiFi名字和IP,网络类型,运营商,电池电量,系统时间等...

iOS开发中对状态栏的操作比较少,因为状态栏是系统级别的View,是受苹果保护的,不可以随便更改,不可以随便遮挡住.如果违反这些苹果的规范,那么APP将有可能上不了架.笔者就曾写过一个APP,因状态栏 ...

- IE再次曝出安全漏洞 微软表示正在调查

今天,微软官网发表了安全公告KB980088,声称正在调查一个近日被公布的新IE浏览器安全漏洞.据了解,该漏洞会导致信息泄露,影响所有Windows XP用户以及那些关闭了IE保护模式的用户. 根据微 ...

- Zoom会议系统曝出高危漏洞,或影响400万电脑摄像头

Mac版本的Zoom客户端中存在漏洞,一旦点击特定的恶意网站,就可在未经你许可的情况下启用你的摄像头.这一漏洞可能会危害世界上75万家使用Zoom进行业务交流的公司. 漏洞 DOS漏洞--已在版本4. ...

- 三菱PLC曝出严重漏洞,面临黑客远程攻击

三菱安全可编程逻辑控制器 (PLC) 中已披露多个未修补的安全漏洞,攻击者可以利用这些漏洞通过暴力攻击获取模块中注册的合法用户名,未经授权登录 CPU 模块,甚至导致拒绝服务 (DoS) 条件. 安全 ...

- wifi信息修改插件ios_iOS免越狱修改运营商信息/修改“应用图标标记”颜色

iOS免越狱修改运营商信息捷径/workflow规则 地址: https://www.icloud.com/shortcuts/cc295815769b44f7a711dab6910e1be8 iOS ...

最新文章

- zookeeper无故挂掉,启动不起来的问题

- 使用Hadoop自带的例子pi计算圆周率

- 第 2-2 课:各种内部类和枚举类 + 面试题

- mybatis开启字段自动映射为java驼峰命名规则

- Python学习日志(二)

- 查看eclipse中已经安装的插件(英文版界面)

- html5 密码强度,前端开发判断输入密码强度

- Linux驱动之定时器(mod_timer)

- matlab语言常用算法程序集

- html json加密 ajax请求问题

- 小程序界面设计难?有了这个高颜值UI,我带你一步步解决所有难题

- ie浏览器兼容模式怎么设置?

- IPv4(分类编址)

- 廊坊金彩教育:店铺装修怎么更吸引客户

- Verilog——7段数码管译码器

- 软件开发岗位职责描述

- CSDN怎么加粗字体

- 写代码时发现……还是Python牛逼

- java编程电话号码查询_java课程设计电话号码查询系统(15页)-原创力文档

- 宜家开发中心东亚区完成了在中国的全新升级,实践“民主设计”

热门文章

- Oracle学习系列1-7

- 代码动态改变 NGUI UILabel 的字体

- Castle ActiveRecord学习笔记四:各种映射

- 设置自定义ASP.NET服务器控件TagPrefix的几种方法

- ASP.NET服务器控件刷新后仍旧保持滚动位置

- MFC中使用CTabCtrl或CPropertySheet实现标签页

- 大数据之-Hadoop伪分布式_NameNode格式化注意事项---大数据之hadoop工作笔记0025

- Seata多微服务互相调用_全局分布式事物使用案例_Order-Module order微服务的配置搭建_写代码上---微服务升级_SpringCloud Alibaba工作笔记0061

- 嵌入式工作笔记0006---半导体中的IP核是什么意思

- oracle在日本遇到的技术问题