数据驱动安全架构升级---“花瓶”模型迎来V5.0(一)

数据驱动安全架构升级---“花瓶”模型迎来V5.0

Jackzhai

一、背景

近十年,可以说是网络技术大发展的十年,云计算、大数据、移动互联、物联网等新技术逐渐成熟,社交、电商、智慧城市…现实社会正在全面走进网络所构建的虚拟世界,网络正在成为人们吃穿一样不可或缺的“生活必需品”。

随着网络承载的事务越来越丰富,面临的安全威胁也越来越多,发生网络安全问题的损失与波及的范围也在不断升级。总结起来有以下几个方面:

网络安全国家化:美国把网络与陆海空并列为国家主权领土四大领域之一,互联网开始有了“国家疆界”,虚拟世界里不仅有了警察,还有了军队,网络战争的硝烟正在席卷我们整个“地球村”。各国的网络部队储存了大量漏洞,作为政府间******的网络武器,漏洞成为“武器商品”在进行交易,技术共享范围越来越小;

灰色产业链化:有钱有利的地方就容易被***,某些人的政治利益,企业之间的恶意竞争,个人隐私信息的偷窃……***技术已经完全市场化,产业链进化得相当成熟,开发***、***网站、传播***、定向获取信息、非法信息交易黑市、诈骗组织专业公司、银行卡提钱公司……产业链成熟的后果,是有充足的资金再投入到各种***技术的开发,***从业大军人才济济,行业运营效率越来越高;

白帽子市场化:有黑帽子从业赚取金钱,就有白帽子“义务”保护,虽然处境“同样危险”,但在黑白两道同时推动下,漏洞挖掘成为空前的热门高技术产业,有些像冷战时期的“军备竞赛”,说不清是福是祸,客观上推动了漏洞商品的高产。为了应对日益恶化的网络安全局势,***人才培训、漏洞挖掘大奖、商业白帽子众测……***技术人员成为很多企业、政府的急需招聘人才。

在网络安全技术方面也较大的变化,让***有了更多的思路与角度可以***,更高级且隐蔽的方法可以选择:

云计算促进服务集中化:云计算服务以虚拟化技术支撑,建立庞大的数据中心,其内部的网络边界模糊化,尤其是信息系统之间边界。传统安全保障思路是基于边界的访问控制,如今边界从网络层收缩到应用层,大家在一个房间了,访问可以,控制难喽。一句话:家大人太多了,不好管啊;

移动互联普及化:随着4G移动技术普及,社交软件从PC转移到智能终端,手机号成为现代人的第二张“×××”,且是实时在线的,人人都可以在互联网上“被直播”,个人信息安全成为全社会关注的热点,位置、照片、私人聊天…

物联网与智慧城市:计算机与计算机、计算机与人、人与环境……地球上的万物互联…网络在短短的几十年,就***到地球上的每一个角落,动的,静的,有生命的,没生命的…网络发达的结果,是数据的极大丰富,多得没有人能看得过来,想找自己需要数据也不容易,由此催生了大数据技术的变革。用大数据管理海量数据,利用大数据关联分析每个物体的行踪,发现那些隐藏的***者,大数据成为***双方的新技术工具;

加解密再次成为焦点:安全从开始就离不开加解密技术,为了安全需要加密信息,让别人看不懂;为了能监控网络信息,看懂网络上传输的信息,就需要解密。美国“棱镜门”事件曝光了政府监控,让所有的人都认为,端到端的信息源加密是将来必然的选择。但加密与解密技术对抗已经不同于以往,一方面,云计算可以提供超强的口令破解计算能力,大数据关联分析能够有效缩小的口令破译的空间,传统的加密算法受到极大挑战,无论是否公开你的算法,还是选择更长的密码,被破译都是迟早的事情。另一方面,新型加密技术发展缓慢,同态加密,量子加密等新模式加密技术何时商用是业界极为关注的。能够为广大物联网用户提供频繁加密,也是传统密码技术面临的难题,因此,建立为个人服务的商用密码服务中心,让每个人可以动态选择加密算法与密钥长度,能够方便地在各种社交网络上实现端到端的加密通信,是密码应用模式面临的变革。

总结起来,就是针对性强的高级威胁成为网络安全的主流,以炫耀为目的的学生***不再是安全防御的重点。一方面经过多年网络安全宣传与建设,多数网络具备了一定的防御能力,提高了******的技术门槛;另一方面,***更加有针对性,技术含量更加提高。前几年APT一词很流行,随之而来的应对产品技术也走进人们的视野,沙箱技术、威胁情报、安全大数据分析……但是,人们还是感到APT防御的难度实在太大,业界开始悄悄流行“高级威胁检测”一词,尽量少提APT,先一步一步来吧。

“花瓶”模型发布于2007年,被作为网络安全保障方案设计的参考模型,可以比较好地让方案设计者分析用户安全需求,部署网络安全措施,构建符合等级保护技术标准的保障方案。十年过去了,“花瓶”模型也随着***技术、新应用模式部署而不断的升级进化。“花瓶”模型V5.0是又一次较大技术架构与安全理念变化的升级。

二、“花瓶”模型V5.0的思路进化

“花瓶”模型是一个网络安全保障方案设计参考模型,基于PDR模型的动态防御思路,建立事前防御、事中响应阻断、事后审计改进的“三线一平台”的多维立体纵深防御体系,并在***对抗过程中进行自学习、自完善,形成闭环管理控制。“花瓶”模型给出了每条线上的安全产品选择组合建议,可以让方案设计者方便地编写保障方案,并确保方案的有效性、合规性、可落地性。

随着安全技术的发展,“花瓶”模型也需要进化,融入最新安全技术,适合最新网络环境与应用。“花瓶”模型V5.0升级的核心理念变化如下:

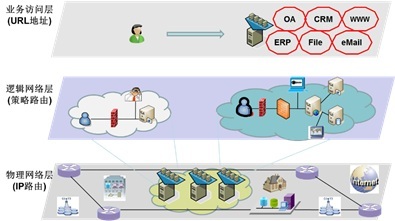

1、 逻辑分层抽象:为了适应网络虚拟化,用户终端漫游等新业务模式,“花瓶”模型引入进一步的分层逻辑,这包括三个角度:

a. 网络层分离为物理的和逻辑的:网络传输的是流量,网络的安全实际上是其流量传输的安全,网线只是物理传输媒介,虚拟网络没有物理媒介。物理网络以网线为标签,IP路由转发,逻辑网络以信息系统流量为标签,采用流量控制方法,建立协议封装通道,实现策略路由转发。运维使用的网络拓扑图也分为物理的与逻辑的,物理网络拓扑图与传统是一致的,逻辑网络拓扑图是抽象的。物理网络拓扑中,各个信息系统交织在一起,逻辑网络拓扑中,每个信息系统内部结构清晰,信息系统之间边界明确;

b. 网络行为与信息内容分离:随着业务传输加密技术普及,通过网络流量还原传输内容,进行内容安全检测的方法,越来越受到限制;随着带宽指数级增长,对流量进行深度分析的成本也越来越高。“花瓶”模型将用网络行为分析与内容安全监测分离,即网络层与应用层分开。网络行为是网络层面的,关注数据的包头信息,即用户网络访问的通联关系,也可以通过资产信息库,把IP与业务信息系统、用户关联起来,形成用户行为跟踪。应用层的内容安全,回溯到×××设备后的流量深度分析,或者回溯到终端或服务器内做内容检测,即信息解密之后再检测。体现在“花瓶”模型中,就是监控体系的部署模式有较大变化,用户行为审计分为网络行为大数据分析与业务流程大数据分析;

c. 身份认证与信息系统分离:身份认证是授权管理的基础,是用户行为审计落地的基础。随着业务信息系统越来越多,分散的身份管理、授权控制方式越来越复杂,尤其是人员角色变动时,变更授权的工作量难以想象。将身份认证与信息系统分离,建立统一的身份认证与授权管理系统,已经成为建立网络信任体系的基础实施需求。

2、 数据驱动安全:在网络建设初期,安全是靠事件驱动的,病毒、蠕虫、泄密、宕机……安全就是应急救火;随着业务信息化发展,等保标准、风险评估…业务开始驱动安全保障建设,防御、监控、信任“三线一平台”体系的建设,三分技术,七分管理,网络安全成为常态化管理一部分;威胁来自于对价值的渴望,随着网络承载的业务越多,价值越高,面临的安全威胁就越大。安全防御体系也越来越复杂,海量的日志数据需要分析,复杂的流程操作行为需要审计,网络安全进入到“数据驱动安全”时代。大数据技术的出现,加速了这一进化过程,这体现在网络安全的两个方面:

安全大数据:应用大数据处理、分析技术,应对网络安全面临的新问题,即高级威胁的检测。无论是对未知文件的沙箱检测,还是基于流量的网络行为分析,还是基于日志的业务行为审计,不仅需要支持海量数据的快速收集、存储、查询,而且需要基于******行为建模,对***者画像,多维度的属性关联分析;

大数据安全:数据大集中本身就吸引了更高级别的***者关注,围绕数据自身价值的窃取与泄密,加剧了对新型数据中心的各种***。业务信息系统数据的集中,其价值很直接;详细的网络行为数据记录隐含了个人隐私,集中的业务日志可以分析企业业务逻辑的商业秘密…大数据建设导致数据中心的安全等级持续上升;

“花瓶”模型V5.0将安全管理平台中的数据处理与分析运维分离,形成底层的“数据湖”,支撑上层实现了基于大数据的各种安全分析。

3、 安全态势感知:引进虚拟化、大数据,是“花瓶”模型利用新技术,应对高级威胁。落实到“花瓶”模型建立的立体纵深防御三条线中,监控这条线明显变大。应对高手,应对未知的新威胁,监控与信任体系是重点。

a. “知己”:态势感知的第一步是搞清楚目前网络上的状况,资产、漏洞、设备状态、应用现状、敏感数据位置…更为重要的是,目前用户的状态,从哪里接入、什么方式接入、访问啥业务、是否涉及敏感信息、是否涉及敏感操作…

b. “知彼”:了解对手,仅从自己网络上挖掘是不够的,从外部渠道获取安全信息,统称为威胁情报。威胁情报很诱人,但实现很困难,主要是信息种类杂,来源广,获取难,对自己真正有价值的情报很难找:

i. 与威胁情报相关的信息很多,如漏洞信息、新的恶意代码样本、安全事件、***者组织、新型***技术、新出现的***工具、恶意URL地址、钓鱼网站、泄漏的敏感信息……如何将这些信息规范化,自动化收集、聚类,再推动给需求者,需要多方面的协作,即威胁情报标准的确立是关键;

ii. 如何使用威胁情报也是个很现实的问题。将收集来的,或是买来的威胁情报,如何变成用户“有用”的信息,需要操作者不仅能解析威胁情报的实质内容,而且熟悉自己网络的“家底”,了解这个情报对自己的威胁究竟是什么,从而给出相应的建议。如收到一个新漏洞信息,根据资产管理,立即可以检测网络内哪些系统有这个漏洞,如何立即部署防御措施;再如发现一个恶意URL是某***回传的站点,立即通过网络流量或终端日志,检查网络内哪些终端已经“沦陷”,即已经有联系了该URL;再比如发现一个新***文件,通过流量还原或终端搜索,检查网络内哪些终端被攻陷,立即给出感染态势,部署查杀;

iii. 威胁情报共享是大家都希望的,上至国家,下至企业,但高价值的威胁情报往往成为网络战储备的武器,或者转化为安全服务者的竞争优势,即使是有偿共享,也局限在小范围内。目前的现状是这样的:一方面是低价值、甚至虚假的海量无用情报到处充斥,一方面是针对性有价值的情报难以收集到。因此,建立一个大数据分析平台,从中挖掘自己有用的情报是必要的。

c. 辅助决策:掌握实时的安全态势不仅可以为应急指挥提供监控服务,而且可以对方案的效果进行预测推演,安全态势预测,为领导的决策提供依据。

不仅是新技术的融入,新观念的吸纳也是“花瓶”模型改进的重点。“花瓶”模型是基于PDR思想设计的,针对安全事件的发生的过程进行纵深防御,分为事前策略防御、事中监控响应、事后审计改进三个部分,并形成一个可循环的,可以自我改进学习的闭环的、螺旋式上升的过程。“花瓶”模型V5.0在此基础上,又吸收了最新安全思想,丰富完善了安全保障的架构设计。主要体现在对下面两个模型思想的吸收引进。

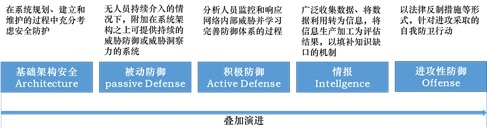

(1)滑动标尺模型

滑动标尺模型是网络安全保障建设的进化模型,它应用于网络安全建设者自我完善发展过程。从最初的基础架构安全建设,到被动的合规性防御,再到业务驱动的,以监控为核心的积极防御,最后到采集威胁情报进行安全态势分析,掌控全面安全局面,最后发展就是具备反制进攻能力的进攻性防御阶段。每个阶段的建设都是依据前一阶段的基础,所以称为叠加演进。“花瓶”模型比较适合于前三个阶段,尤其是第二阶段的被动防御阶段,构建纵深防御体系,但因对高级威胁能力有所欠缺。“花瓶”模型V5.0进行了改进,弥补了这一不足,加强了监控与审计能力,符合第三阶段的积极防御需求,并引进了大数据技术、威胁情报技术,适合第四阶段的建设。

在经历了近十年的等保推广工程,以及2017.6.1网络安全法的正式实施,大多数用户的安全管理建设已经进入到第二阶段后期,有些行业已经到了第三阶段的后期。在这个时候,“花瓶”模型V5.0的推出,正好为用户提供了所需的方案设计参考。

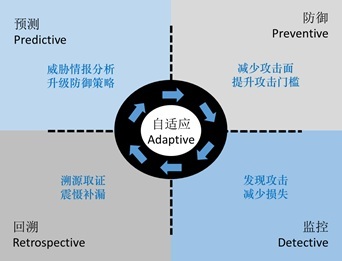

(2)自适应安全架构

Gartner在2014年提出了自适应安全架构(ASA),把安全防护看作“感知-评估-预测”的一个完整过程,可以理解为四个象限,即“防御”、“检测”、“溯源”、“预测”。ASA强调了安全防护是一个持续处理的、循环的过程,防御可以提高***门槛,但不能阻断所有的***,应对那些透过防御措施的***,细粒度、多角度、持续化的监控是发现阻断***者,减少损失的第二道措施,也就是说,ASA提升了应急处理在安全保障体系的作用,是应对高级威胁的主要手段。

“花瓶”模型V5.0吸纳了ASA的自适应、大监控思想,在安全管理平台的基础上,建立了安全态势分析与展示,支持强大的监控分析平台,当然在底层架构上离不开大数据技术的支持。

转载于:https://blog.51cto.com/zhaisj/1921892

数据驱动安全架构升级---“花瓶”模型迎来V5.0(一)相关推荐

- 数据驱动安全架构升级---“花瓶”模型迎来V5.0(二)

三."花瓶"模型V5.0 "花瓶"模型V5.0是从安全事件防护的角度,设计安全保障架构的.事前制定策略,部署防护措施,提高攻击门槛,阻断常规的入侵攻击:事中监控 ...

- 备份全网服务器数据生产架构方案案例模型

备份全网服务器数据生产架构方案案例模型 某公司里有一台web服务器,里面的数据很重要,但是始果硬盘坏了,数据就会丢失,现在领导要求你把数据在其他机器上做一个周期性定时备份,要求如下: 每天晚上00点整 ...

- SwiftStack迎来v5.0,向混合IT规则张开怀抱

SwiftStack v5的Cloud Sync提供双向复制通道,用于加快内部数据中心与Google Cloud Storage.Amazon S3以及Glacier之间的数据传输. SwiftSta ...

- 震撼来袭!葡萄城商业智能报表软件Wyn Enterprise V5.0发布会前瞻,3大亮点抢先看

围绕数据分析与智能化技术的不断迭代创新,实现由传统BI向新型BI的转变! 我们都知道,随着信息化覆盖的场景越来越多,企业的数据变得更精细.更全面,并且由客户驱动,实时互动,不断迭代,紧密相连.现阶段, ...

- Nucleic Acids Res | 陈润生/何顺民团队发表非编码RNA相互作用数据库NPInter v5.0

非编码RNA对生物分子的调控作用,一直是RNA功能研究的前沿.在以往的研究中,非编码RNA被发现可以和蛋白质.RNA以及基因组相互作用,调控复杂生物过程.比如经典的长非编码RNA Xist可以和X染色 ...

- 几何画板自定义工具_几何画板sketchpad下载-几何画板sketchpad免费版下载v5.0.6.5

对于学生来说,抽象的几何和函数比较难以理解,几何画板sketchpad让老师可以用形象的方式讲述知识点,软件的功能强大,支持多种快捷键,用户可以根据需要改变相应的工具参数. 功能介绍 1.增强的表现力 ...

- 从空间角度诠释安全体系架构-“花瓶”模型V3.0

[ "防护 - 监控 - 信任"体系:"五边界"."五控点"."三验证" ] 入侵就是要意想不到,出现在你不注意的角度与 ...

- 深入理解并发内存模型||JMM与内存屏障||多核并发缓存架构 ||JMM内存模型||volatile 关键字的作用 ||JMM 数据原子操作||JMM缓存不一致的问题

深入理解并发内存模型||JMM与内存屏障 多核并发缓存架构 JMM内存模型 volatile 关键字的作用 JMM 数据原子操作 JMM缓存不一致的问题

- 从“智能湖仓”升级看数据平台架构未来方向

在2021年初全年技术趋势展望中,数据湖与数据仓库的融合,成为大数据领域的趋势重点.直至年末,关于二者的讨论依然热烈,行业内的主要分歧点在于数据湖.数据仓库对存储系统访问.权限管理等方面的把控:行业内 ...

最新文章

- python输入数字字符串_Python笔记—基本数据类型—数字字符串

- centos普通用户SSH免密登录

- 作为前端,你不得不知道的SEO

- linux apache 安装 rewrite,Linux主机下Apache如何使用rewrite模块

- oracle 事务_从Oracle到PG-PostgreSQL的MVCC机制简介

- eclipse中ast_JavaParser中AST节点的观察者

- easyUI 添加CheckBox选择到DataGrid

- ASCII表 基本记忆 -- C

- JAVA编写的使用Socket模拟Http的GET操作

- 如何创建CGColorRef在view.layer.borderColor上使用

- 空间后方交会编程c语言,单像空间后方交会(python实现)

- sql注入之联合注入

- 二类电商网页设计_用类设计网页

- canvas绘图在高清屏显示模糊

- **matlab中 isempty ( ) 函数用法**

- 百趣土壤非靶标代谢组学文献分享,来自Microbiome的灵感

- windows修复命令

- 火山视窗树形框实现取所有根项目文本

- 专业高科技展-2019智能锁智能家居博览会

- 从前慢-谷粒商城篇章1