Cisco ASA 5520(8.2.4)配置企业内网案例(按时段限速)

1.基本配置及配置内外网接口

conf t hostname ASAFW #设置主机名 enable secret pass123 #设置特权密码 clock timezone GMT 8 #设置时区 dns domain-lookup inside dns server-group DefaultDNSname-server 114.114.114.114name-server 223.5.5.5name-server 223.6.6.6 interface GigabitEthernet0/0nameif outsidesecurity-level 0ip address 118.25.235.100 255.255.255.0 #我的外网IP是118.25.235.100 interface GigabitEthernet0/1nameif insidesecurity-level 100ip address 192.168.2.1 255.255.255.0#我的内网网段是192.168.2.0/24

2.配置外网路由

route outside 0.0.0.0 0.0.0.0 118.25.235.1 1 # route outside 0.0.0.0 0.0.0.0 外网网关 1

3.配置内网NAT上网配置

nat-control global (outside) 1 interface nat (inside) 1 192.168.2.0 255.255.255.0

4.配置DHCP服务器

dhcpd lease 14400 dhcpd address 192.168.2.2-192.168.2.254 inside #设置DHCP的IP地址池 dhcpd dns 114.114.114.114 223.5.5.5 interface inside dhcpd enable inside

5.配置端口映射(因为我外网只有一个IP因此,设置的时候就是interface,一定要先设置外网IP再来设置端口映射)

static (inside,outside) tcp interface 80 192.168.2.2 80 netmask 255.255.255.255 static (inside,outside) tcp interface 443 192.168.2.242 tcp netmask 255.255.255.255 如果存在多个外网IP,如何设置端口映射呢? static (inside,outside) tcp 118.25.235.101 80 192.168.2.2 80 netmask 255.255.255.255 static (inside,outside) tcp 118.25.235.101 443 192.168.2.242 tcp netmask 255.255.255.255 直接将IP写上,注意如果只有一个IP,只能写interface

6.ACL及内外网策略

access-list outside extended permit ip any any access-list outside extended deny icmp any any access-list inside extended permit icmp any any access-list inside extended permit ip any any access-group outside in interface outside access-group inside in interface inside

7.配置ssh登录

crypto key generate rsa modulus 1024 aaa authentication ssh console LOCAL username user1 password xxxx //配置ssh用户名密码 ssh version 1 ssh 0.0.0.0 0.0.0.0 inside //配置SSH内网可以登录及访问 #ssh 0.0.0.0 0.0.0.0 outside //配置SSH外网可登录,一般我不打开外网登录,因为只能使用ssh version 1

8.设置ASA系统时间及SNMP

clock set 13:14:00 2 feb 2012 snmp-server host inside 192.168.2.2 community public version 2c snmp-server enable traps

9.IP限时限速

定义在上班时间段(09:00-18:00)内IP进行限速

#设置时段 time-range rate_limitperiodic daily 9:00 to 18:00#设置IP,需要设置上传或下载速度 access-list rate_limit20 extended permit ip host 192.168.2.20 any time-range rate_limit access-list rate_limit20 extended permit ip any host 192.168.2.20 time-range rate_limit#限速 class-map map20match access-list rate_limit20 policy-map rate_limitclass map20police input 10240000 5120 #最多1M的下载速度police output 10240000 5120 #最多1M的上传速度 service-policy rate_limit interface inside

如果需要定义一段IP呢,比如我要定义从192.168.2.20-192.168.2.199这个ip段内IP的速度怎么处理呢,因为一个policy-map里最多含64个class map,那怎么处理呢

注意一下这种策略是IP段所有IP速度之和不大于1M,这样限速没有意义:

@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@ @ 以下限速的是整个IP段的速度之和进行限制 @@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@ time-range rate_limit periodic daily 09:00 to 18:00 object-group network rate_limitnetwork-object 192.168.2.0 255.255.255.0access-list rate_limit extended permit ip object-group rate_limit any time-range rate_limit access-list rate_limit extended permit ip any object-group rate_limit time-range rate_limitclass-map map1match access-list rate_limitpolicy-map map2class map1police input 10240000 5120police output 10240000 5120 service-policy map2 interface inside

如何配置呢,找一个折中点:我们把每10个IP作为一组,这样即便是能下载但是也只影响10个人的网速

object-group network rate_limit20network-object 192.168.2.20 255.255.255.255network-object 192.168.2.21 255.255.255.255network-object 192.168.2.22 255.255.255.255network-object 192.168.2.23 255.255.255.255network-object 192.168.2.24 255.255.255.255network-object 192.168.2.25 255.255.255.255network-object 192.168.2.26 255.255.255.255network-object 192.168.2.27 255.255.255.255network-object 192.168.2.28 255.255.255.255network-object 192.168.2.29 255.255.255.255 object-group network rate_limit30network-object 192.168.2.30 255.255.255.255network-object 192.168.2.31 255.255.255.255network-object 192.168.2.32 255.255.255.255network-object 192.168.2.33 255.255.255.255network-object 192.168.2.34 255.255.255.255network-object 192.168.2.35 255.255.255.255network-object 192.168.2.36 255.255.255.255network-object 192.168.2.37 255.255.255.255network-object 192.168.2.38 255.255.255.255network-object 192.168.2.39 255.255.255.255 object-group network rate_limit40network-object 192.168.2.40 255.255.255.255network-object 192.168.2.41 255.255.255.255network-object 192.168.2.42 255.255.255.255network-object 192.168.2.43 255.255.255.255network-object 192.168.2.44 255.255.255.255network-object 192.168.2.45 255.255.255.255network-object 192.168.2.46 255.255.255.255network-object 192.168.2.47 255.255.255.255network-object 192.168.2.48 255.255.255.255network-object 192.168.2.49 255.255.255.255 access-list rate_limit20 extended permit ip object-group rate_limit20 any time-range rate_limit access-list rate_limit20 extended permit ip any object-group rate_limit20 time-range rate_limit access-list rate_limit30 extended permit ip object-group rate_limit30 any time-range rate_limit access-list rate_limit30 extended permit ip any object-group rate_limit30 time-range rate_limit access-list rate_limit40 extended permit ip object-group rate_limit40 any time-range rate_limit access-list rate_limit40 extended permit ip any object-group rate_limit40 time-range rate_limit class-map map20match access-list rate_limit20 class-map map30match access-list rate_limit30 class-map map40match access-list rate_limit40 policy-map rate_limitclass map20police input 10240000 5120police output 10240000 5120class map30police input 10240000 5120police output 10240000 5120class map40police input 10240000 5120police output 10240000 5120service-policy rate_limit interface inside

9.开启ASDM图形化管理

web*** username admin password admin http server enable 或者http server enable 8080(端口号) http 0.0.0.0 0.0.0.0 inside asdm p_w_picpath disk0:/asdm-722.bin

10.如何保存配置

copy running-config startup-config

11.备份配置及操作系统

show flash --#-- --length-- -----date/time------ path3 4096 Aug 16 2017 12:25:12 log8 4096 Aug 16 2017 12:25:24 crypto_archive9 4096 Aug 16 2017 12:25:26 coredumpinfo10 43 Aug 16 2017 12:25:26 coredumpinfo/coredump.cfg78 15261696 Aug 16 2017 12:36:40 asa824-k8.bin79 24047892 Aug 16 2017 12:39:12 asdm-722.bin copy asa824-k8.bin t copy asdm-722.bin t copy running-config tftp://192.168.2.3

12.记录ASA日志

logging enable logging timestamp logging trap informational logging asdm informational logging facility 17 logging host inside 192.168.2.25 #192.168.2.25为开启了远程记录的syslog日志服务器

13.如何做failover

主机

failover failover lan unit primary failover lan interface HA GigabitEthernet0/3 failover interface ip HA 10.254.254.1 255.255.255.252 standby 10.254.254.2interface GigabitEthernet0/3description LAN Failover Interfaceno shutdown#另外如果要减少主备切换后数据报文的丢失,以及避免重建会话,就需要利用一条单独的链路用于同步状态数据库 interface GigabitEthernet0/2 no shutdown failover link state GigabitEthernet0/2 failover interface ip state 11.0.0.1 255.255.255.0 standby 11.0.0.2

备机

failover failover lan unit secondary failover lan interface HA GigabitEthernet0/3 failover interface ip HA 10.254.254.1 255.255.255.252 standby 10.254.254.2

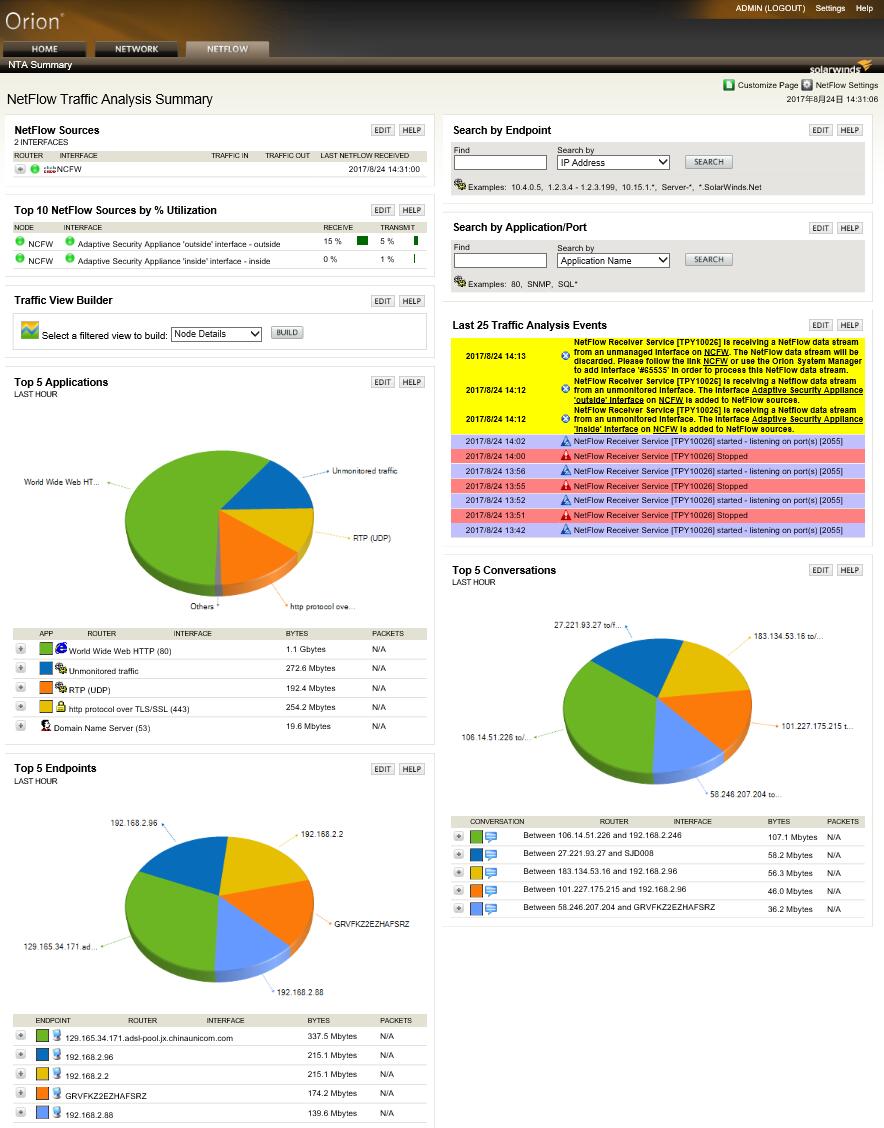

14.开启netflow启用流量分析

flow-export destination inside 192.168.2.26 2055 #netflow分析服务器及端口 flow-export delay flow-create 30 flow-export template timeout-rate 1access-list netflow-hosts extended permit ip any any class-map netflow-traffic match access-list netflow-hostspolicy-map global_policy class inspection_default class netflow-traffic flow-export event-type all destination 192.168.2.26 service-policy global_policy global

我们使用SolarWinds网络分析套件,因此就是2055端口

SolarWinds-OrionNPM-v10-SLX

SolarWinds-Orion-NTA-v3.5-Full-SLX

转载于:https://blog.51cto.com/fengwan/1957945

Cisco ASA 5520(8.2.4)配置企业内网案例(按时段限速)相关推荐

- 思科nat配置实例_Cisco ASA 5520(8.2.4)配置企业内网案例

思科防火墙ASA5520 外观 网络拓扑图如下 内网 网段 192.168.2.0/24 公网IP地址 118.25.235.100 公网IP地址网关:118.25.235.1.1 防火墙内网IP:1 ...

- Cisco ASA 5520 基本配置

cisco asa5520 基本配置 一般网络机构来理解asa5520 外网-----asa5520----分别是内网和dmz asa配置都在全局模式下配置,很多跟cisco路由交换的一样(大同小异) ...

- CISCO ASA 5520 snmp 协议启用

Cisco ASA 5520 snmp协议 有时需要看下防火墙的流量状况,这里就需要配置防火墙的snmp协议才能达到监控接口流量的目的,我采用的cacti监 控流量的办法,防火墙为pix ASA 55 ...

- 企业微信H5_消息推送接收消息回调配置、内网穿透到本地

文章目录 一.环境准备 1. 阅读文档 2. 登录管控台 3. 编辑配置 4. 内网穿透 5. 测试案例 6. 公网访问验证 7. 保存配置 8. 验证URL有效性 二.源码分享 2.1. 后端源码 ...

- 企业内网防火墙搭建实验

企业内网防火墙搭建实验 在一些企业中经常会搭建一些如下图所示的网络架构,在企业内部不仅可以正常访问内部网络,也可以正常访问外网.此外外网客户端也可以正常访问企业内部的web服务器.运维人员通常会通过额 ...

- 企业内网安全建设的全面解析

引言 随着信息技术的发展,信息化在企业的生产经营活动中起到越来越重要的支撑作用.企业局域网的普及,办公自动化的广泛应用,企业内部ERP.MES.生产自动化等各种应用系统的实施,在给企业活动带来极大便利 ...

- “内网危机”直击企业要害 北信源筑牢企业内网安全高墙

内网威胁直击企业命门 现如今,随着信息化技术高速发展,办公信息化已成为当今社会发展的常态.但与此同时,全球范围内与网络安全相关的危机事件频发,企业办公不仅面临黑客攻击.病毒破坏等外部网络的远程侵害,还 ...

- 企业内网安全十大防护策略

几乎所有企业对于网络安全的重视程度一下子提高了,纷纷采购防火墙等设备希望堵住来自Internet的不安全因素.然而,Intranet内部的***和***却依然猖狂.事实证明,公司内部的不安全因素远比外 ...

- 网络准入系统usersafe守护企业内网安全

近些年移动互联网的快速发展,使得网络数据加密安全也越来越严峻.这是因为人们的日常办公不再局限于公司内的电脑,而是随时随地都能够使用移动设备(如笔记本.平板.移动硬盘)接入公司内网进行办公交流,再加上电 ...

最新文章

- 重磅!《Apache Flink 十大技术难点实战》发布

- 如何测试OData的filter功能

- 使用Ajax的Spring MVC REST调用

- 火星文字充斥网络 网友怒骂其侮辱汉字

- linux+patches工具_[经验分享] 最简安装: ubuntu+gnome3+常用工具

- 集总参数电路的判定——电源波长λ和元件尺寸L的比较

- Iocomp.Ultra Pack V5.SP3 for .Net Crack

- 只安装mysql客户端_单独安装mysql客户端

- python与审计底稿关系_干货!审计底稿,六大禁忌

- iOS中微信语音动画

- B站学习法之深度学习笔记一

- PyramidNet

- 流利阅读12.31 The science of giving gifts your loved ones won’t want to return

- 如何做一名优秀的下属

- 本地字体上传到网络后运用到微信小程序详细过程

- 数据仓库工程师面试题

- Gate 用户手册(一)总体概念

- 我的网龙面试经历(2013年c++程序员技术面试)

- Charles-解决unknown的问题

- BlackHat2017热点之数据取证与事件响应