CARTA:Gartner的持续自适应风险与信任评估战略方法简介

在2017年6月份举办的第23届Gartner安全与风险管理峰会开幕式上,来自Gartner的三位VP级别的分析师(Ahlm, Krikken and Neil McDonald)分享一个题为《Manage Risk ,Build Trust, and Embrace Changes by Becoming Adaptive 》的大会主题演讲。在这个会议上,Gartner创造性地提出了一个全新的战略方法——持续自适应风险与信任评估(CARTA,Continuous Adaptive Risk and Trust Assessment),并对CARTA进行了详细的阐述,几乎将Gartner所有的研究领域,或者说当今安全的所有细分领域都涵盖其中。CARTA也展现出了Gartner作为北向安全顶尖高手的水平,现如今能够高屋建瓴给信息安全带大帽子的人真的很少啦,Neil McDonald是其中一位。

注意,我下面提到的CARTA演讲内容只有亲临现场才能看到,Gartner没有对外提供这套胶片。而我水平有限,也没能完全听明白其中奥义。所以,以下内容主要是本人自己的体会,如果与Gartner本意相抵,敬请见谅。以下图片来自现场拍照,如有模糊,也请谅解。

开场:零风险零回报、拥抱风险

演讲开始之前,主会场先播放了一段关于火灾的视频。画面显示展示美国荒野/森林大火的破坏性场景,然后又看到了火后次生林繁茂生长的画面。解说词主旨大意:火灾是风险,是破坏,但也是机遇,是生机。(美国)森林大火很多是自然(雷电等)引发的,有时是不可避免的。我们不能把所有的资源都投入到预防火灾中去,还需要投入资源到快速灭火中去。甚至有时候,我们要故意让放纵(森林)大火蔓延,因为这是自然的规律,火后会有新的生机。

这段视频是一个隐喻。其实是说,在当前数字经济时代,尽管面临比以往更加险峻的安全形势,但是我们依然要更加积极地去拥抱数字时代,去创造新的生产力。我们不能因为有危险就畏首畏脚。反过来看,畏首畏脚也于事无补,因为无论如何进行防守,敌人终究会攻进来。因此,与其畏首畏脚,不如积极拥抱风险,从风险中获取价值。有句话说的好:“没有风险就没有回报”。但是,我们也不能任由风险扩散,而是要控制风险到一个可接受的水平。所以,主旨是:我们要控制风险,而不要去消灭风险。

CARTA:持续自适应风险与信任战略方法

那么,如何控制风险?这就首先要知道好和坏,什么是***?什么是正常的业务访问?谁可以进来?谁不能进来?

如何判断好坏,这是个问题。以前,我们通过预先知道的规则/签名/ACL/……来判定好坏,但是随着高级威胁的日益频繁,依赖先验性的知识无法判定好与坏了。同理,我们现在也很难直接地去判定某个业务的安全风险,很难判定对内部员工、外部合作伙伴的信任度。

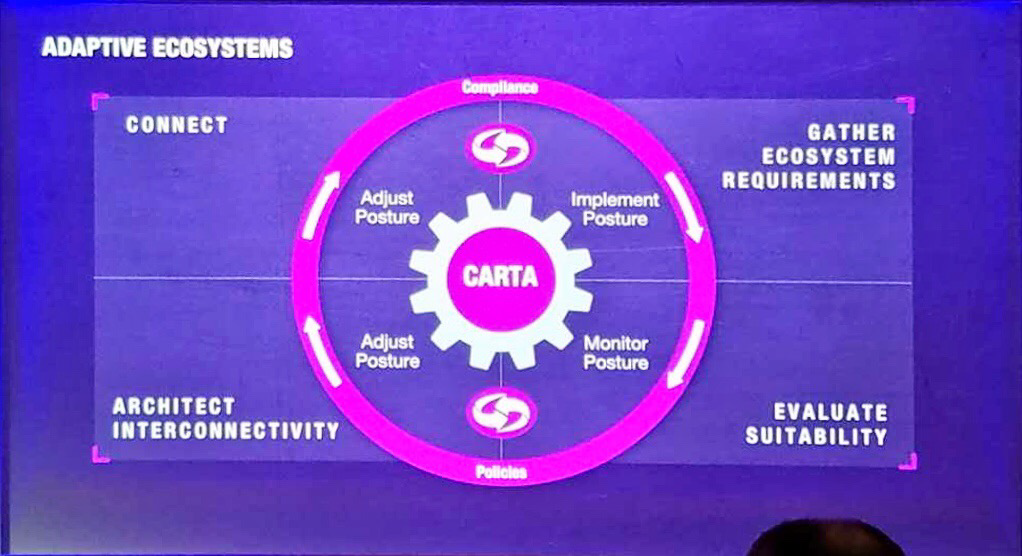

因此,Gartner推出了一个称作CARTA的战略方法,强调要持续地和自适应地对风险和信任两个要素进行评估。

风险,是指判定网络中安全风险,包括判定***、漏洞、违规、异常等等。持续自适应风险评估是从防护的角度看问题,力图识别出坏人(***、漏洞、威胁等)。说到风险,我认为是信息安全中一个很关键的词。现在我们更多听到的是威胁、数据,譬如以威胁为核心、数据驱动,等等,以风险为核心感觉过时了一样。其实,安全还真是要时时以风险为核心!数据、威胁、***、漏洞,资产、都是风险的要素和支撑。我们检测***,包括高级***,最终还是为了评估风险。

信任,是指判定身份,进行访问控制。持续自适应信任评估是从访问控制的角度看问题,力图识别出好人(授权、认证、访问)。

自适应,就是指我们在判定风险(包括***)的时候,不能仅仅依靠阻止措施,我们还要对网络进行细致地监测与响应,这其实就是ASA自适应安全架构的范畴。另一方面,在我们进行身份与访问控制的时候,也不能仅仅依靠简单的凭据,还需要根据访问的上下文和访问行为进行综合研判,动态赋权、动态变更权限。

持续,就是指这个风险和信任的研判过程是持续不断,反复多次进行的。

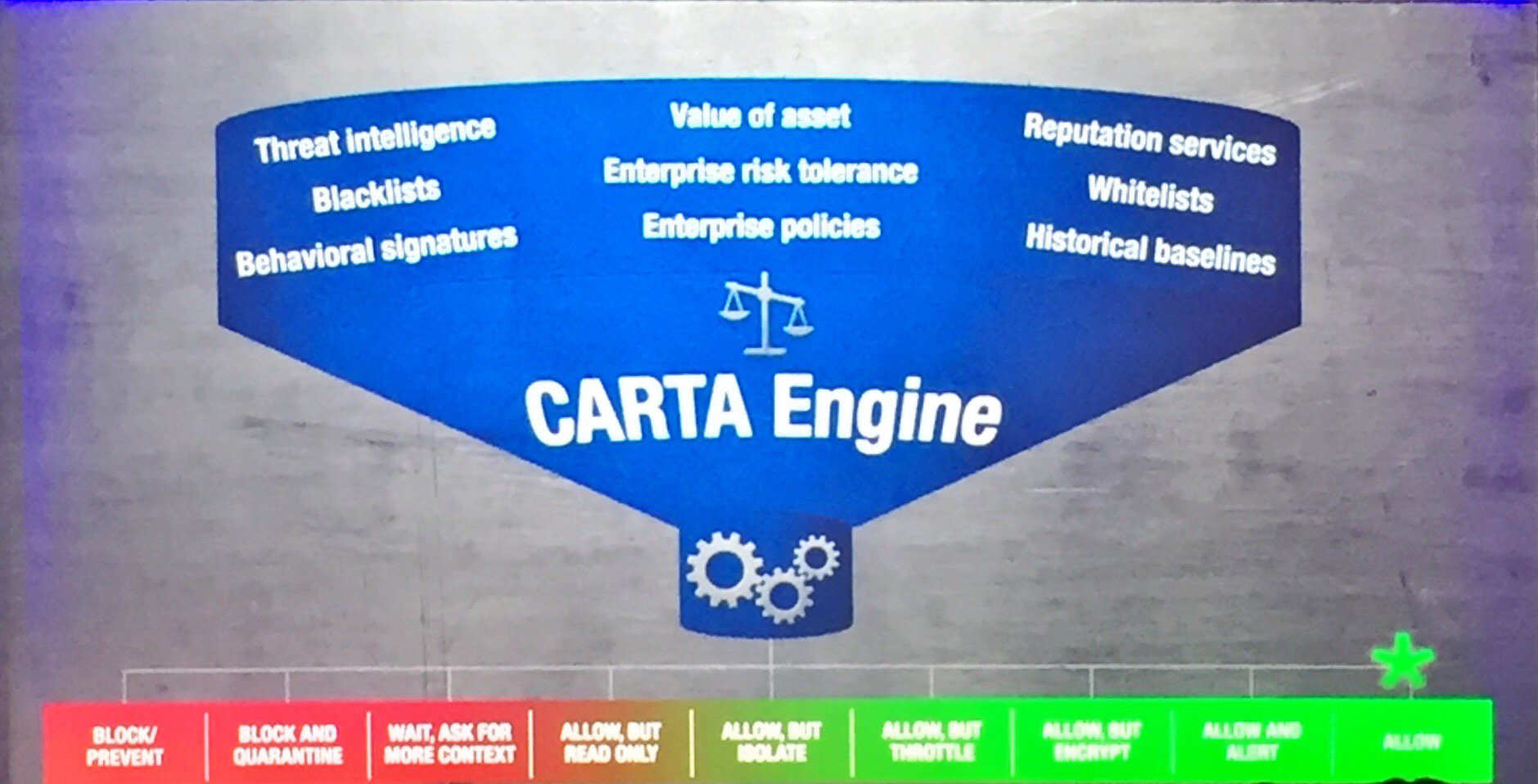

CARTA强调对风险和信任的评估分析,这个分析的过程就是一个权衡的过程。图中的天枰很形象地阐释了“权衡”(Balance)一词。

权衡的时候,切忌完美(Perfect),不能要求零风险,不能追求100%信任,否则业务就没法开展了。好的做法是不断地在0和1之间调整。

与此同时,这个权衡的过程就是CARTA引擎工作的过程。

CARTA引擎能够利用各种情境数据(如图蓝色漏斗中的各种数据),对一个访问行为,一个业务应用调用,一个网络活动进行持续地评估,动态地决定是阻断这次会话(图中下方红色部分),还是允许这次会话(图中下方绿色部分),抑或更多是采取介乎红色和绿色中间的行动(进一步判定、允许但只读、允许但审计,等等)。

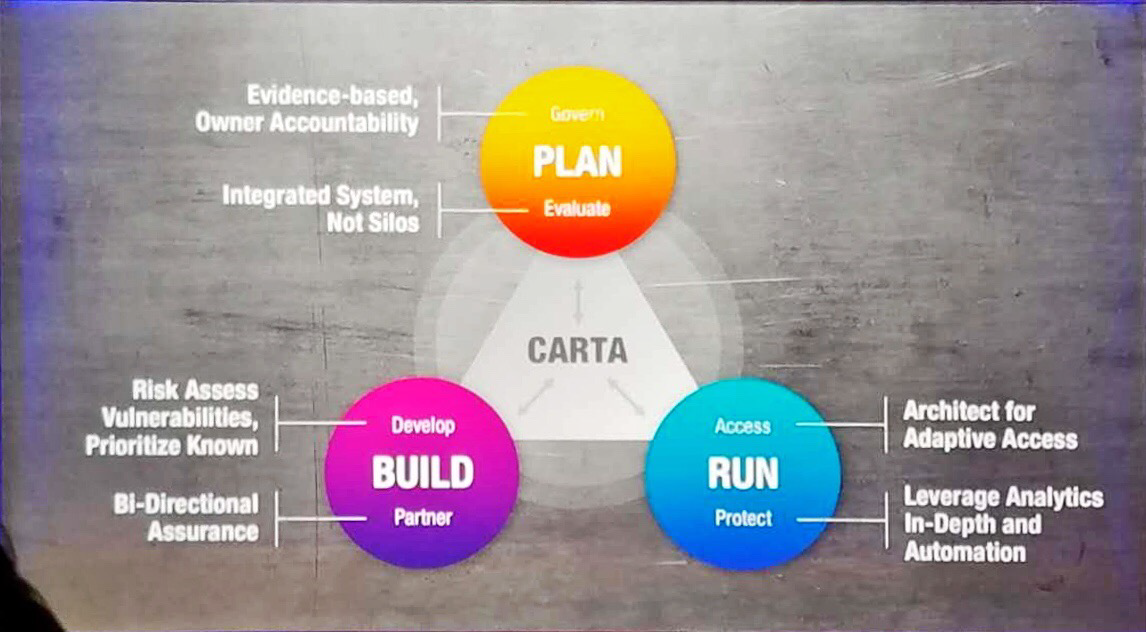

从三个维度对数字化业务系统运用CARTA战略方法

接来下,Garnter从运行、构建和规划三个维度(反着讲)来分别讲解客户的业务系统如何运用CARTA战略方法。这里最厉害之处是Gartner将几乎所有他们以往定义的技术细分领域都囊括其中,而且十分自洽。

运行:自适应访问和自适应保护

访问,就是从信任的角度去进行访问控制;保护,就是从风险的角度去进行防御。

自适应保护其实就对应了Gartner的自适应安全架构。

在谈及保护的时候,Gartner提到了一个响亮的观点:利用纵深分析(Analytics in-depth)和自动化来进行保护。

1) 纵深分析:这是一个从纵深防御演进而来的术语,强调了随着安全问题逐渐变成大数据问题,而大数据问题正在转变成大分析问题,进而纵深防御也逐渐变成了纵深分析。纵深分析就是要对每个纵深所产生的大量数据进行分析研判,动态地去进行风险与信任评估,同时还要将不同纵深的数据进行融合分析。而所有这些分析,都是为了更好的检测,而检测是属于防护的一环(跟阻断、响应一起)。

2) 自动化:在安全保护中,自动化的本质是为了为快速的响应。

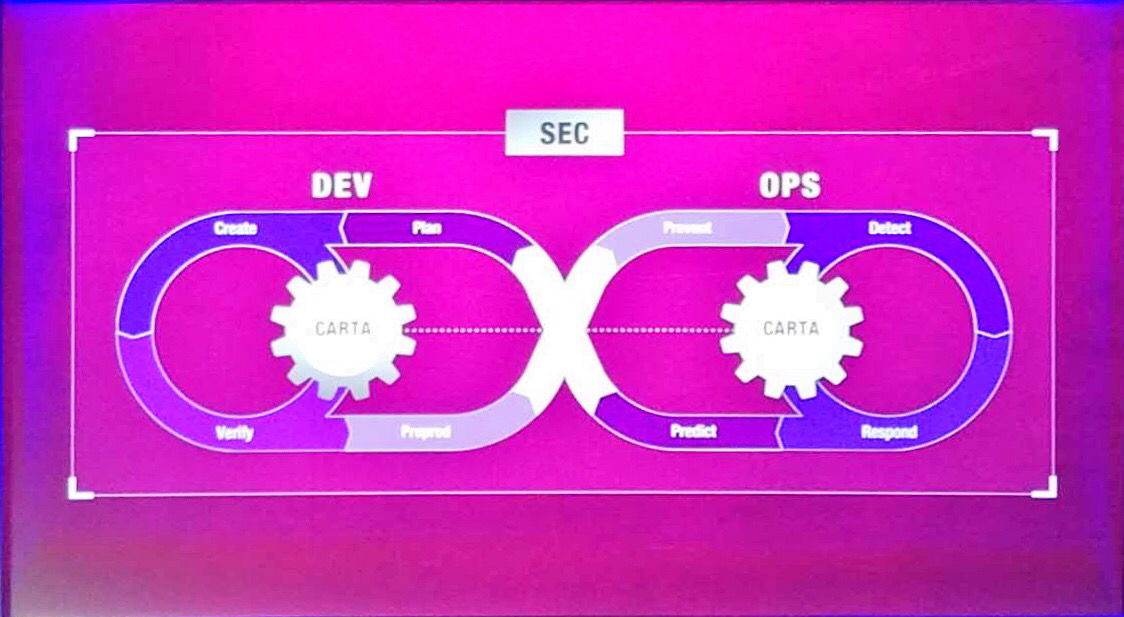

构建:开发与合作

开发安全的核心架构是DevSecOps。而合作就是构建生态系统。

规划:治理与评价

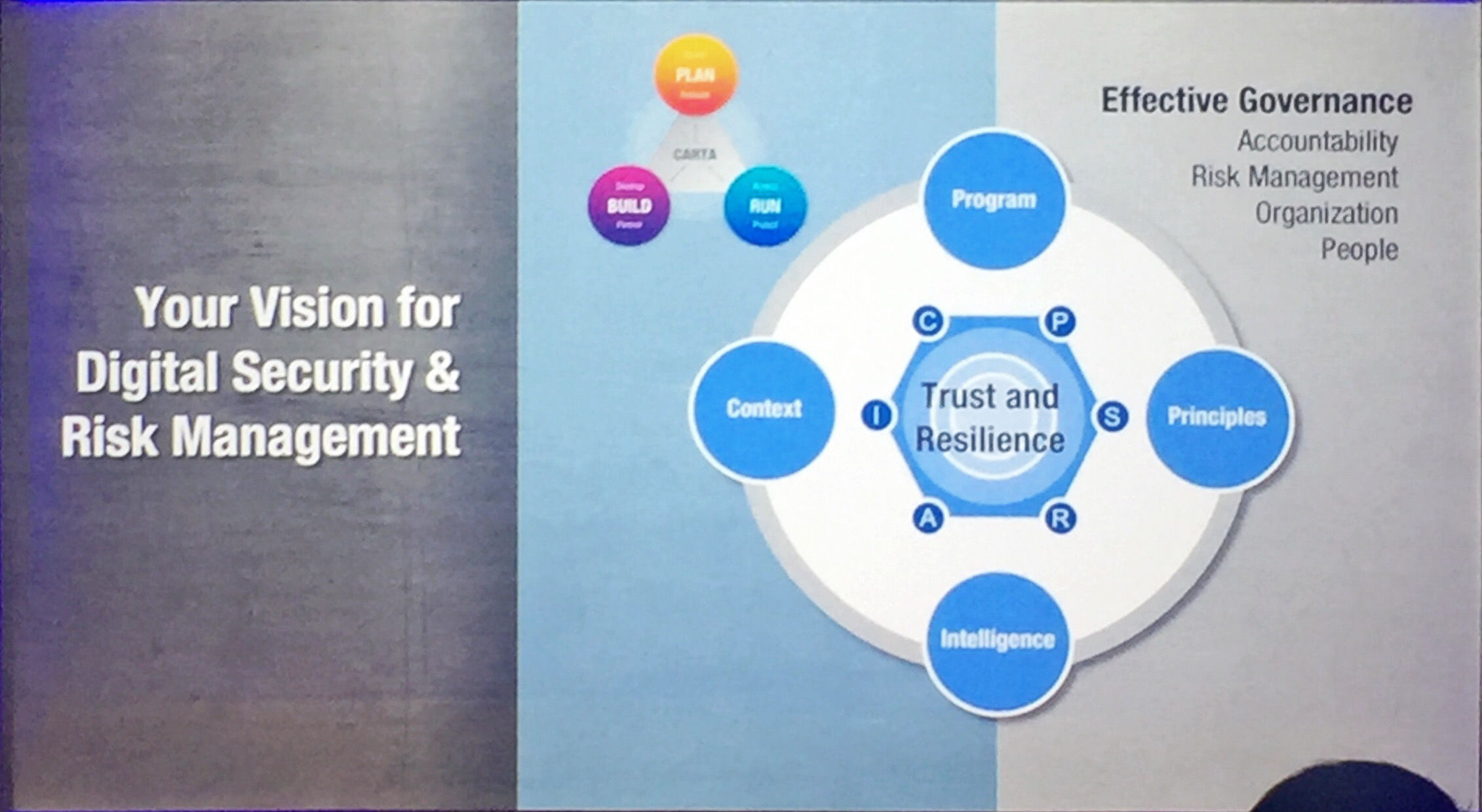

数字安全与风险管理的愿景

最后,讲演以构建数字时代业务安全与风险管理的愿景来结尾。

上图十分高大上。大意如下:

安全与风险战略的核心愿景是构建一个信任的和弹性的IT环境,使得企业能够顺利地、充分地参与到数字经济中去。

在数字时代的业务安全目标,除了传统的CIA,还包括PSR(隐私、安全safty、可靠),这也是因为大物移云的影响造成的,体现了现实与虚拟的融合。

要达成上述愿景与目标,需要构建以下四种能力:程序、原则、情境、智能。同时,还要构建一个自适应的、情境感知的安全架构(包括技术、流程和服务),以及一套行之有效的治理结构和流程。

CARTA:Gartner的持续自适应风险与信任评估战略方法简介相关推荐

- 判定重大风险有哪几种_安全风险识别和评估的方法有哪些?

展开全部 常用的几种方法: 1.工作危害分析法(JHA) 工作危害分析法是一种定性的风险分析辨识方法,它是基于作e69da5e6ba9062616964757a686964616f3133336564 ...

- Gartner预测2015年的十大IT战略发展趋势

Gartner预测2015年的十大IT战略发展趋势 2014年Gartner研讨会在Orlando举行,个专家先后发表了各种不同的主题.此次研讨会最后也提出了2015年信息科技的十大战略技术趋势 ...

- IOS HTTPS 服务器信任评估

HTTPS 服务器信任评估 当你进行HTTPS连接时,客户端必须评估服务器是否可信.如果评估失败,客服端应该取消连接.这种情况可能由于各种原因,例如,服务器使用自己签名的证书,中间证书缺失等.还有一些 ...

- [INFOCOM 2019] NeuralWalk:使用神经网络的在线社交网络中的信任评估

NeuralWalk: Trust Assessment in Online Social Networks with Neural Networks | IEEE Conference Public ...

- 计算机应用技术环境评估,Web服务环境下的信任评估模型研究-计算机应用技术专业论文.docx...

Web服务环境下的信任评估模型研究-计算机应用技术专业论文 中文摘要 中文摘要 I I 摘要 Web 服务作为一种新兴的商业应用模式,是分布式计算中间件模型发展的必然结 果,安全性问题已经成为制约其发 ...

- OSINT系列:网站信任评估WOT

OSINT系列:网站信任评估WOT Web of Trust(WOT)是芬兰的一家网站信任评估服务公司.它通过收集用户对网站的评价,来评估网站的可信任度.在该公司网站 www.mywot.com,用 ...

- 读梁宁《一次失控引发的信任评估---我看胡紫薇事件》

常去梁宁的blog,这位才女姐姐的文字真的不错(想必人也秀美).但一般只看不作评论. 但今天看到其新篇 <一次失控引发的信任评估---我看胡紫薇事件> 忍不住说了两句,如下 ------- ...

- 谷歌浏览器安全证书不受信任_win7系统谷歌浏览器提示该网站的安全证书不受信任的解决方法...

很多小伙伴都遇到过win7系统谷歌浏览器提示该网站的安全证书不受信任的困惑吧,一些朋友看过网上零散的win7系统谷歌浏览器提示该网站的安全证书不受信任的处理方法,并没有完完全全明白win7系统谷歌浏览 ...

- Win10运行程序提示不受信任的解决方法

尽管Win10系统相对其他操作系统来说,比较稳定,但再稳定的操作系统同样也是会出现各种各样的问题,比如最近就有用户反映运行程序的时候一直提示不受信任,导致程序运行失败.那么,程序不受信任怎么办呢?下面 ...

最新文章

- 对话腾讯AI Lab:即将开源自动化模型压缩框架PocketFlow,加速效果可达50%

- openstack中的server

- JDBC的SQL注入漏洞分析和解决

- boost::fibers::buffered_channel< std::string >用法的测试程序

- Kafka Shell 基本操作

- 面向对象编程(1)-类和实例

- 《物联篮球计分器》Android应用程序开发-期末课程设计

- java生成随机数组_Java 生成随机数

- Nao机器人语音对话

- 软件测试人员如何月薪过万、月薪过万的秘籍

- 计算机为什么老是重启,为什么电脑开机后总是自动重启?电脑开机后自动重启怎么办?...

- css svg做动图,如何制作svg动态图

- python安装apk到手机_安卓手机怎么安装APK文件

- 【mud】xyj450里的toy下的buwawa脚本问题

- 合肥工业大学计算机信息检索报告,合肥工业大学计算机信息检索(图书馆资源利用)作业.doc...

- 《向着光亮那方》刘同 读书笔记

- vue中使用echart实现三维立体图

- ionic ActionSheet(上拉菜单)

- 一文熟悉 Go 的循环结构 —— for 循环

- 简单内存泄漏检测方法,解决Detected memory leaks!问题 .