转自瑞星:“永恒之蓝”WannaCry勒索病毒分析报告

2017-05-13

WannaCry勒索病毒 通过windows操作系统漏洞EternalBlue永恒之蓝 发起攻击。3月14 微软已经发布补丁,由于很多受害者没有及时安装补丁,导致被病毒攻击,计算机中的文件被加密。

一. 背景介绍

WannaCry勒索病毒 通过windows操作系统漏洞EternalBlue永恒之蓝 发起攻击。3月14 微软已经发布补丁,由于很多受害者没有及时安装补丁,导致被病毒攻击,计算机中的文件被加密。

二. 详细分析

病毒分为漏洞利用模块,加密器,解密器

攻击逻辑如下:

攻击者发起攻击,被攻击机器由于存在漏洞,导致自身中毒。中毒之后漏洞利用模块启动,漏洞利用模块运行之后,释放加密器和解密器,启动攻击线程,随机生成ip地址,攻击全球。加密器启动之后,加密指定类型的文件。文件全部加密之后,启动解密器。解密器启动之后,设置桌面背景显示勒索信息,弹出窗口 显示付款账号和勒索信。威胁用户指定时间内不付款文件无法恢复。

漏洞利用模块分析

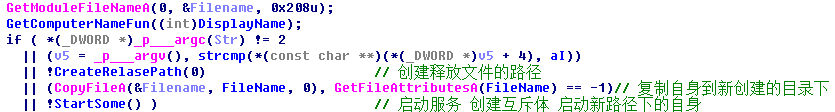

1.启动之后判断命令行参数,是否已经释放文件。如果没有释放文件则释放文件,启动释放的加密器,把自身设置为服务。

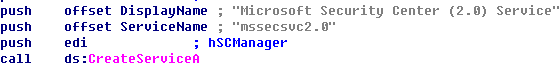

图-创建服务

病毒主程序 伪装为微软安全中心

图-伪装为服务

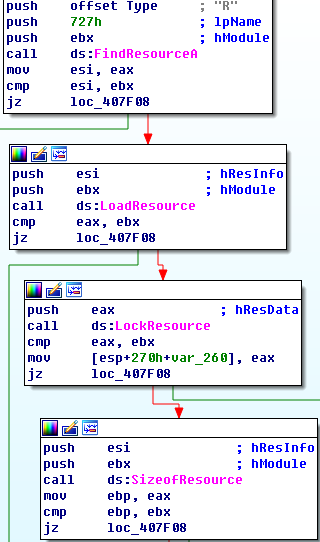

从资源中解密文件

图-从资源中释放出加密器

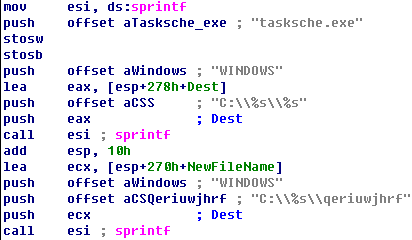

拼凑路径

图-拼凑加密器释放的路径

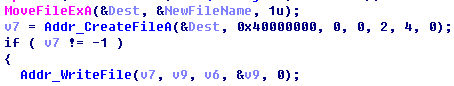

释放加密器

图-释放加密器

启动加密器

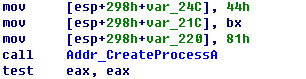

图-启动加密器程序

2.如果服务创建成功,则启动服务进入服务函数,创建线程 执行相应功能

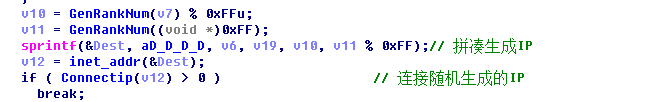

图-随机生成攻击IP

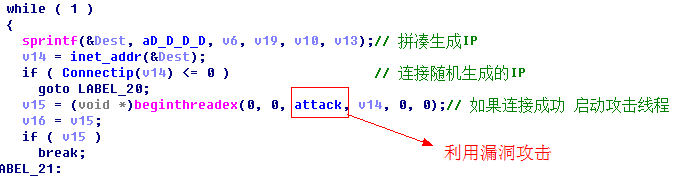

图-利用漏洞攻击生成的IP

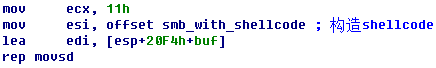

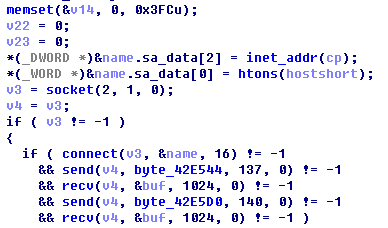

攻击线程中构造exploit 发送漏洞利用程序数据包

复制shellcode

图-构造漏洞利用数据包

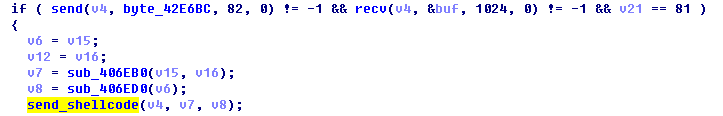

发送数据包 利用漏洞攻击攻击生成的IP

图-收发数据包

图-发送漏洞利用数据包

随机生成IP 攻击全球主机

图-被攻击IP

加密器分析

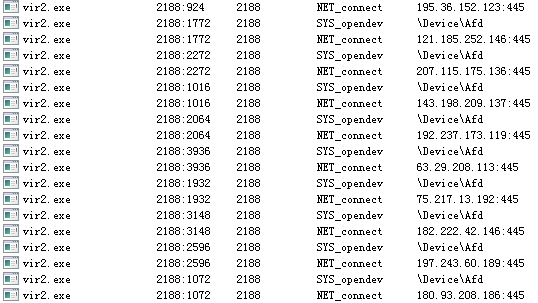

加密器启动之后复制自身到C:\ProgramData\dhoodadzaskflip373(不同的系统会复制到不同的目录)目录下

图-复制自身并启动

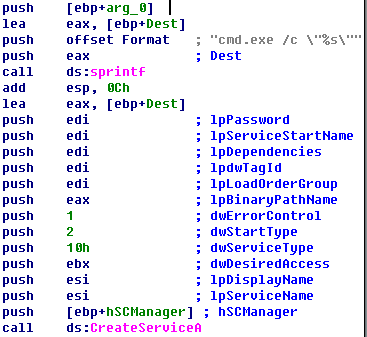

创建服务 使用cmd命令启动自身 防止被结束进程

创建服务

图-创建服务 防止被结束

各参数信息

图-服务信息

创建互斥体 防止运行多个实例

MsWinZonesCacheCounterMutexA

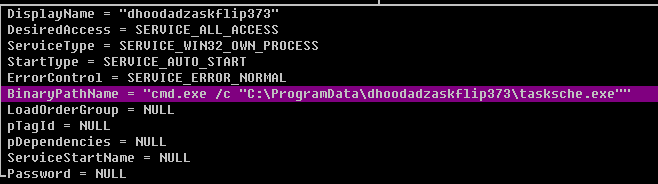

创建注册表键值

图-创建注册表键值

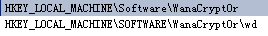

从资源中解密出相关文件

包括提权模块taskse.exe 、 清空回收站模块taskdl.exe、解密器程序@WanaDecryptor@

还有一些 语言资源文件和 配置文件

图-加密器释放的文件

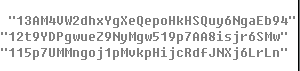

然后随机从三个比特币钱包中选取一个 作为勒索显示信息

图-比特币钱包地址

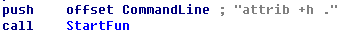

把释放的文件夹 所有文件 设置为隐藏属性

图-释放的文件设置为隐藏

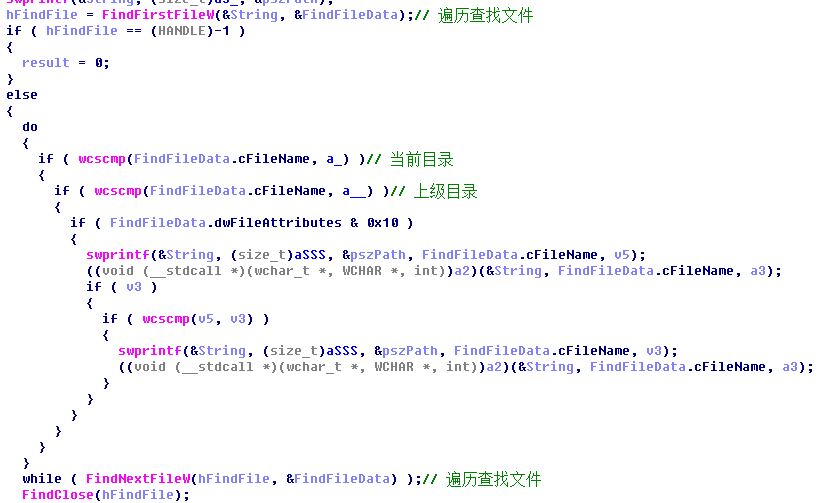

遍历查找文件

图-遍历文件

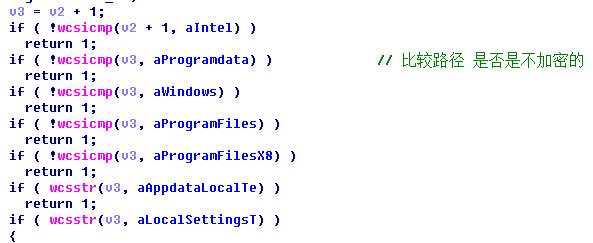

判断是否是不感染的路径

图-判断路径

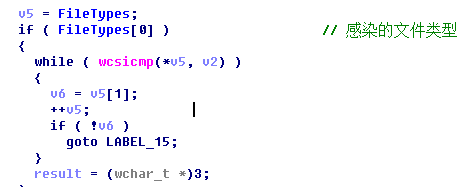

判断是否是要加密的文件类型

图-判断文件类型

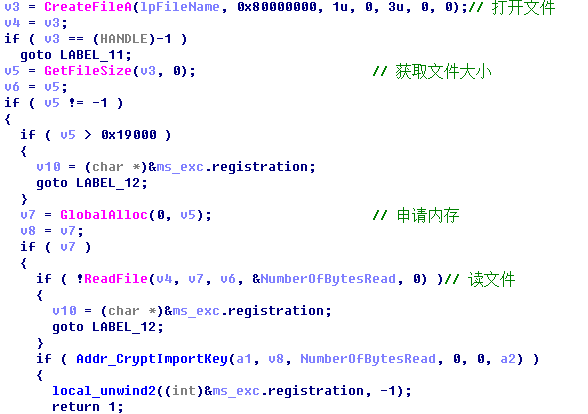

读取文件并加密

图-读取文件

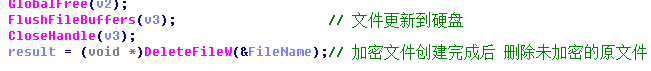

删除原来的文件 只保留加密后的文件

图-删除原文件

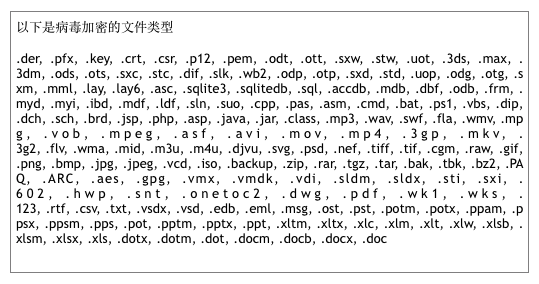

病毒会加密指定类型的文件

图-加密的文件类型

加密后的文件添加后缀 .WNCRYT

图-被加密的文件后缀

加密完成之后运行解密器 弹出勒索窗口

解密器分析

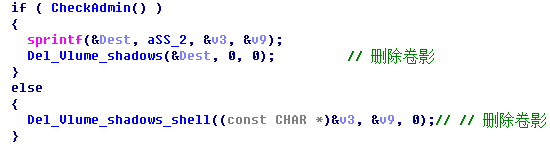

解密器运行之后会删除windows自动备份 无法还原被加密的文件

图-删除备份

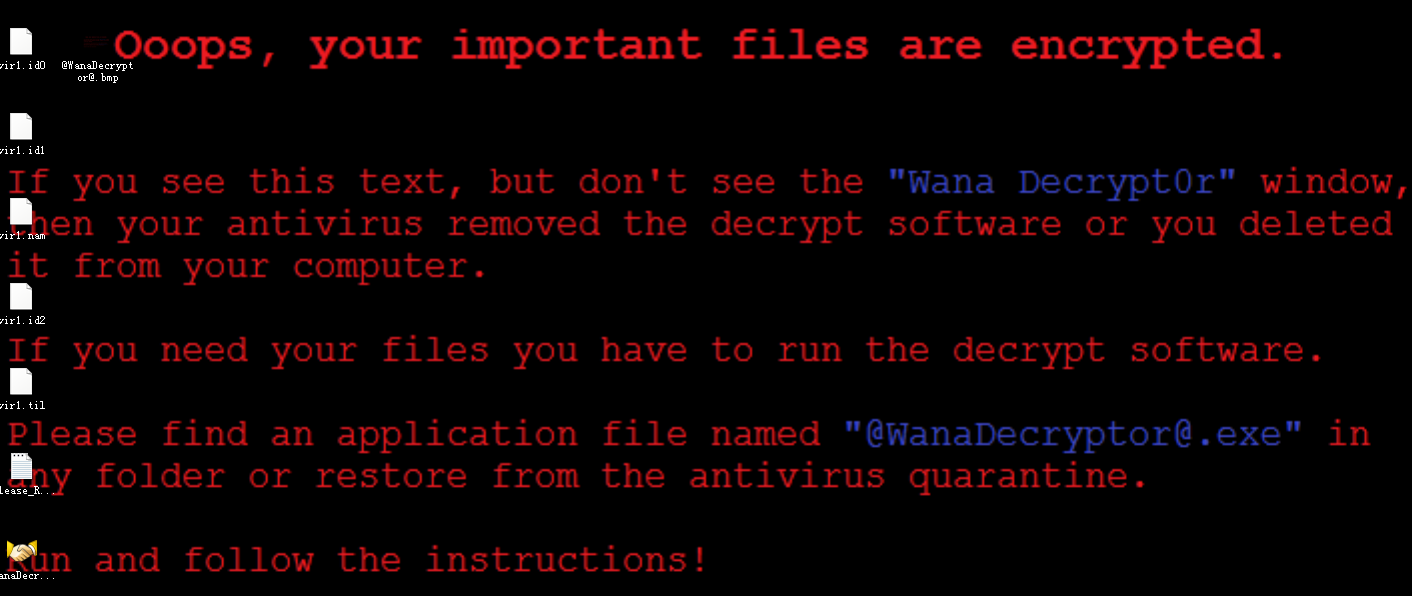

修改桌面背景 显示勒索信息

图-勒索信息

弹出勒索窗口,显示比特币钱包地址和付款金额

图-勒索弹窗

解决方案

1.打补丁

由于此次勒索病毒大范围传播是由于很多机器没有打补丁,被攻击之后导致中毒。没有中毒的机器,尽快打补丁可以避免中毒。

2.关闭端口

由于此漏洞需要利用445端口传播,关闭端口 漏洞就无法利用

关闭端口详细方法见附录

3.创建互斥体

由于加密器,启动之后会检测是否已经有加密器程序存在,防止互相之间干扰,所以会创建互斥体MsWinZonesCacheCounterMutexA。只要检测到互斥体存在就会关闭程序。安全软件可以利用这一点 让病毒运行之后自动退出,无法加密文件。

附录 关闭端口方法

设置本机防火墙策略阻止本机445端口访问

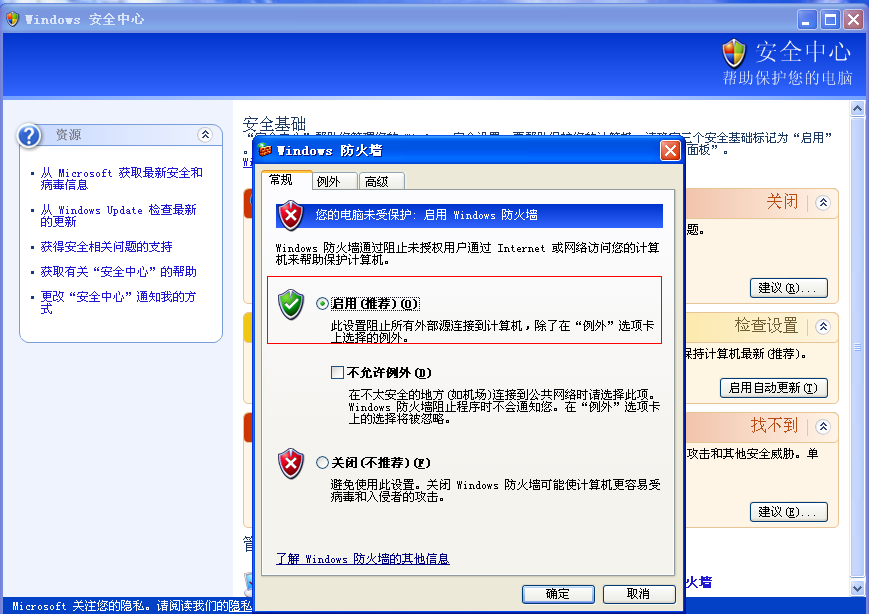

1)WindowsXP 防火墙设置方法:

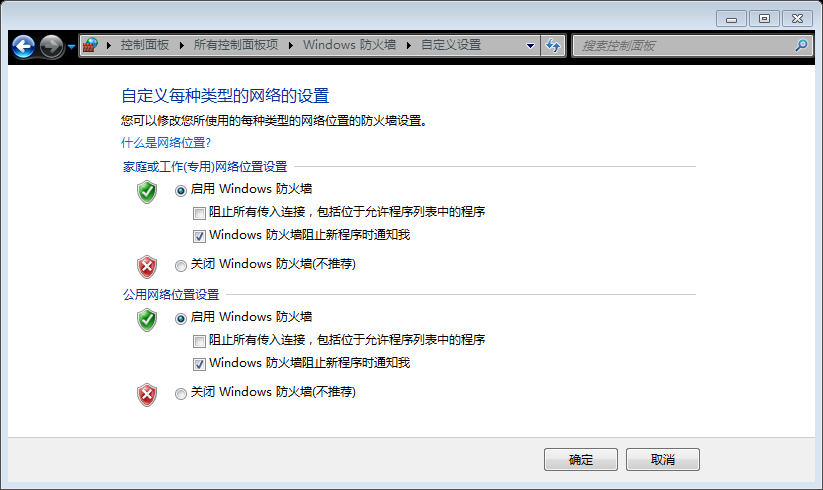

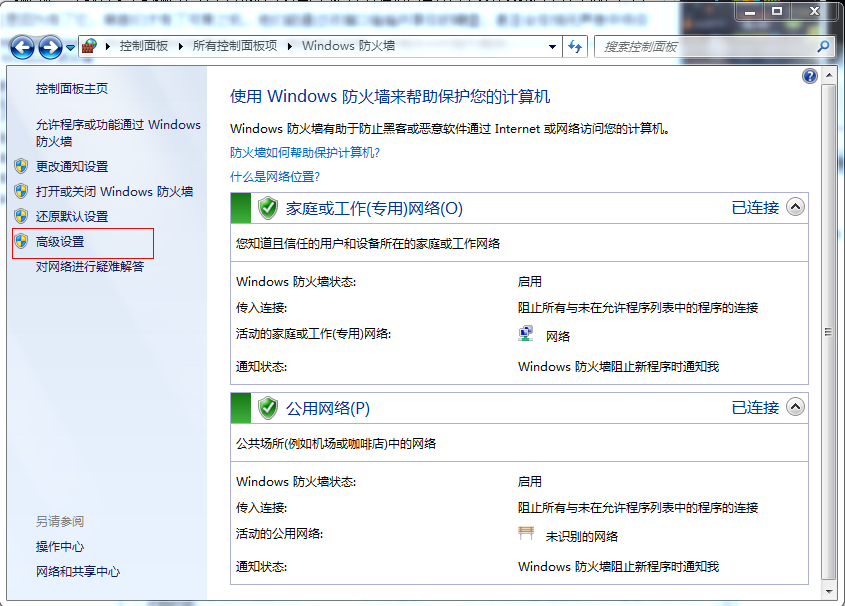

2)Win7/Win8/Win10防火墙设置方法:

启用防火墙

高级设置

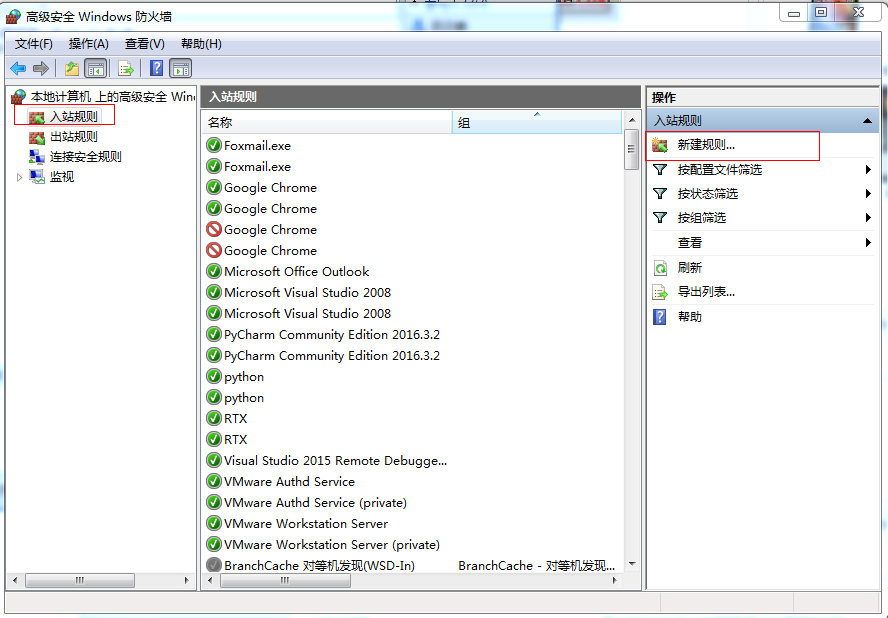

新建入站规则

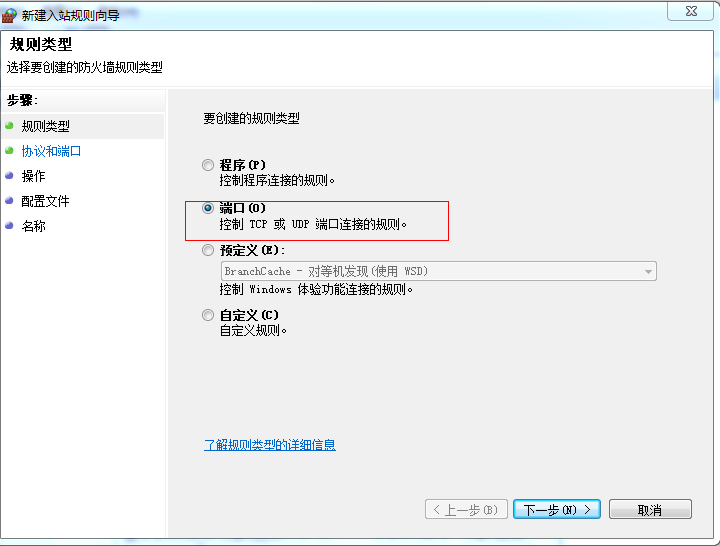

创建端口过滤规则

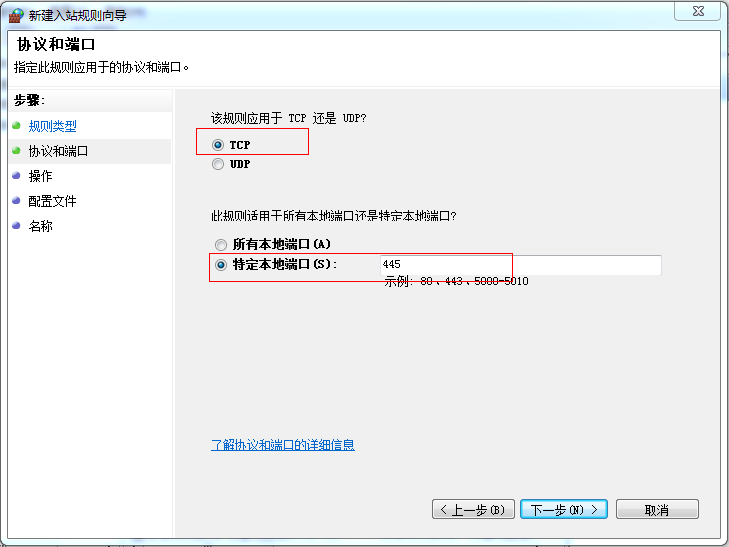

指定协议类型和端口号

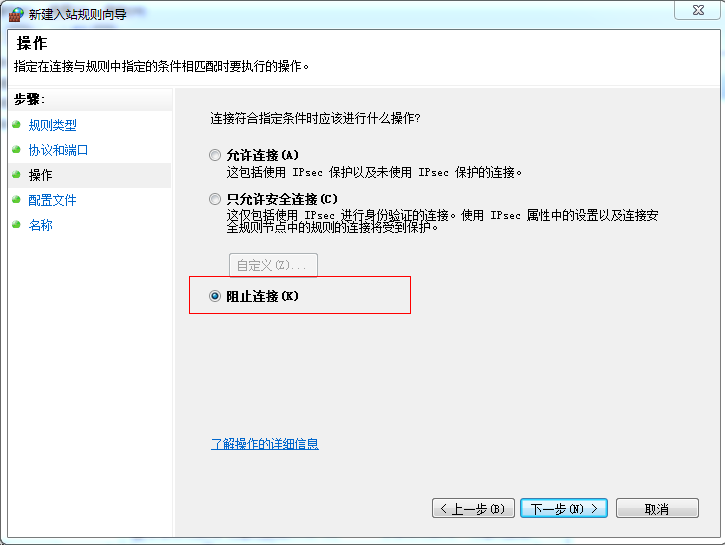

阻止连接

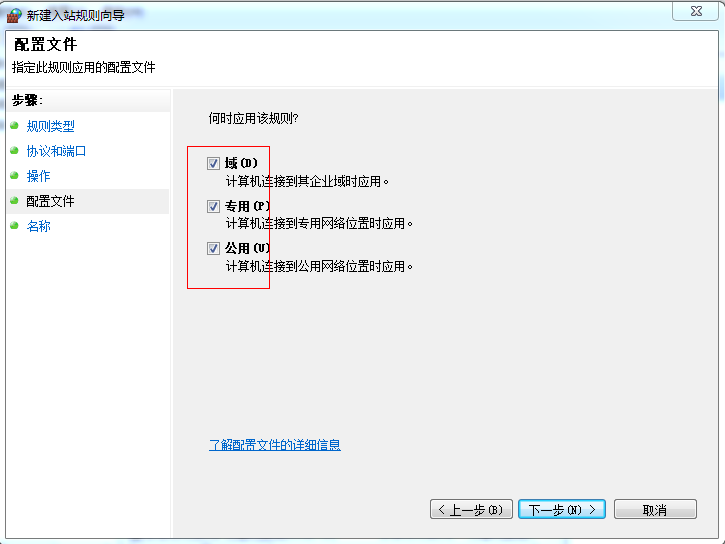

规则应用到全部

更新微软MS17-010漏洞补丁,对应不同系统的补丁号对照表:

| 系统 | 补丁号 | 补丁下载地址 |

| Windows Vista Windows Server 2008 | KB4012598 | http://softdown.rising.net.cn/soft/windows/MS17/MS17-010/File/windows6.0-kb4012598-x86_13e9b3d77ba5599764c296075a796c16a85c745c.msuhttp://softdown.rising.net.cn/soft/windows/MS17/MS17-010/File/windows6.0-kb4012598-x64_6a186ba2b2b98b2144b50f88baf33a5fa53b5d76.msu |

| Windows 7 Windows Server 2008 R2 | KB4012212 | http://softdown.rising.net.cn/soft/windows/MS17/MS17-010/File/windows6.1-kb4012212-x86_6bb04d3971bb58ae4bac44219e7169812914df3f.msuhttp://softdown.rising.net.cn/soft/windows/MS17/MS17-010/File/windows6.0-kb4012598-x64_6a186ba2b2b98b2144b50f88baf33a5fa53b5d76.msu |

| KB4012215 | http://softdown.rising.net.cn/soft/windows/MS17/MS17-010/File/windows6.1-kb4012215-x86_e5918381cef63f171a74418f12143dabe5561a66.msuhttp://softdown.rising.net.cn/soft/windows/MS17/MS17-010/File/windows6.1-kb4012215-x64_a777b8c251dcd8378ecdafa81aefbe7f9009c72b.msu | |

| Windows 8.1 | KB4012213 | http://softdown.rising.net.cn/soft/windows/MS17/MS17-010/File/windows8.1-kb4012213-x86_e118939b397bc983971c88d9c9ecc8cbec471b05.msuhttp://softdown.rising.net.cn/soft/windows/MS17/MS17-010/File/windows8.1-kb4012213-x64_5b24b9ca5a123a844ed793e0f2be974148520349.msu |

| KB4012216 | http://softdown.rising.net.cn/soft/windows/MS17/MS17-010/File/windows8.1-kb4012216-x86_d4facfdaf4b1791efbc3612fe299e41515569443.msuhttp://softdown.rising.net.cn/soft/windows/MS17/MS17-010/File/windows8.1-kb4012216-x64_cd5e0a62e602176f0078778548796e2d47cfa15b.msu | |

| Windows Server2012 | KB4012214 | http://softdown.rising.net.cn/soft/windows/MS17/MS17-010/File/windows8-rt-kb4012214-x64_b14951d29cb4fd880948f5204d54721e64c9942b.msu |

| KB4012217 | http://softdown.rising.net.cn/soft/windows/MS17/MS17-010/File/windows8-rt-kb4012217-x64_96635071602f71b4fb2f1a202e99a5e21870bc93.msu | |

| Windows Server2012 R2 | KB4012213 | http://softdown.rising.net.cn/soft/windows/MS17/MS17-010/File/windows8.1-kb4012213-x64_5b24b9ca5a123a844ed793e0f2be974148520349.msu |

| KB4012216 | http://softdown.rising.net.cn/soft/windows/MS17/MS17-010/File/windows8.1-kb4012216-x64_cd5e0a62e602176f0078778548796e2d47cfa15b.msu | |

| Windows 10 | KB4012606 | http://softdown.rising.net.cn/soft/windows/MS17/MS17-010/File/windows10.0-kb4012606-x86_8c19e23de2ff92919d3fac069619e4a8e8d3492e.msuhttp://softdown.rising.net.cn/soft/windows/MS17/MS17-010/File/windows10.0-kb4012606-x64_e805b81ee08c3bb0a8ab2c5ce6be5b35127f8773.msu |

| Windows 10 1511 | KB4013198 | http://softdown.rising.net.cn/soft/windows/MS17/MS17-010/File/windows10.0-kb4013198-x86_f997cfd9b59310d274329250f14502c3b97329d5.msuhttp://softdown.rising.net.cn/soft/windows/MS17/MS17-010/File/windows10.0-kb4013198-x64_7b16621bdc40cb512b7a3a51dd0d30592ab02f08.msu |

| Windows 10 1607 | KB4013429 | http://softdown.rising.net.cn/soft/windows/MS17/MS17-010/File/windows10.0-kb4013429-x86_delta_13d776b4b814fcc39e483713ad012070466a950b.msuhttp://softdown.rising.net.cn/soft/windows/MS17/MS17-010/File/windows10.0-kb4013429-x64_delta_24521980a64972e99692997216f9d2cf73803b37.msu |

转载于:https://www.cnblogs.com/cneseu/p/6853098.html

转自瑞星:“永恒之蓝”WannaCry勒索病毒分析报告相关推荐

- WannaCry勒索病毒分析过程**中**(注)

WannaCry勒索病毒分析 中(注) 我犯了一个很大的错误,就是在做分析的时候没有确定函数的作用,在分析过程中有捉不到重点的毛病. 在WannaCry.exe的分析中,它在判断打开它的URL后,如果 ...

- WannaCry勒索病毒分析 **下**

WannaCry勒索病毒分析 下 在WannaCry.exe的分析实战 上 里面我已经拿到了WannaCry.exe在资源文件中的PE文件,并且给它提了个名WannaCry_PE.exe文件.但在Wa ...

- WannaCry勒索病毒分析过程**中**

WannaCry勒索病毒分析 中 为了分析WannaCry.exe有着什么样的行为,以及它是如何释放WannaCry_PE.exe程序的,在IDA中打开WannaCry.exe 我们可以发现它的头是W ...

- [系统安全] 二十六.WannaCry勒索病毒分析 (2)MS17-010漏洞利用及蠕虫解析

您可能之前看到过我写的类似文章,为什么还要重复撰写呢?只是想更好地帮助初学者了解病毒逆向分析和系统安全,更加成体系且不破坏之前的系列.因此,我重新开设了这个专栏,准备系统整理和深入学习系统安全.逆向分 ...

- WannaCry勒索病毒分析过程**上**

WannaCry勒索如何分析实战 上 我的第一篇博客文章 作为一名大四的网络工程应届毕业生,发自内心的感谢网上的每一位博主,感谢网上的每一位大佬愿意分享自己的经验.我才可以在网上学到如此多的知识.我在 ...

- [系统安全] 二十七.WannaCry勒索病毒分析 (3)蠕虫传播机制解析及IDA和OD逆向

您可能之前看到过我写的类似文章,为什么还要重复撰写呢?只是想更好地帮助初学者了解病毒逆向分析和系统安全,更加成体系且不破坏之前的系列.因此,我重新开设了这个专栏,准备系统整理和深入学习系统安全.逆向分 ...

- [系统安全] 二十八.WannaCry勒索病毒分析 (4)全网“最“详细的蠕虫传播机制解读

您可能之前看到过我写的类似文章,为什么还要重复撰写呢?只是想更好地帮助初学者了解病毒逆向分析和系统安全,更加成体系且不破坏之前的系列.因此,我重新开设了这个专栏,准备系统整理和深入学习系统安全.逆向分 ...

- WannaCry 勒索病毒复现及分析,蠕虫传播机制全网源码详细解读 | 原力计划

作者 | 杨秀璋,责编 | 夕颜 来源 | CSDN博客 头图 | CSDN 下载自东方 IC 出品 | CSDN(ID:CSDNnews) 这篇文章将详细讲解WannaCry蠕虫的传播机制,带领大家 ...

- WannaCry勒索病毒复现及分析,蠕虫传播机制全网源码详细解读 | 原力计划

作者 | 杨秀璋 编辑 | 夕颜 题图 | 东方 IC 出品 | CSDN(ID:CSDNnews) 这篇文章将详细讲解WannaCry蠕虫的传播机制,带领大家详细阅读源代码,分享WannaCry勒索 ...

- [网络安全自学篇] 六十七.WannaCry勒索病毒复现及分析(一)Python利用永恒之蓝及Win7勒索加密

这是作者的网络安全自学教程系列,主要是关于安全工具和实践操作的在线笔记,特分享出来与博友们学习,希望您们喜欢,一起进步.前文分享了Vulnhub靶机渗透的DC-1题目,通过信息收集.CMS漏洞搜索.D ...

最新文章

- 内核模块相关命令:lsmod,depmod,modprob,modinfo,insmod,rmmod

- DNS区域传送、子域授权

- Android复习01(内部存储、外部存储、SD卡存储、XML解析、Json解析、保存登录密码)

- 李浩:无限节点的CDN架构演进

- 把十进制转化为二进制的一种方法

- asp.net上传文件时提示,不支持给定路径的格式解决方法

- AUTOSAR从入门到精通100讲(八十一)-AUTOSAR基础篇之FiM

- Windows 7 仅是Windows Vista SP2?

- Python问题记录:如何处理中文网页中的多余空格

- 关于'$ router' 的 undefined问题 ,是不是很痛点?!

- java面试排序_Java-四种面试常考排序

- (204)浮点数的表示

- raid硬盘序列号_磁盘阵列出现坏盘,如何正确更换硬盘?

- LeetCode 127. 单词接龙(广度优先遍历)

- 【python之路11】集合数据类型(set)

- python语言书写格式_设置Python代码格式

- 相机和雷达外参联合标定

- 【推荐系统】DUPN:Deep User Perception Network

- 千克与磅之间的转换 Exercise05_05

- linux usb子系统.框架