GandCrab V5.0.6勒索病毒删除+数据恢复(卸载指南)

GandCrab V5.0.6勒索软件 - 密码病毒,它在2018年10月以三种不同的变种形式回归

GandCrab勒索病毒是一种广泛使用的加密病毒,自2018年1月以来一直针对来自世界各地的用户。自发布以来不到一年的时间内,恶意软件已经出现多种攻击性变种,包括 .GDCB,.KRAB,.CRAB,GandCrab 2,GandCrab 3,GandCrab 4,GandCrab v4.1,GanCrab v4.1.2和GanCrab v5。最近,第5个病毒版本被分为几个变种:GandCrab 5.0.1,GandCrab 5.0.2,GandCrab 5.0.3,GandCrab 5.0.4,GandCrab 5.0.5,GandCrab 5.0.6。所有这些版本都使用Salsa20和RSA-2048对数据进行编码,并附加.gdcb,.crab,.KRAB,.lock和[随机5-10]文件扩展名,这是最新版本使用的。恶意软件是在受感染的可执行文件的帮助下传播的,例如破解(“将图像合并为PDF的通用破解”)和虚假更新。此外,GandCrab在漏洞利用工具包的帮助下积极传播

| 名称 | GandCrab V5.0.6 |

|---|---|

| 恶意软件的类型 | 勒索 |

| 发现 | 2018年1月30日 |

| 系统受影响 | 视窗 |

| 版本 |

|

| 扩展名已添加到受感染文件中 | .gdcb,.crab,.krab,.KRAB,.lock,[随机5-10字母] |

| 赎金票据 | GDCB-DECRYPT.txt; KRAB-DECRYPT.txt; krab-decrypt.txt,[随机5-10字母] -DECRYPT.html |

| 赎金金额 | 可能因版本而异 |

最初,经过两个月的积极分发,勒索软件似乎被专家和欧洲刑警组织击败。揭露勒索软件代码中的漏洞后,最终攻击了网络犯罪分子。 但是,病毒似乎不会停止。第二个版本,发现几个月,要求1.54 DASH以换取解密密钥。改进版本尚未被解密,因为黑客修补了关键加密漏洞。

GandCrab一直使用不同的扩展来标记加密数据,包括.CRAB,.KRAB,.gdcb,.lock文件扩展名

黑客正在使用不同的策略来分发GandCrab V5.0.6

勒索软件研究人员报告了黑客用于传播勒索软件的几种方法。起初,病毒被发现通过垃圾邮件蔓延。根据PC安全专家的说法,GandCrab V5.0.6正在使用主题“Receipt Feb-21310 [随机数]。”发件人的姓名可能会有所不同,但电子邮件地址的第二部分总是@ cdkconstruction.org。垃圾邮件还包含PDF附件和“DOC附加”作为邮件正文。

GandCrab V5.0.6依赖于.doc文件,一旦受害者点击恶意附件,该文件就会下载到系统中。随后,.doc文件运行PowerShell脚本并创建一个漏洞利用文件(sct5.txt),该文件当前会影响64位系统。正如各种加密恶意软件研究人员所指出的那样,sct5.txt文件并没有运行病毒的最终负载,而是执行漏洞并作为恶意软件进入的媒介运行。

Exploit工具包呈现了一种用于执行GandCrab V5.0.6的无文件技术,该技术使用VBScript.Encode / JScript.Encode脚本编码并注入内存。当执行有效负载时,勒索软件会进入explorer.exe文件 并强制PC重新启动。之后,它启用加密器并锁定.CRAB文件扩展名的文件。似乎Magnitude EK主要用于传播GandCrab勒索软件。

GandCrab V5.0.6也通过名为Seamless的恶意广告活动进行分发。在它的帮助下,受害者将获得另一个名为RIG EK的漏洞利用工具包。在检测到系统漏洞后,它利用它们通过文件加密病毒或其他危险的计算机病毒感染目标系统。

最后,该病毒还作为Ransomware-as-a-Service(Raas)在黑网上发布。据Check Point称,由于创新的GandCrab联盟计划,黑客已经收集了超过60万美元的赎金。勒索软件开发商一直在向参与者支付60%至70%的勒索软件收入,以换取全天候技术支持。

据研究人员称,这种加密恶意软件有近100个活跃的附属机构,其中80个成功分散了700个不同的恶意软件样本。超过70%的受感染PC位于欧美国家,因此专用于讲英语的PC用户。但是,最近的版本提供了多种语言可供选择

勒索软件继续采取其他行动

在渗透之后,GandCrab V5.0.6勒索软件开始加密存储在系统上的最有价值的数据。一旦受害者遵循赎金票据中提供的步骤,他/她将被引导到名为交付赎金的网站。

GandCrab的新变种

.GDCB文件后缀病毒。 在原始版本发布后的几周内检测到此版本的GandCrab病毒。就像它的前身一样,它通过受感染的垃圾邮件附件进行传播,并在打开附件后运行有效负载。

它针对最流行的文件,包括但不限于.doc,.txt,.jpg,.png,.audio,.video等,并将.GDCB文件扩展名附加到每个文件。它在受害者的桌面上创建了一个GDCB-DECRYPT.txt文件,如果受害者迟到支付,赎金金额就会增加。

GandCrab 2勒索病毒。第二个勒索软件的版本目前无法解密。在发布这个新版本之前,骗子修补了网络安全专家在3月初发现的严重加密漏洞。 GandCrab2通过无缝恶意广告活动分发,将受害者引入RIG漏洞利用工具包。然而,与其前身不同,它也可以通过HoeflerText字体更新骗局与受害者联系。

GandCrab 3勒索病毒是这个家族的第三个网络威胁。这些文件在AES-256(CBC模式)+ RSA-2048算法的帮助下加密,无法再访问。此外,文件名标有.crab扩展名,CRAB-DECRYPT.txt赎金票据被删除。 文件由GandCrab 3加密的受害者的主要区别在于DASH加密货币不再可接受。人们现在被要求支付比特币的赎金。但是,请不要支付交易并检查下面的替代解密方法。

GandCrab V4勒索病毒 版本于2018年7月初被注意到。此勒索软件还使用AES-256(CBC模式)和RSA-2048加密算法。这是使用.KRAB文件扩展名的第一个版本,赎金笔记可能位于两个不同命名的文件中。CRAB-DECRYPT.txt或KRAB-DECRYPT.txt文本文件包含有关攻击的更多信息以及有关如何创建加密货币钱包的说明。 在V4版本之后不久,GandCrab V4.1就出现了。该版本略有不同,使用的是.krab文件扩展名。使用网络通信功能代替C&C服务器。此版本可以在没有Internet连接的情况下传播。由于其分发中可能使用SMB漏洞利用功能,因此有许多关于此版本的报告。但是,它被拒绝,但需要MS17-010补丁来防止恶意软件的渗透。

GandCrab v4.1.2勒索病毒(GandCrab v4.1.X)是在7月17日创建疫苗应用程序并在线共享时发现的。该疫苗仅适用于此版本,方法是在计算机上创建一个特殊文件,勒索软件在加密前检查并诱使病毒认为数据已加密。该文件还显示计算机是否已被感染。

GandCrab v5勒索病毒在2018年9月与GandCrab v5.0.1,GandCrab v5.0.2,GandCrab v5.0.3,GandCrab v5.0.4版本一起出现。它们是恶意软件的最新变种。与之前的版本不同,它们不使用预定的文件扩展名,而是从包含5-10个字母的随机字符生成一个。新的赎金票据也不同,如下所示:[5-10个字母的随机字符] -DECRYPT.html。 GandCrab v5.0.5/GandCrab v5.0.6最近也已经出现

研究人员认为,最新版本没有使用任何漏洞利用工具包进行分发,而是依赖于位于恶意网站上的受感染安装程序。黑客可以重定向受害者并欺骗他们下载和安装恶意负载,以及使用驱动安装技术。

不幸的是,GandCrab v5尚未解密。

漏洞利用工具包仍然被认为是最常见的攻击媒介

黑客采用了许多策略来使用勒索软件渗透计算机。但是,漏洞利用工具包被认为是最复杂的工具包。这些程序可以成功检测和识别系统漏洞,然后滥用它们进行攻击。专家指出,GandCrab勒索软件是通过以下漏洞利用工具包分发的:

- 钻机攻击套件;

- GrandSoft漏洞利用工具包;

- Magnitude漏洞攻击包。

此外,值得了解漏洞利用工具包并不是勒索软件分发的唯一方式。犯罪分子可能会利用轻信的人并使用带有恶意附件的欺骗性垃圾邮件。通常,信件伪装成来自知名品牌和公司的购物收据,发票或类似文件。同样,天真的用户打开受感染的附件并让网络威胁进入。

正如我们在前一段中所指出的,此勒索软件的开发者正在积极传播垃圾邮件。

因此,建议您在浏览互联网或监控电子邮件时要格外小心。

GandCrab V5.0.6勒索病毒删除并进行数据恢复

如果要恢复受感染的文件,则必须先删除GandCrab V5.0.6。不幸的是,如何做到这一点的选择并不多。

1.选择高级防恶意杀毒软件进行自动删除

2.手动从PC中删除病毒

要修复系统,请在计算机上发现加密文件后立即下载专业安全杀毒软件。运行完整的系统扫描并让它终止此文件加密病毒。不幸的是,这些程序与加密文件的解密无关。

请注意,您可能无法首先安装恶意软件删除工具。为此,您必须将计算机重新启动到带网络连接的安全模式或依赖系统还原。

使用带网络连接的安全模式删除GANDCRAB V5.0.6

将计算机重新启动到带网络连接的安全模式是勒索软件清除过程的第一步。

Windows 7 / Vista / XP

- 单击开始 → 关机 → 重新启动 → 确定。

- 当您的计算机变为活动状态时,请多次按F8键直到看到“ 高级启动选项”窗口。

- 从列表中选择带网络连接的安全模式

第2步:删除GandCrab V5.0.6

登录受感染的帐户并启动浏览器。下载其他合法的高级反间谍杀毒软件程序。在完整系统扫描之前更新它并删除属于勒索软件的恶意文件并完成GandCrab删除。

如果您的勒索软件阻止了网络安全模式,请尝试进一步的方法

要在系统还原的帮助下摆脱此勒索软件,请按照下列步骤操作:

步骤1:使用命令提示符将计算机重新启动到安全模式

Windows 7 / Vista / XP

- 单击开始 → 关机 → 重新启动 → 确定。

- 当您的计算机变为活动状态时,请多次按F8键直到看到“ 高级启动选项”窗口。

- 从列表中 选择“ 命令提示符 ”

第2步:恢复系统文件和设置

- 一旦命令提示符窗口中显示出来,进入CD恢复并单击回车。

- 现在键入rstrui.exe并再次按Enter键。

- 当出现新窗口时,单击“ 下一步”并选择GandCrab渗透之前的还原点。完成后,单击“ 下一步”。

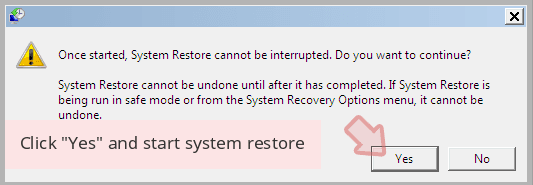

- 现在单击是以启动系统还原。

一旦你将系统恢复到以前的日期,下载和扫描您的计算机进行重新映像,并确保GandCrab去除成功执行。

恢复您的数据

1.数据恢复软件可以帮助您恢复受损数据

2.Windows早期版本功能有助于恢复加密文件

如果在勒索软件攻击之前启用了系统还原功能,则可以使用Windows早期版本回溯。

- 找到您需要还原的加密文件,然后右键单击它;

- 选择“属性”并转到“以前的版本”选项卡;

- 在此处,在“文件夹版本”中检查文件的每个可用副本。您应该选择要恢复的版本,然后单击“恢复”。

.adobe后缀勒索病毒删除+文件恢复(Dharma家族)可参照链接

关注服务号,交流更多解密文件方案和恢复方案:

GandCrab V5.0.6勒索病毒删除+数据恢复(卸载指南)相关推荐

- 服务器中了勒索病毒,升级后的Malox勒索病毒特征,勒索病毒解密数据恢复

Mallox勒索病毒是网络上较为流行的勒索病毒,但是随着黑客加密技术的不断升级,Mallox勒索病毒的新升级版本Malox勒索病毒已经开始出现.Malox勒索病毒是一种最近在网络上广泛传播的恶意软件, ...

- LOCKED勒索病毒解密 数据恢复

什么是LOCKED勒索病毒 LOCKED勒索病毒是由Michael Gillespie发现的.该恶意程序旨在通过加密来阻止对存储在计算机上的文件的访问.为了解密他们的文件,鼓励受害者购买解密工具.与大 ...

- 【转载】.btc勒索病毒删除+还原文件(Dharma家族新成员)

新变种中检测到Dharma勒索病毒,这次将.btc文件扩展名附加到由其加密的文件中.勒索病毒类似于Dharma的其他变体,旨在利用多种加密模式的组合,以便使受害者计算机上的文件不再能够打开并显示如下: ...

- encrypted勒索病毒攻击nas服务器,服务器中了勒索病毒解密数据恢复

近年来,勒索病毒的攻击技术不断升级,各种加密型的病毒不断出现,给我们工作和生活带来了很大困扰.其中,encrypted勒索病毒攻击NAS网络存储设备已经变得越来越常见.而这次我们将为大家探讨如何预防e ...

- .Lucky勒索病毒删除+.Lucky后缀文件恢复工具

本文解释了.lucky勒索感染病毒时会出现什么问题.它还提供了有关如何删除此勒索软件并可能还原.lucky文件的说明. 最近发现了一种新的勒索病毒.这次威胁附加扩展名.lucky后缀,这就是为什么它被 ...

- 计算机电脑中了勒索病毒怎么办,Windows系统中了faust勒索病毒解密数据恢复

电脑的操作系统被恶意软件攻击已不再是新鲜的话题了.而攻击的恶意软件中有一种叫做faust勒索病毒,常常袭击Windows电脑系统.如果我们的电脑在使用Windows操作系统时感染了faust勒索软件, ...

- 什么是mallox勒索病毒及其数据恢复

Mallox勒索病毒是一种恶意软件,它会加密您的计算机上的数据,并要求您支付赎金以获取解密密钥.如果您不支付,您将无法访问您的数据.Mallox勒索病毒是通过电子邮件附件或被黑客掌控的网站下载并安装的 ...

- .fire勒索病毒如何删除 .fire后缀文件恢复(Dharma)

本文解释了.fire勒索病毒出现的问题,并提供了有关如何删除恶意文件以及如何可能恢复此勒索软件加密的文件的详细指南. 最近安全研究员发现了一个名为.fire的勒索病毒.此威胁会感染某些主要系统设置,以 ...

- .Bear勒索病毒如何删除它 .Bear后缀文件如何恢复(Dharma家族)

本文解释了.Bear勒索病毒感染时出现的问题,并提供了有关如何删除恶意文件以及如何可能恢复此勒索软件加密的文件的详细指南. 一个名为.Bear病毒的被发现.正如安全研究人员所确认的那样,它是一种臭名昭 ...

最新文章

- LVQ模型Python实现

- 学习笔记Spark(七)—— Spark SQL应用(2)—— Spark DataFrame基础操作

- 常用算法 之三 详解 SHA1 实现(基于算法的官方原文档)及源码详细注释

- reprint函数的用法c语言,百篇大计敬本年之C语言巅峰之道《五》—— snprintf 是否需要 memset 缓冲区...

- python是什么意思中文-python是什么意思中文翻译

- python使用minidom读写xml

- 最新 | 机械工程领域SCI期刊一览(2020JCR)

- element导航菜单添加搜索功能

- C语言——定积分的计算

- 2020年中国工程机械租赁行业现状及市场竞争格局分析,工程机械运营市场集中度极低,高空作业平台市场集中度较高「图」

- ArcGIS基础实验操作100例--实验13 数字化面图形的技巧

- 怎么恢复苹果内置的计算机,苹果自带软件删了怎么恢复原状

- Dcloud课程2 什么是Dcloud

- 【计算机网络】第二部分 物理层和介质(3) 数据和信号

- 什么是云仓一件代发?电商物流云仓,新疆云仓

- 计算机毕业设计ssm物流站环境监测系统

- W530安装外置N显卡,实现3显卡同时使用

- MyEclipse最新版-版本更新说明及下载 - MyEclipse官方中文网

- 多线程应用java.util.concurrent.ThreadPoolExecutor

- 正交基 matlab,matlab基础学习(五)之映射和正交基