测试学习-测试工具wireshark、HFS、wlan信号

1、Wireshark

网络封包分析软件。撷xie取网络封包,并尽可能显示出详细的网络封包资料

工作流程

(1)确定Wireshark的位置。如果没有一个正确的位置,启动Wireshark后会花费很长的时间捕获一些与自己无关的数据。

(2)选择捕获接口。一般都是选择连接到Internet网络的接口,这样才可以捕获到与网络相关的数据。否则,捕获到的其它数据对自己也没有任何帮助。

(3)使用捕获过滤器。通过设置捕获过滤器,可以避免产生过大的捕获文件。这样用户在分析数据时,也不会受其它数据干扰。而且,还可以为用户节约大量的时间。

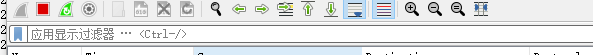

(4)使用显示过滤器。通常使用捕获过滤器过滤后的数据,往往还是很复杂。为了使过滤的数据包再更细致,此时使用显示过滤器进行过滤。

(5)使用着色规则。通常使用显示过滤器过滤后的数据,都是有用的数据包。如果想更加突出的显示某个会话,可以使用着色规则高亮显示。

(6)构建图表。如果用户想要更明显的看出一个网络中数据的变化情况,使用图表的形式可以很方便的展现数据分布情况。

(7)重组数据。Wireshark的重组功能,可以重组一个会话中不同数据包的信息,或者是一个重组一个完整的图片或文件。由于传输的文件往往较大,所以信息分布在多个数据包中。为了能够查看到整个图片或文件,这时候就需要使用重组数据的方法来实现

亮点:

具有不同的图形显示表

https://blog.csdn.net/zjy900507/article/details/79303359?ops_request_misc=%25257B%252522request%25255Fid%252522%25253A%252522161189183816780269879534%252522%25252C%252522scm%252522%25253A%25252220140713.130102334…%252522%25257D&request_id=161189183816780269879534&biz_id=0&utm_medium=distribute.pc_search_result.none-task-blog-2allfirst_rank_v2~rank_v29-4-79303359.pc_search_result_hbase_insert&utm_term=wireshark

IO图:

网络吞吐量绘图,了解网络数据传输中峰值和波动情况,

分为三个区:过滤器区左下、坐标区右下、趋势图区上

双线时间图:

界面组成

显示过滤器:对包进行过滤

数据包列表:显示不活的数据包,包包含编号,时间戳,原地址、目标地址、长度、以及数据包信息

数据包详细信息:在数据包列表中指定数据包,在数据包详细信息中显示数据包所有内容

frame:物理层数据帧概况

ethernetII:数据链路层及以太网帧头部信息

internet protocol version4:互联网层ip包头部信息

Transmission control protocol:传输层T的数据段头部信息

Hypertext Transfer Protocol:应用层信息此处为http协议

过滤器:

抓包过滤器的使用方法:

1、capture-》capture filters,在抓取数据包前设置(捕获、捕获过滤器)

点击+号新建一个新的过滤器,的如上为只抓取主机地址为192.168.22.191和协议icmp的的过滤器

2、选择需要抓包的接口然后去上面的使用这个过滤器搜索之前创建的过滤器开始抓包

抓包过滤器表达式规则:

过滤器类型type(host、net、port)、方向Dir(src、dst)、协议Proto(ether、ip、tcp、udp、http、icmp、ftp等)、逻辑运算符(与或非:&&、||、!)

(1)协议过滤:直接输入相关协议名

TCP、HTTP、ICMP等

(2)ip过滤:

host 192.168.1.104、src host 192.168.1.104、dst host 192.168.1.104

(3)端口过滤:

port 80、src port 80、 dst port 80

(4)逻辑运算符

src host 192.168.1.104 &&dst port 80:抓取主机地址为192.168.1.80和目的端口为80的数据包

host 192.168.1.104 || host 192.168.1.102 抓取主机为192.168.1.104或者192.168.1.102的数据包

!broadcast 不要抓取广播数据包

显示过滤器语法与实例

显示过滤器

(1)比较操作符==、!=、>、<、>=、<=、

(2)协议过滤:直接在filter窗口输入协议名(小写)

(3)ip过滤:ip.dst==192.168.1.104, 显示目标地址为192.168.1.104的数据包列表

(4)端口过滤:

tcp.port ==80, 显示源主机或者目的主机端口为80的数据包列表。

tcp.srcport == 80, 只显示TCP协议的源主机端口为80的数据包列表。

tcp.dstport == 80,只显示TCP协议的目的主机端口为80的数据包列表

(5)Http模式过滤:http.request.method==“GET”,只显示http get方法的

(6)逻辑运算符:and/or/not

过滤多个条件组合时,使用and/or。比如获取IP地址为192.168.1.104的ICMP数据包表达式为ip.addr == 192.168.1.104 and icmp

(7)按照数据包内容过滤。假设我要以IMCP层中的内容进行过滤,可以单击选中界面中的码流,在下方进行选中数据。如下

Wireshark抓包分析TCP三次握手

三次握手流程

Step1:客户端发送一个SYN=1,ACK=0标志的数据包给服务端,请求进行连接,这是第一次握手;

Step2:服务端收到请求并且允许连接的话,就会发送一个SYN=1,ACK=1标志的数据包给发送端,告诉它,可以通讯了,并且让客户端发送一个确认数据包,这是第二次握手;

Step3:服务端发送一个SYN=0,ACK=1的数据包给客户端端,告诉它连接已被确认,这就是第三次握手。TCP连接建立,开始通讯。

2、snmp测试的Mibbrower

简单网络管理协议

关于如何SNMP协议的介绍、组成、工作方式、协议版本等大家尽可通过搜索获取,再此不累述。简单来讲,SNMP是基于ip网络一种标准协议,用来对ip网络中所有节点设备进行监测和管理。如果要使用SNMP,需要了解以下几点:

1.SNMP采用了Client/Server模型的特殊形式:代理/管理站模型。

在监控主机上工作的是客户端(也叫管理站),在被监控设备上工作的是服务端(也叫代理agent)。

2.SNMP目前有3个版本,v1、v2、v3。

三个版本在功能上没有太大的区别,最大的不同就是对安全认证的要求不同,v1的安全级别最低,在进行通信连接的时候仅需提供类似明文密码的community(社区名)即可;v2在社区名的基础上还要求提供指定的用户名;v3的安全性最高,在连接时必须提供用户名和两组不同算法加密的密码,主加密算法可选MD5和SHA-1,次加密算法为DE

mib管理信息库

**树状结构,**snmp协议消息遍历mib树状目录中叶子节点来获取网络设备运行状态。

其树状结构由两种叶子节点:变量节点和表结点、、

**变量节点:**代表此节点为一个变量,可以通过snmp获取该变量值;、表结点:即可以通过snmp获取一个二维表结构

mib分为公有和私有,公有型号所有厂商必须支持,除此外为弥补公有mib信息不足,各厂商可以自行定义私有mib

oid对象识别符

不论公有私有mib,每个叶子节点都由与之对应的对象识别符进行标识,对于公有mib对象识别符唯一。

注意.mib和.txt文件需要先编译mib浏览器才能正常使用

trap是对应agent->manager,get和set分别对应manager->agent的读和写

file ,load all mib filters

选择节点,右击,进行get或set操作。

若get节点出现请求超时等某些问题,如下等

可能是设备不存在那个节点,也可能是community/Write community设置错误,或者是Set Value的OID设置错误

当然部分OID在版本更新后没有随着更新也是可能的原因

3、WLAN(wifi)测试-kali+Aircrack-ng

简介

wlan,无线局域网,利用射频(RF)技术进行数据传输系统,基于ip通信,能提供一定范围的高速数据连接,一般采用2.4G或5.8ghz无线频段传输。

基于IEEE802.11协议,常见是无线路由器

构成:AP+无线网卡

wifi包含于wlan里,发射信号功率不同、覆盖范围不同,但很多时候会把wifi等同于wlan理解。

技术指标

**吞吐量:**对网络、设备、端口等设施单位时间成功传送的数据的数量。而对wifi,指wifi设备在上下行链路上所支持的实际最大速率,算极限测试。射频可能对吞吐量有影响

**型号:**wireless b/g表示网卡型号,按照其速度和技术新旧分为802.11a、802.11b

802.11:只有1、2Mbps两种速率。

802.11b:共四种速率,增加5.5、11Mbps两种速率,向下兼容802.11

802.11a/g:支持6、9、12、18、24、36、48、54Mbps八种速率。

802.11g向下兼容802.11b,共12种速率。

**频宽:**信道绑定,指路由器发射频率宽度

802.11n开始引入,指成倍提升频宽,在实际操作中即同时占用相邻信道。

802.11n支持20MHz和40MHz两种频宽。

802.11ac支持更高的80MHz和160MHz频宽。

20MHz和40MHz的区别,可以想象成道路的宽度,宽度越宽当然同时能跑的数据越多,也就提高了速

加密方式:

1.WEP:有线等效加密,是一种可选的链路层安全机制,用来提供访问控制、数据加密和安全性能检验等功能,是无线领域第一个安全协议。

Open system:表示没有认证,任意站点都可以尝试通信。此时wep用于在传输数据时加密,对认证没有任何作用。

Shared key:Wep不仅用于认证加密也用于在数据传输时加密。

2.WPA:WEP加密的改进版

WPA2: WPA加密的升级版

SSID广播(wifi名称)

没有开启SSID广播,无线路由器的WiFi依然存在,但是各设备无法搜索到该SSID名称,也就是我们常说的隐藏自己的wifi。

Aircrack-ng套件

Aircrack-ng套件有以下几种工具,分别理解其用途:

airbase-ng:这个工具类似hostapd,用途是建立一个供连接的AP,但是不支持WPA加密模式。通常用来建立AP进行嗅探,获取用户数据。http://blog.51cto.com/tankaiha/1384460

aircrack-ng:这个是Aircrack-ng套件最主要结果的体现,就是为了破解各种WIFI密码,支持WEP以及WPA。

airdecap-ng:通过已知密钥来解密WEP或WPA嗅探数据

airmon-ng:将网卡设定为监听模式

aireplay-ng:数据包注入工具(Linux和Windows使用CommView驱动程序)

airodump-ng:数据包嗅探:将无线网络数据输送到PCAP或IVS文件并显示网络信息

airtun-ng:创建虚拟管道

airolib-ng:保存、管理ESSID密码列表

packetforge-ng:创建数据包注入用的加密包。

Tools:混合、转换工具

airdecloak-ng:消除pcap文件中的WEP加密

airdriver-ng:无线设备驱动管理工具

airolib-ng:保存、管理ESSID密码列表,计算对应的密钥

airserv-ng:允许不同的进程访问无线网卡

buddy-ng:easside-ng的文件描述

easside-ng:和AP接入点通讯(无WEP)

tkiptun-ng: WPA/TKIP攻击

wesside-ng: 自动破解WEP密钥

命令详细使用方法

https://blog.csdn.net/amazingjwb/article/details/71192001

4、HFS网页文件传输

HTTP File Server(HFS)是我目前所知道的最简便的P2P文件分享方式,只一个大小为559KB的单文件绿色软件(hfs.exe)就可以在瞬间不经过任何系统设置将一台普通的联网个人电脑变成一台类似FTP服务器,只不过文件的链接形式是以“http://”开头,并非“ftp://”开头,因此有不少人利用HFS发布自己的小型共享网站

使用方法:

1.

其他主机登入上面充当hfs主机的地址,要等一会,非常慢

5、FileZilla–FTP下载

https://www.jianshu.com/p/555afccfb0f4

注意两个程序,作为ftp服务器的FileZilla server和作为客户端的FileZilla

/”开头,并非“ftp://”开头,因此有不少人利用HFS发布自己的小型共享网站

使用方法:

- [外链图片转存中…(img-AyEaFlfz-1618985303416)]

- [外链图片转存中…(img-yB944dc6-1618985303417)]

- 其他主机登入上面充当hfs主机的地址,要等一会,非常慢

5、FileZilla–FTP下载

https://www.jianshu.com/p/555afccfb0f4

注意两个程序,作为ftp服务器的FileZilla server和作为客户端的FileZilla

通过服务端设置的共享文件夹进行传输

测试学习-测试工具wireshark、HFS、wlan信号相关推荐

- 噪音曲线图测试软件,利用示波器统计工具分析有噪声信号之测量统计和余晖图...

利用示波器统计工具分析有噪声信号之测量统计和余晖图 2019-09-24 数字示波提供了多种基于统计的工具,除了前文提到的平均和直方图之外,测量参数统计和余晖图,也是非常有用的工具,协助快速获取有用信 ...

- 测试学习-114-使用jmeter工具对web项目进行性能测试与稳定性测试

前言 作为测试工程师,相信大家对jmeter这个工具在熟悉不过了,小编的前几篇博客中也有写到jmeter用于接口自动化测试的实战文章,今天主要用来介绍使用jmeter来进行性能测试和稳定性测试的实战. ...

- 网络安全之路:我的系统性渗透测试学习框架

没有兴趣,何来成就,难道就只是为了咕噜猫?hahaha(听不懂吧,没关系,只是因为加密了,你能从我的笔记中找到答案么嘿嘿嘿嘿!!!) 注意:以下内容仅记录本人当时学习时任然不知的相关知识.笔记草率,可 ...

- 抓包工具Wireshark基本介绍和学习TCP三次握手

原文链接:http://www.cnblogs.com/TankXiao/archive/2012/10/10/2711777.html#threehand,肖佳 之前写过一篇博客:用 Fiddler ...

- 大4女生想做软件测试岗,如何系统性学习测试呢?

我个人进入软件测试这个行业也小十年了.现在在xx公司担任自动化测试工程师.回首过往,很感激在初入软件测试职场有大佬的提携,让我明白作为一个软件测试工程师应该具备的能力和对该职业的认知.也很感激,之后遇 ...

- KALI LINUX渗透测试学习笔记

KALI LINUX渗透测试学习笔记 (苑房弘主讲) 第1章 课程介绍 任务1:Kali Linux渗透测试介绍.exe 安全问题的根源: 分层思想 只求功能实现 最大的威胁是人 渗透测试: 尝试挫败 ...

- golang的一些测试技巧和工具

大家好,我是李二狗!一起坚持!一起学习! 每日一课,无论长短,有所学有所得 业精于勤技在专,行则将至事必成 此前关于测试写过一篇内容一文搞定golang单元测试: 今天这篇内容是对测试内容的补充,目录 ...

- 网络安全渗透测试的常用工具

文章目录 1.3.1 Nmap 1.3.2 Maltego 1.3.3 Recon-NG 1.3.4 OpenVAS 1.3.5 Metasploit 1.3.6 SET 1.3.7 Ettercap ...

- go定时器 每天重复_通过测试学习Go:Hello, World

点击上方蓝色"Go语言中文网"关注我们,设个星标,每天学习 Go 语言 你可以在这里查看本章的所有代码[1] 按照传统,我们学习新语言编写的第一个程序都是 Hello,world. ...

- 电脑硬件检测_【学无止境】电脑硬件维修测试学习资料(附送各类PC检修资源)...

大橙子资源驿站 『 电脑硬件维修测试学习资料』 多年的PC硬件检修工具和资料,都是本人一年年亲测积累起来的,安全无毒.打包上传分享给大家. -- 资源分享者语 关于『 电脑硬件维修学习资料 』 这是甛 ...

最新文章

- 在UE5创造一个多山的松树森林场景学习教程

- 游戏伤害计算机,电脑游戏的危害(The harm of PC games)

- linux 改成utc时间_C++下四种常用的程序运行时间的计时方法总结

- css3动画--位移加阴影

- chmod 文件夹及子文件夹_了解linux文件属性之chgrp,chown,chmod

- Spring定时任务的几种实现方式

- 揭秘:下一代的VisualStudio将会怎样?

- linux dns及时添加,在ARM Linux上成功实现添加DNS库

- dj鲜生-04-应用的整合-为更多可能新增的应用做准备

- 双时隙的工作原理_提高频点利用 海能达双时隙功能效率高

- a推b等价于非a或b_分级基金谢幕倒计时 警惕分级B高溢价风险

- mybatis自增主键回填

- 算法:全一子串的数量 或 全零子串的数量 1513. Number of Substrings With Only 1s

- 什么是脚本,脚本语言?

- wireshark读写pcap文件_使用wireshark分析tcpdump出来的pcap文件

- MySQL的事务特性

- JAVA根据开始时间和结束时间获取天数

- 用WinDbg探索CLR世界 [4] 方法的调用机制

- win10关闭自带杀毒软件Windows Defender的两种方法

- Linux 下 美化字体