浅谈摄像头有关的安全问题

转自freebuf

一、联网摄像头相关的安全隐患

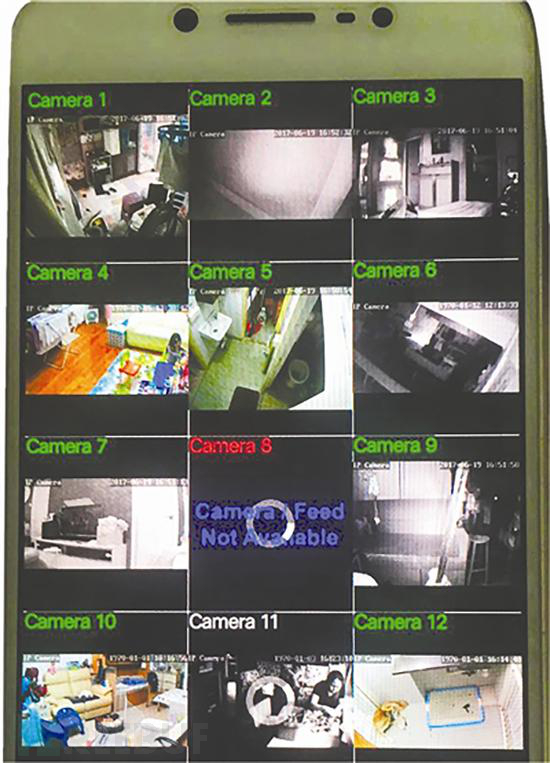

1.1 隐私泄露

随着物联网进程加快,作为家庭安防设备的智能摄像头正走进千家万户。网上出现公开贩卖破解智能摄像头的教程和软件。同时,有不法分子利用一些智能摄像头存在的安全漏洞,窥视他人家庭隐私生活,录制后在网上公开贩卖。[1]

央视截图

1.2 僵尸网络及DDoS

著名的僵尸网络病毒Mirai曾经利用大量摄像头等设备的弱密码对设备进行登录感染。Mirai的病毒家族显示了与BASHLITE的演进关联(BASHLITE因LizardStresser\Torlus\Gafyt而闻名),攻击特征在于用默认密码本暴力破解并感染Linux设备,使用了6个常见的username和14个常见的passwords,Mirai的密码本集成了BASHLITE的密码本,并增加了一个快速且无状态的(stateless)扫描模块,从而更加有效的识别有漏洞的设备。

根据Krebs on security 的调查:在Mirai之前[2]:MineCrafty游戏及相关产业,一个小的游戏服务器月收入可达5W美元,游戏玩家就是金主;ProxyPipe是一个比较大的Minecraft游戏服务提供商;游戏服务商间竞争激烈,有恶意的就开始购买DDoS的服务攻击竞争对手;典型的如Christopher “CJ” Sculti, Jr.运营者私服的同时,还运营DDoS防护服务ProTraf,谁不买他的DDoS防护服务,就把谁打瘫;这类搞事者还有一个臭名昭著的组织叫lelddos;Qbot 发起大量针对运营商ProxyPipe(一个DDoS防护提供商,也是CJ的竞争对手)的攻击,他利用Skype漏洞,强制把竞争对手的Skype账号搞垮(比如利用僵尸账号发起成千上万的消息轰炸),然后利用IoT僵尸网络把竞争对手网站打瘫;

后续调查显示QBot和Bashlite都是ProTraf手下员工Josiah White(hackforums上网名LiteSpeed)的作品,他声称不知道自己的作品被卖掉用于犯罪。

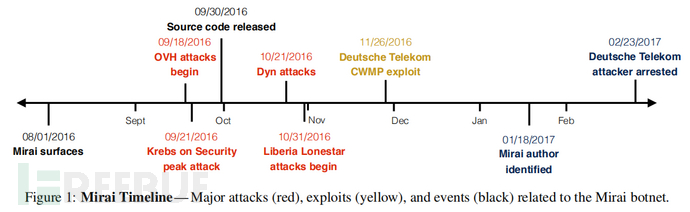

Mirai的演进历史[3]:

Mirai演进历史

2016年9月26日, Brian Krebs受到Mirai的攻击,一个月后10月21号,DNS服务商Dyn受到攻击;期间的9月30号Mirai的源代码被一个自称为’Anna-senpai’的人在HackForum被公开(意图掩盖犯罪者的踪迹);

根据Krebs on security的调查,在Mirai之前,曾有多个IoTDDoS攻击病毒样本曾经发起针对Krebs站点的DDoS攻击。包括:Bashlite,” “Gafgyt,” “Qbot,” “Remaiten,” and “Torlus.”。

Mirai擅长各种Tcp/ip(OSI 3~4层)DDoS攻击;以及Http Flood攻击;

Tcp/IP层的DDoS攻击能力包括GRE IP (Generic Routing Encapsulation)和GRE ETH Flood攻击,以及Syn和Ack Flood攻击;以及STOMP (Simple Text Oriented Message Protocol) floods, DNS floods and UDP flood attacks等;

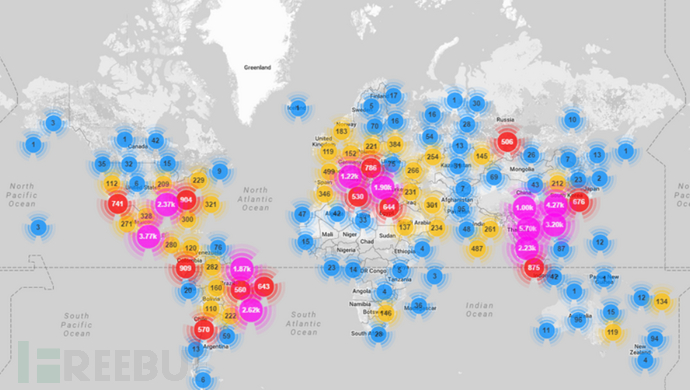

基于Incapsula对Mirai针对其客户的攻击的调查,Mirai曾利用被其控制的约5W个设备开展了流量峰值达280 Gbps的攻击。所有设备分布在164个国家[4]:

Mirai感染设备的地理分布(截止到2017年8月)

二、摄像头有关的设备

2.1 DVR

Digital Video Recorder,数字硬盘录像机,主要功能是将视频信息数字化存储到如磁盘、USB、SD卡、SSD或本地网络大容量存储的电子设备[5]。其前端主要接入的是模拟摄像机,在DVR内部进行编码存储。如果DVR支持网络输出,也可以成为NVR的视频源提供者。

2.2 IPC

IP Camera,基于网络协议传输视频控制数据以及发送图像数据的摄像设备。与模拟型信号的CCTV摄像机不同,无需本地录像设备支持,仅需要局域网络即可。多数IPC都是webcam,提供实时的监控视频图像[6]。

2.3 NVR

Network Video Recorder,网络视频录像机,基于专用的嵌入式系统提供视频录像功能,但无视频监控设备,往往和IPC等设备直接相连,NVR通常不提供视频数据的编码功能,但提供数据流的存储和远程观看或压缩等功能。有些混合型的NVR设备集成了NVR和DVR的功能[7]。

下图示意了DVR和NVR的接口区别:

图 DVR和NVR的接口区别示意[8]

注:有关DVR和NVR的应用场景:DVR主要用于小型工厂,通过分布式部署后再通过视频管理平台来管理整个视频监控系统。目前单DVR机器上可接入的视频源数量一般小于NVR,且布线有距离限制。而对于NVR,从视频接入能力来讲,一般NVR 设计上接入能力都比较多,基于x86平台的一般都在上百路以上,而且其对于前端布线要求简单,直接走网络的。视频干扰小。

三、摄像头有关的网络部署

3.1 DVR与模拟摄像机组成的网络

DVR与模拟摄像机(camera)之间往往以同轴线缆相连接(MPX接口)。 DVR可用于对模拟摄像机传回的模拟信号的存储及编解码处理,优点是:能兼容大量老旧的不同分辨率的模拟摄像机设备;缺点是:该方案有距离限制,由于使用模拟信号,往往存在信号干扰。

3.2 NVR与IPC(IP-Camera)组成的网络

NVR与IPC直接以通常为RJ45形态接口的网线相连接,而IPC可以认为兼具DVS和模拟Camera的功能,该部署形态优点是:由于网线起到了视频IP数据包信息传输及电源供电的功能,支持超长距离的控制,不怕信号损耗,且通常的IPC视频解析度比较模拟信号的摄像机要高很多。

3.3 NVR与DVS或DVR结合模拟摄像机构成的网络

相当于把模拟摄像头设备和新的具备远距离管理功能的NVR技术进行了结合。现阶段网络上可以买到的很多设备都是同时兼容NVR和DVR接口及技术的设备。一种典型的部署操作流程可见该视频[9]。

NVR设备安装流程视频截图

3.4 基于手机App可对IPC监控视频实时远程观看

NVR/DVR/IPC联网后,支持通过服务商的远程服务器将视频数据转发到用户手机上,用户通过手机App在登录完成后可以直接远程观看并控制摄像头的方向。

四、联网摄像头的潜在攻击威胁

4.1 公网暴露和漏洞攻击威胁

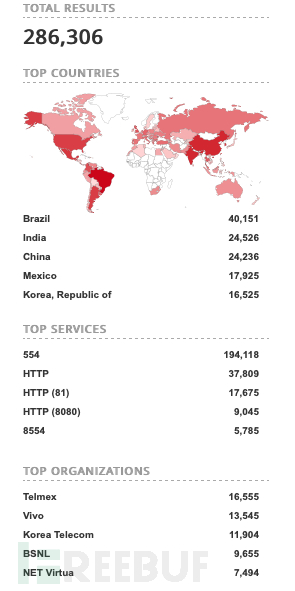

基于shodan结合网络公开情报来源的设备指纹对某两个全球市场占有率排名靠前的国内消费摄像头厂商的设备分布情况进行搜索:

shodan的对某品牌设备的统计

1.基于shodan数据可见某***视设备全球分布最广的是巴西、印度、中国、墨西哥、韩国,主要暴露端口是rtsp(554\8554)、http(80\81\8080);

2.单从shodan上统计,暴露在公网的该设备就超过28W,由于shodan是对随机ip进行指纹收集,所以实际的设备数量应该比此数据大很多。

3.暴露于公网的该设备绝大都是linux系统。

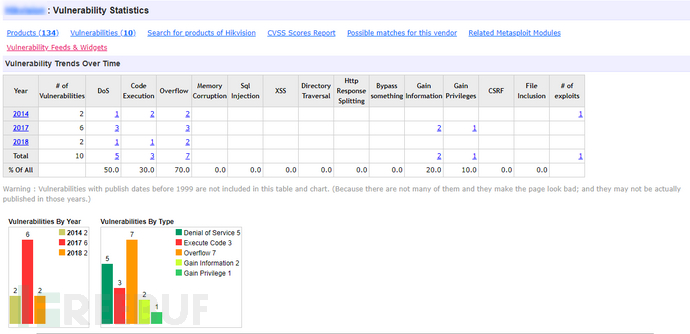

该厂商的设备在CVE上可查到的漏洞情况统计:

某厂商设备在CVE上可查到的漏洞情况

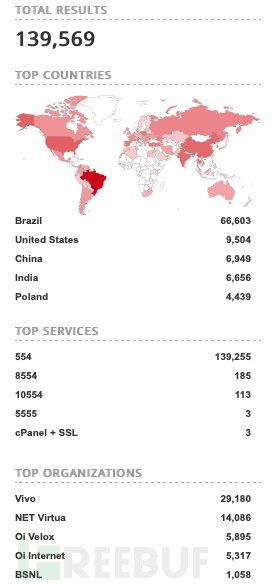

另外一个厂商的设备在shodan的搜索结果:

shodan的对**华设备的统计

1.基于shodan数据可见某**华设备全球分布最广的是巴西、美国、中国、印度、波兰,主要暴露端口是rtsp(554\8554\10554)、http(80\81\8080);

2.单从shodan上统计,暴露在公网的该设备就接近14W,由于shodan是对随机ip进行指纹收集,所以实际的设备数量应该比此数据大很多;

3.检测到的暴露公网的该设备都是linux系统。

需要注意的是如shodan这类网络空间搜索引擎(如Zoomeye、Fofa等),基本都提供了搜索API的支持,用户可以通过搜索API批量导出暴露公网的设备IP地址以及端口号。进一步结合github搜索或metasploit等开源漏洞检测工具中找到的相关设备漏洞利用或漏洞检测源码,可以以较低的门槛实现批量的漏洞利用和设备控制。值得注意的是,随着我国城市化发展和公民不断自行采购该类产品,公网暴露的摄像头数量仍在不断增加中。

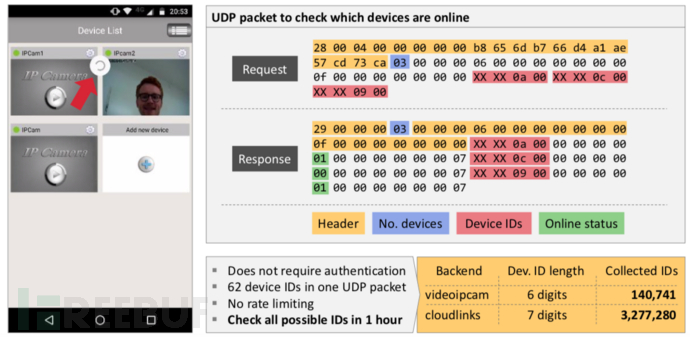

4.2 服务器协议逆向和破解威胁

针对当前大量用户购买的可通过App控制的家用摄像头,国外研究者有对其通信协议进行逆向,也证明了可以通过对其协议漏洞的利用,无限制枚举接入该服务商后端服务器的设备ID,并通过默认口令大规模尝试登录并查看视频流。如下图所示:

利用某摄像头的远程控制协议漏洞无限制检索已连接该服务器的可用设备

五、摄像头网络安全如何保障

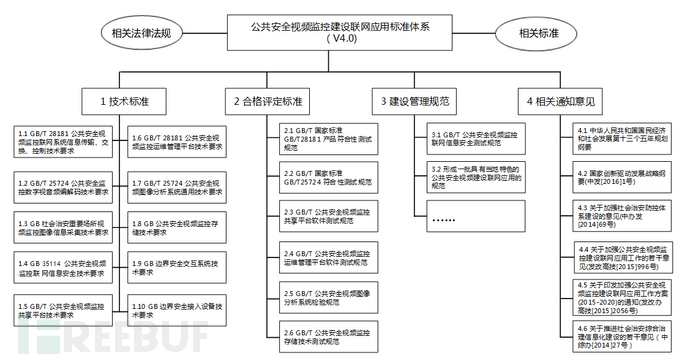

5.1 产品厂商安全开发

我国已经发布的针对公共视频监控系统联网的应用技术标准、合格评定、管理规范体系如下:

需要注意的是,上述标准主要是对公共视频监控领域摄像头设备的要求,却并未有效的约束消费市场智能摄像头产品的质量要求。

保证用户隐私和网络资源不被滥用的基础,依然是摄像头厂商能充分考虑黑客的攻击场景,并规避潜在的产品配置和代码缺陷。

5.2 提升用户安全意识

(1) 如果确实有使用需求,建议用户购买有质量保证的大型摄像头设备厂商的产品,知名厂商产品通常设计安全考虑会相对完善,且往往会定期更新固件提升安全性;

(2) 用户启用设备后应及时更改预设登录密码并避免过于简单的口令,条件允许的情况下建议定期更换;

(3) 定期关注摄像头厂商更新的固件程序,并且在更新固件前验证固件来源,比如通过官网提供的固件散列值确保固件未经篡改,或仅使用官网提供的专用固件更新程序;

(4) 建议摄像头不要正对卧室、浴室等敏感、隐私区域,当发现摄影像头角度无端移动时往往意味着设备可能已经被恶意破解或利用;

5.3 使用安全防护产品

对于企业级的摄像头产品用户,在部署较多摄像头相关设备,并连接公网的情况下,可以进一步考虑使用具有摄像头漏洞攻击防护能力的专业网络安全设备,进一步保障网络安全,杜绝摄像头计算资源被僵尸网络等恶意软件或攻击者攻击的隐患。

六、参考文献

[1]家用摄像头后面的“不法之眼”——智能摄像头隐私泄露调查,http://www.xinhuanet.com/politics/2019-01/24/c_1124036762.htm

[2]Who is Anna-Senpai, the Mirai Worm Author? https://krebsonsecurity.com/2017/01/who-is-anna-senpai-the-mirai-worm-author/

[3]Understanding the Mirai Botnet,https://www.usenix.org/system/files/conference/usenixsecurity17/sec17-antonakakis.pdf

[4]Breaking Down Mirai: An IoT DDoS Botnet Analysis,https://www.incapsula.com/blog/malware-analysis-mirai-ddos-botnet.html

[5]https://en.wikipedia.org/wiki/Digital_video_recorder

[6]https://en.wikipedia.org/wiki/IP_camera

[7]https://en.wikipedia.org/wiki/Network_video_recorder

[8]DVR和NVR的接口区别示意,https://i.ytimg.com/vi/NupY3DBIkjQ/maxresdefault.jpg

[9]一种典型的NVR部署操作流程,https://www.youtube.com/watch?v=Dz8n11s8X74

[10]Next-Gen Mirai,https://srlabs.de/wp-content/uploads/2017/11/Next-Gen_Mirai.pdf

*本文作者:深信服千里目安全实验室,转载请注明来自FreeBuf.COM

转载于:https://www.cnblogs.com/bonelee/p/10996354.html

浅谈摄像头有关的安全问题相关推荐

- kinect能接到电脑上用吗_浅谈:在PC上用摄像头体验体感控制

浅谈:在PC上用摄像头体验体感控制 2016-01-28 13:02:22 7点赞 11收藏 20评论 小编注:此篇文章来自即可瓜分10万金币,周边好礼达标就有,邀新任务奖励无上限,点击查看活动详情 ...

- 浅谈人工智能:现状、任务、构架与统一

引言 第一节 现状:正视现实 第二节 未来:一只乌鸦给我们的启示 第三节 历史:从"春秋五霸"到"战国六雄" 第四节 统一:"小数据.大任务&q ...

- 浅谈物联网安全威胁与挑战

浅谈物联网安全威胁与挑战 一:物联网行业发展现状 二:物联网安全挑战分析 2.1 传统产业参与多,安全基础薄弱 2.2 设备能力差异大,安全防护有短板 2.3 连接规模海量化,攻击影响易放大 2.4 ...

- 科技杂谈:浅谈人脸识别

科技杂谈:浅谈人脸识别 iPhone X带来的人脸识别变革--Face ID 苹果9月的发布会发布的iPhone X是完全盖过了8的风头,而且凭借其延迟一个多月的上市妥妥的霸占了科技界一个多月的热点. ...

- Android应用安全开发之浅谈加密算法的坑

<Android应用安全开发之浅谈加密算法的坑> 作者:阿里移动安全@伊樵,@舟海 阿里聚安全,一站式解决应用开发安全问题 Android开发中,难免会遇到需要加解密一些数据内容存 ...

- 浅谈Java锁,与JUC的常用类,集合安全类,常用辅助类,读写锁,阻塞队列,线程池,ForkJoin,volatile,单例模式不安全,CAS,各种锁

浅谈JUC的常用类 JUC就是java.util.concurrent-包下的类 回顾多线程 Java默认有几个线程? 2 个 mian.GC Java 真的可以开启线程吗? 开不了,点击源码得知:本 ...

- 浅谈C#更改令牌ChangeToken

前言 在上篇文章浅谈C#取消令牌CancellationTokenSource[1]一文中我们讲解了CancellationTokenSource,它的主要功能就是分发一个令牌,当我取消令牌我可以进行 ...

- 浅谈XSS攻击的那些事(附常用绕过姿势)

本文<浅谈XSS攻击的那些事(附常用绕过姿势)> 由一叶知安团队原创投稿安全脉搏首发,作者geek痕,安全脉搏独家首发表本文,如需要转载,请先联系安全脉搏授权:未经授权请勿转载. 随着互联 ...

- 浅谈ASP.NET的内部机制(二)

浅谈ASP.NET的内部机制(二) 前言:大家知不知道,一个Http Request是如何被传递给ASP.NET的?而且ASP.NET是如何知道一个 Http Request是请求的. ...

最新文章

- mysql 连接 iOS_iOS连接mysql数据库及基本操作

- WIN32汇编语言中位图的使用

- 傅里叶、拉普拉斯、z变换常用公式合集

- 【Python】数据处理之One-Hot编码

- FlashFXP使用说明

- 小程序战局最新动态!这些你应该知道

- 性能测试:深入理解并发量,线程数,吞吐量,TPS

- Laravel 自定义错误页面

- Tabula Rasa中的延迟着色技术

- 网上流传的35岁很多人会失业,这是真的吗

- c语言求玫瑰花数带注释,新人 用C语言画一朵玫瑰

- Android 10 读写文件权限

- 利用python进行词频统计_利用python做词频计算(word-count)

- 免费开源的3D建模软件

- html计算器重置按钮,在Windows 10中重置和重新安装计算器 | MOS86

- python与golang对比学习

- 备份SCHEMA信息的脚本

- 验证码的时代来临了 你做好应对措施了么?

- tali -f 和 tail -F 之间的区别

- Android开发学习之路-脱壳反编译

热门文章

- 查看target/classes/.../dao/文件夹下,发现只有mapper的class文件,而没有xml文件 的解决方法。

- python编程16章教程_Python学习笔记__16.2章 TCP编程

- 与aspect长得像的单词_长相差不多的单词,你能一眼识别吗?

- 循环数组函数c语言,C语言练习题2(分支结构循环结构数组函数2009-2012二级真题)..doc...

- linux c 下信号量 windows下event_windows和linux下配置jdk环境

- python【数据结构与算法】最大上升子序列(简单dp)

- Python内置模块bisect(二分查找实现和快速插入有序序列)

- python【数据结构与算法】表达式(前缀中缀后缀表达式)与Two fork tree

- 全卷积神经网路【U-net项目实战】U-Net网络练习题: Kaggle - 2018 Data Science Bowl

- 在Python中实现SVM分类